Специалисты Palo Alto Networks обнаружили хак-группу Jingle Thief, которая атакует облачные инфраструктуры ритейлеров и компаний из сферы потребительских услуг ради массового выпуска и кражи подарочных карт.

Исследователи пишут, что хакеры используют фишинг и смишинг (SMS-фишинг) для кражи учетных данных, проникают в организации, выпускающие подарочные карты, и стремятся получить привилегии и доступ, позволяющие выпустить новые неавторизованные карты, которые затем можно продать на серых рынках. Дело в том, что подарочные карты легко монетизировать, использовать, предоставив минимум персональных данных, а также сложно отследить, что затрудняет расследование таких схем.

Название группы отсылает к ее паттерну активности — атаки совпадают с праздничными сезонами. Также компания отслеживает эту активность под кодовым обозначением CL-CRI-1032 и с умеренной степенью уверенности связывает этот кластер с хак-группами Atlas Lion и Storm-0539, которые действуют с территории Марокко с 2021 года.

Подчеркивается, что Jingle Thief может месяцами удерживать позиции в скомпрометированных организациях, порой сохраняя доступ к сети компании-жертвы более года. За это время хакеры проводят масштабную разведку облачной инфраструктуры, осуществляют боковое перемещение и успешно уклоняются от обнаружения.

В апреле-мае 2025 года исследователи наблюдали волну скоординированных атак группы на ряд неназванных международных компаний. В одном случае злоумышленники сохраняли доступ к сети жертвы около 10 месяцев и взломали 60 аккаунтов сотрудников.

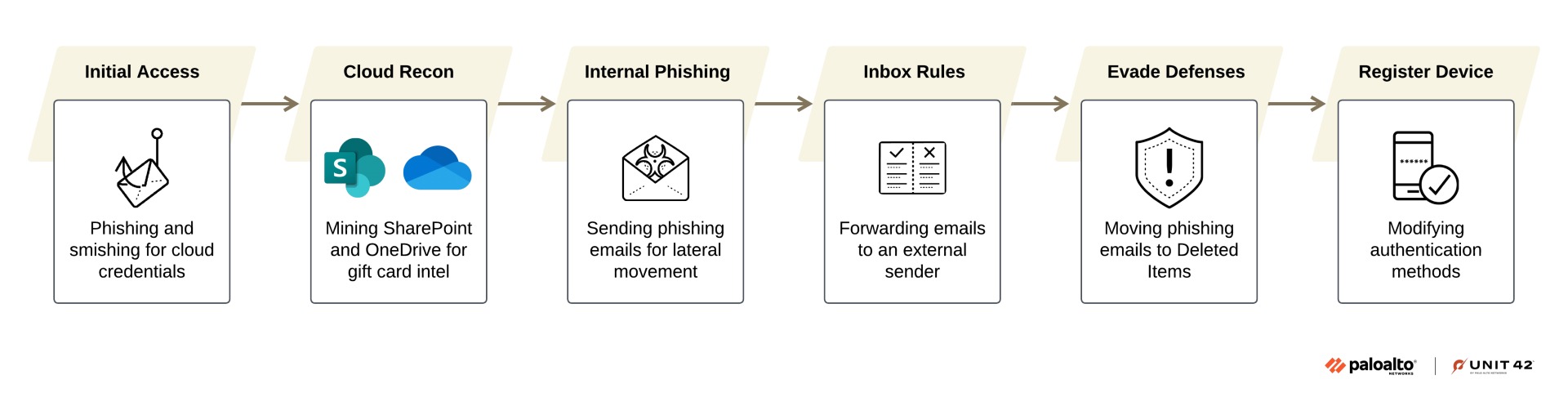

Атаки группировки высоко таргетированы. Сначала хакеры проводят разведку, а затем отправляют своим целям ссылки на фишинговые страницы по электронной почте или SMS. Если сотрудник попадается на уловку мошенников, они похищают учетные данные от Microsoft 365 и проникают в сеть компании. Далее злоумышленники изучают SharePoint и OneDrive жертвы в поисках информации о процессах выпуска и отслеживания подарочных карт, о бизнес-операциях, финансовых процессах, конфигураций VPN, гайдов по доступу и других ИТ-процессах.

На следующем этапе атаки Jingle Thief рассылают дополнительные фишинговые письма внутри организации, имитируя сообщения от ИТ-отдела, чтобы расширить свой доступ. Хакеры создают правила для автоматической пересылки писем со взломанных аккаунтов на свои адреса и тщательно скрывают следы, перемещая отправленные письма в «Удаленные».

В некоторых случаях группировка регистрирует поддельные аутентификаторы для обхода многофакторной аутентификации и даже вносит собственные устройства в Entra ID, чтобы сохранить доступ после сброса паролей или отзыва токенов сессий.

Отличительной чертой кампаний Jingle Thief является фокус на облачных сервисах и злоупотребление идентификацией вместо развертывания кастомной малвари, что минимизирует риски обнаружения атак.

«Мошенничество с подарочными картами сочетает в себе скрытность, скорость и масштабируемость, особенно при доступе к облачным средам, — говорят исследователи. — Чтобы эксплуатировать эти системы, атакующим нужен доступ к внутренней документации, который они получают, воруя учетные данные и поддерживая скрытое присутствие в средах Microsoft 365».