Злоумышленники атакуют сайты под управлением WordPress, эксплуатируя критическую уязвимость в плагине Post SMTP, который начитывает более 400 000 установок. Хакеры захватывают аккаунты администраторов и получают полный контроль над уязвимыми ресурсами.

Post SMTP — один из наиболее популярных плагинов для отправки почты с WordPress-сайтов. Разработчики позиционируют его как продвинутую альтернативу стандартной функции wp_mail() с расширенной функциональностью и повышенной надежностью.

Уязвимость обнаружил ИБ-исследователь под ником netranger, который 11 октября сообщил о ней компании Wordfence. Уязвимости присвоили идентификатор CVE-2025-11833 (9,8 балла по шкале CVSS). Баг затрагивает все версии Post SMTP от 3.6.0 и старше.

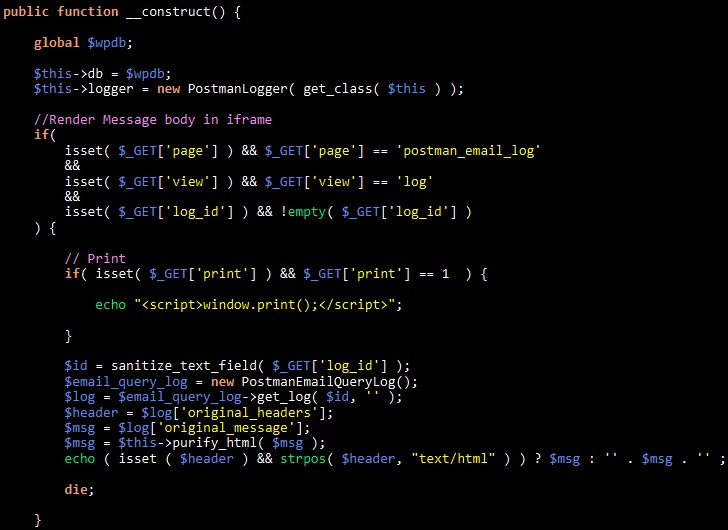

Корень проблемы заключается в отсутствии проверки прав доступа при использовании функции _construct в PostmanEmailLogs. Компонент, отвечающий за логирование отправленных писем, напрямую отдает содержимое логов по запросу, не проверяя, кто именно их запрашивает. В результате любой желающий может прочитать хранящиеся в логах письма, среди которых — сообщения о сбросе паролей со ссылками для смены учетных данных администраторов. Перехватив такое письмо, хакер может изменить пароль администратора и получить полный контроль над сайтом.

Wordfence уведомила разработчика плагина о критической уязвимости еще 15 октября, но патч вышел только 29 октября — версия 3.6.1 исправляет баг. Однако по статистике WordPress.org, обновление пока установили около половины пользователей плагина, а значит, порядка 200 000 сайтов по-прежнему уязвимы.

Хуже того — хакеры уже эксплуатируют свежую проблему. По данным специалистов, с 1 ноября фиксируются попытки атак на CVE-2025-11833, и за последние дни компания заблокировала более 4500 таких атак на сайты своих клиентов. Учитывая, что Wordfence защищает лишь часть экосистемы WordPress, реальное количество попыток взлома может исчисляться десятками тысяч.

Стоит отметить, что это уже вторая серьезная проблема, обнаруженная в Post SMTP за последние месяцы. В июле 2025 года ИБ-компания PatchStack обнаружила похожую уязвимость — CVE-2025-24000. Этот баг тоже позволял читать логи и перехватывать письма для сброса паролей, причем даже пользователям с минимальными правами.