В сканере ImunifyAV для Linux-серверов, который используют десятки миллионов сайтов, обнаружили уязвимость удаленного выполнения кода. Проблема позволяет скомпрометировать окружение хоста.

ImunifyAV является частью защитного решения Imunify360, которое широко используют хостинг-провайдеры и shared-хостинги под управлением Linux. Продукт обычно устанавливается на уровне хостинговой платформы, а не конечными пользователями.

Владельцы сайтов редко взаимодействуют с ImunifyAV напрямую, но согласно официальной статистике от октября 2024 года, это решение защищает более 56 млн сайтов, а Imunify360 насчитывает свыше 645 000 установок.

Уязвимость, которой пока не присвоили идентификатор CVE, затрагивает компонент AI-bolit для поиска малвари до версии 32.7.4.0. Этот компонент присутствует в составе Imunify360, платной версии ImunifyAV+ и бесплатной ImunifyAV.

По данным специалистов компании Patchstack, об уязвимости стало известно в конце октября 2025 года, когда разрабатывающая ImunifyAV компания CloudLinux выпустила патчи.

10 ноября вендор перенес исправление в старые версии Imunify360 AV, а в опубликованном на этой неделе бюллетене безопасности разработчики предупредили клиентов о критической уязвимости и рекомендовали как можно скорее установить исправленную версию 32.7.4.0.

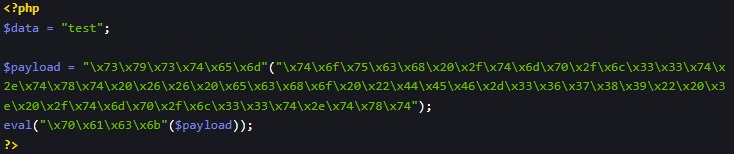

Проблема связана с логикой деобфускации в AI-bolit. Сканер использует функцию call_user_func_array без валидации входных данных. Из-за этого, когда он пытается распаковать обфусцированный PHP-файл для проверки, атакующий может поместить в этот файл специально подготовленные имена функций, которые сканер выполнит. Это позволяет запускать опасные PHP-функции вроде system, exec, shell_exec, passthru или eval.

В Patchstack подчеркивают, что для эксплуатации уязвимости Imunify360 AV должен выполнять активную деобфускацию на этапе анализа. В конфигурации по умолчанию для автономного AI-Bolit CLI эта опция отключена. Однако интеграция сканера в Imunify360 принудительно включает режим always on для фоновых сканирований, сканирований по запросу, инициированных пользователем сканирований и быстрых проверок, а это соответствует условиям для эксплуатации уязвимости.

К своему отчету исследователи приложили PoC-эксплоит, который создает PHP-файл в tmp-директории и при запуске сканирования приводит к удаленному выполнению кода, что ведет к полной компрометации. Если сканер работает с повышенными привилегиями в shared-хостинг окружении, атакующие получают возможность захватить контроль над всем сервером.