Аналитики из компании Oligo Security обнаружили масштабную кампанию ShadowRay 2.0. Злоумышленники эксплуатируют RCE-уязвимость двухлетней давности, найденную в опенсорсном фреймворке Ray, и с ее помощью превращают ИИ-кластеры в самораспространяющийся ботнет.

Ray, созданный компанией Anyscale, обычно используется для разработки и развертывания масштабных приложений на Python в распределенных кластерах, предназначенных для таких задач, как машинное обучение, научные вычисления и обработка данных. Согласно официальной статистике Anyscale, фреймворк используется многими крупными компаниями, включая Uber, Amazon, Spotify, LinkedIn и OpenAI, которая применяет его для обучения ChatGPT.

Замеченные специалистами атаки эксплуатируют проблему CVE-2023-48022 (9,8 балла по CVSS) — найденную в 2023 году критическую уязвимость, позволяющую удаленно и без какой-либо аутентификации выполнять произвольный код через Jobs API.

Когда информация о проблеме была раскрыта, разработчики Anyscale утверждали, что уязвимость является незначительной, поскольку Ray «не предназначен для использования вне строго контролируемого сетевого окружения». По словам компании, обнаруженная ошибка и отсутствие аутентификации скорее были продуманным конструкторским решением, а не багом.

Из-за разногласий, возникших по поводу того, является ли CVE-2023-48022 уязвимостью в целом, проблема ShadowRay не попала в несколько баз уязвимостей. Исследователи называли ее «теневой уязвимостью», так как многие ИБ-команды по всему миру даже не подозревали, что могут подвергаться риску.

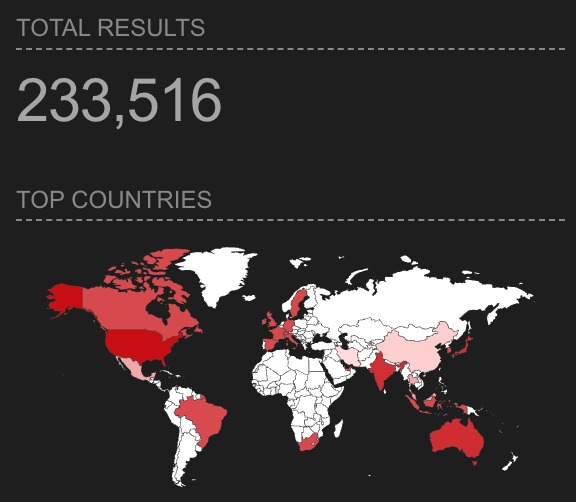

Однако после первой вредоносной кампании с использованием ShadowRay (атаки происходили в период с сентября 2023 года по март 2024 года) разработчики пообещали добавить аутентификацию «в будущем релизе». Тем не менее, патчей до сих пор нет, а в интернете уже можно найти более 230 000 Ray-серверов. Отметим, что во время первых вредоносных кампаний их насчитывалось лишь несколько тысяч.

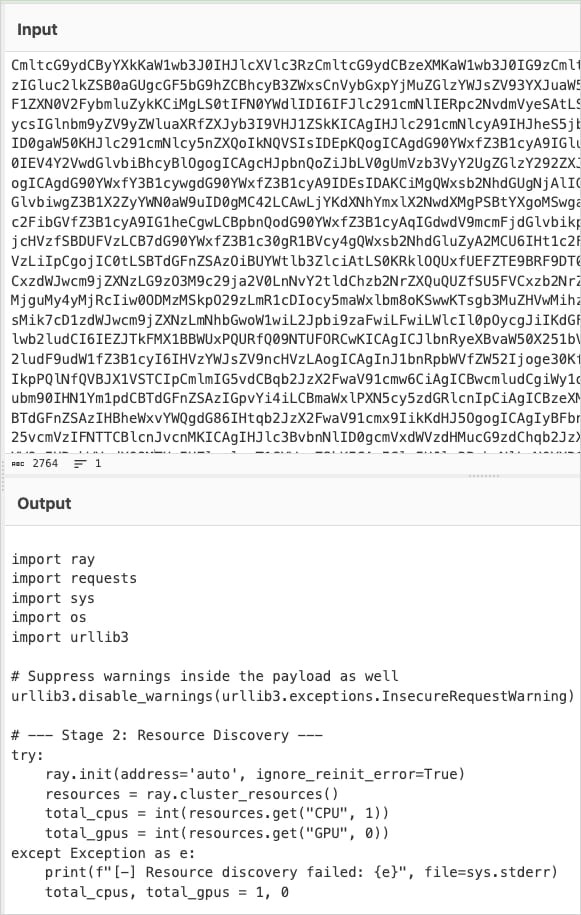

Как теперь сообщают эксперты Oligo Security, злоумышленник под ником IronErn440 использует сгенерированные ИИ пейлоады для компрометации кластеров Ray. О том, что малварь написана не человеком, свидетельствует структура кода, комментарии и паттерны обработки ошибок. Например, деобфусцированный пейлоад содержал бесполезные docstrings и эхо-команды.

Аналитики зафиксировали две волны атак: первая использовала для доставки полезных нагрузок GitLab (завершилась 5 ноября), вторая — GitHub (длится с 17 ноября). После удаления вредоносных репозиториев атакующие сразу создавали новые. Исследователи отмечают, что это настоящий «DevOps для киберпреступности».

Уязвимость CVE-2023-48022 используется для отправки заданий в Jobs API, а также запуска многоэтапных bash- и python-пейлоадов. Через легитимную оркестрацию Ray заражение распространяется на все ноды кластера.

Скомпрометированные кластеры используются хакерами для разной вредоносной активности.

Майнинг криптовалюты — XMRig добывает криптовалюту Monero, задействуя только 60% CPU для сокрытия своей активности. Майнеры маскируются под легитимные процессы (dns-filter) и завершают конкурирующие скрипты, блокируя чужие пулы через /etc/hosts и iptables.

Кража данных — множественные реверс-шеллы обеспечивают атакующим доступ к MySQL-учетным данным, токенам, облачным ключам, проприетарным ИИ-моделям и исходному коду. Так, на одном взломанном сервере было найдено 240 ГБ данных моделей и датасетов.

DDoS-атаки — атакующие используют Sockstress, открывая большое количество TCP-соединений через сырые сокеты.

Автономное распространение — кластеры самостоятельно сканируют интернет и ищут другие уязвимые Ray-инстансы, создавая самораспространяющегося червя.

Отмечается, что малварь закрепляется в системах через cron jobs и модификацию systemd, раз в 15 минут проверяя GitHub в поисках обновленных пейлоадов.

Поскольку исправлений пока нет, специалисты Oligo и Anyscale рекомендуют развертывать Ray только в изолированных сетях, защищать кластеры брадмауэрами, добавить авторизацию на порт Dashboard (8265) и внимательно следить за любой аномальной активностью.