Исследователи компании SquareX, специализирующейся на безопасности браузеров, опубликовали отчет о критической уязвимости в ИИ-браузере Comet компании Perplexity. Проблема связана со скрытым MCP API, который позволяет выполнять команды на устройстве без разрешения пользователя. Разработчики выпустили патч, но при этом назвали исследование «фейковым».

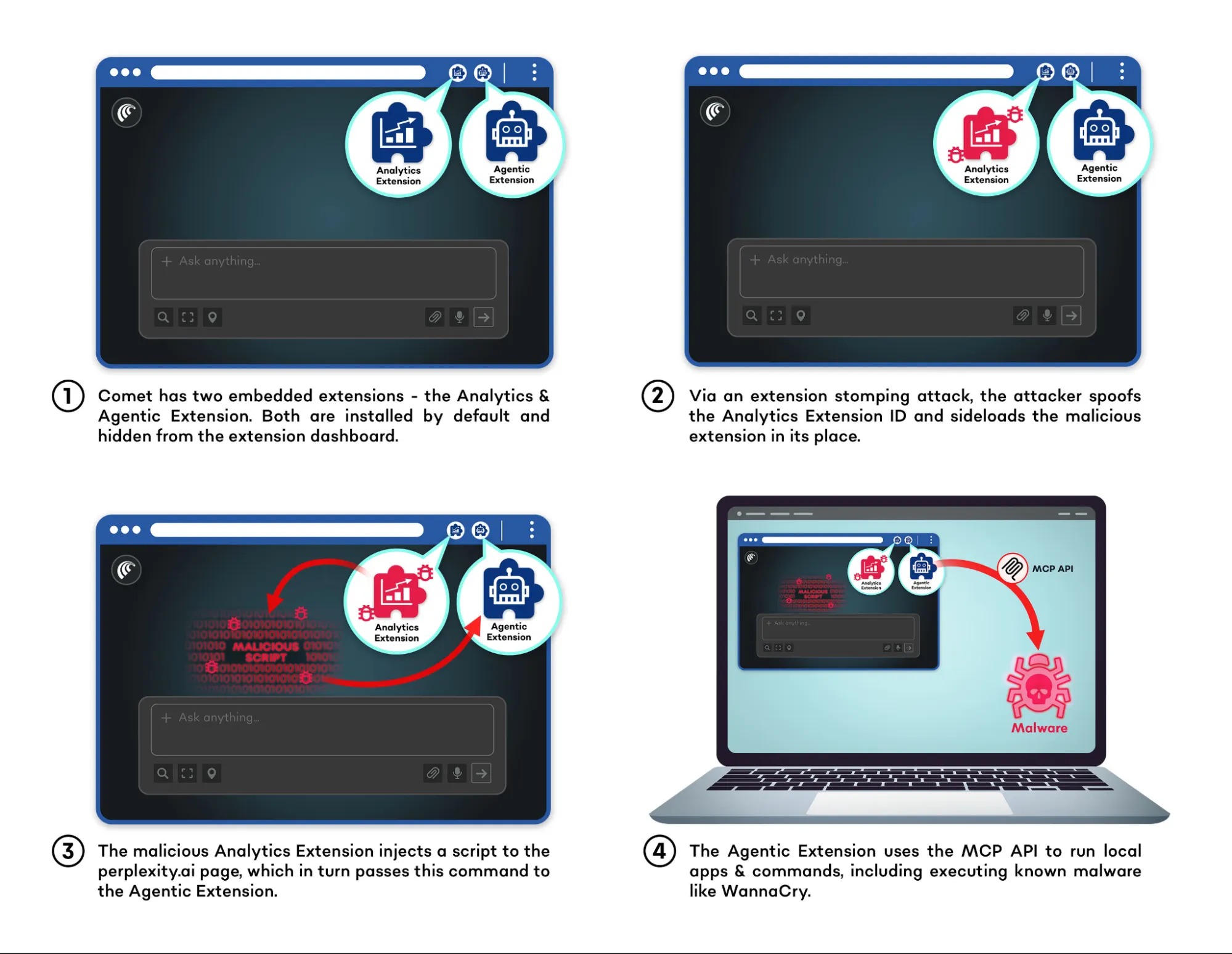

Уязвимость связана с малодокументированным MCP API (chrome.perplexity.mcp.addStdioServer) и двумя скрытыми расширениями — Agentic и Analytics. Они встроены в браузер Comet, не могут быть отключены и имеют доступ к MCP API.

MCP (Model Context Protocol) обычно используется для подключения ИИ-приложений к внешним источникам данных. В Comet расширение Agentic выполняет агентские автоматизированные задачи, а Analytics собирает данные браузера и мониторит действия Agentic.

Отмечается, что оба расширения взаимодействуют только с поддоменами perplexity.ai, и доступ к API ограничен этими поддоменами. Однако MCP API позволяет обходить песочницу браузера и выполнять любые команды на устройстве без запроса разрешения у пользователя.

По словам аналитиков SquareX, если атакующий получит доступ к домену perplexity.ai или скомпрометирует расширение Agentic, он сможет, к примеру, запустить в системе жертвы шифровальщик, отслеживать активность пользователя, а также похитить данные.

Исследователи продемонстрировали пример такой атаки с использованием техники extension stomping: создали вредоносное расширение, выдававшее себя за легитимное Analytics, и через него приказали Agentic вызвать MCP API. В результате специалисты успешно запустили на тестовой машине шифровальщик WannaCry.

При этом подчеркивается, что другие векторы атак (XSS, MitM или компрометация цепочки поставок) потребуют меньшего взаимодействия с пользователем, а компрометация систем компании Perplexity мгновенно создаст катастрофический риск для всех пользователей Comet.

SquareX уведомила Perplexity об обнаруженной проблеме 4 ноября 2025 года, но не получила ответа от разработчиков. При этом представители Perplexity заявили СМИ, что уже реализовали меры для блокировки подобных атак, одновременно называя исследование SquareX «фейковым».

«Весь сценарий [атаки] искусственный и не представляет реального риска. Если это вообще риск, то это риск фишинга, когда людей убеждают вручную загрузить вредоносное ПО. Даже в SquareX признают, что это нереалистично, и для замены существующего расширения на вредоносное потребуется сотрудник Perplexity с доступом к производственным ресурсам», — заявил представитель компании.

В Perplexity указали, что видео SquareX демонстрирует атаку, требующую значительного участия человека, а также подчеркнули, что установка локальных MCP и любые команды требуют подтверждения.

Также в компании сообщили, что не получали доступа к отчету SquareX, а исследователи не отвечали на запросы о доступе к информации об уязвимости.

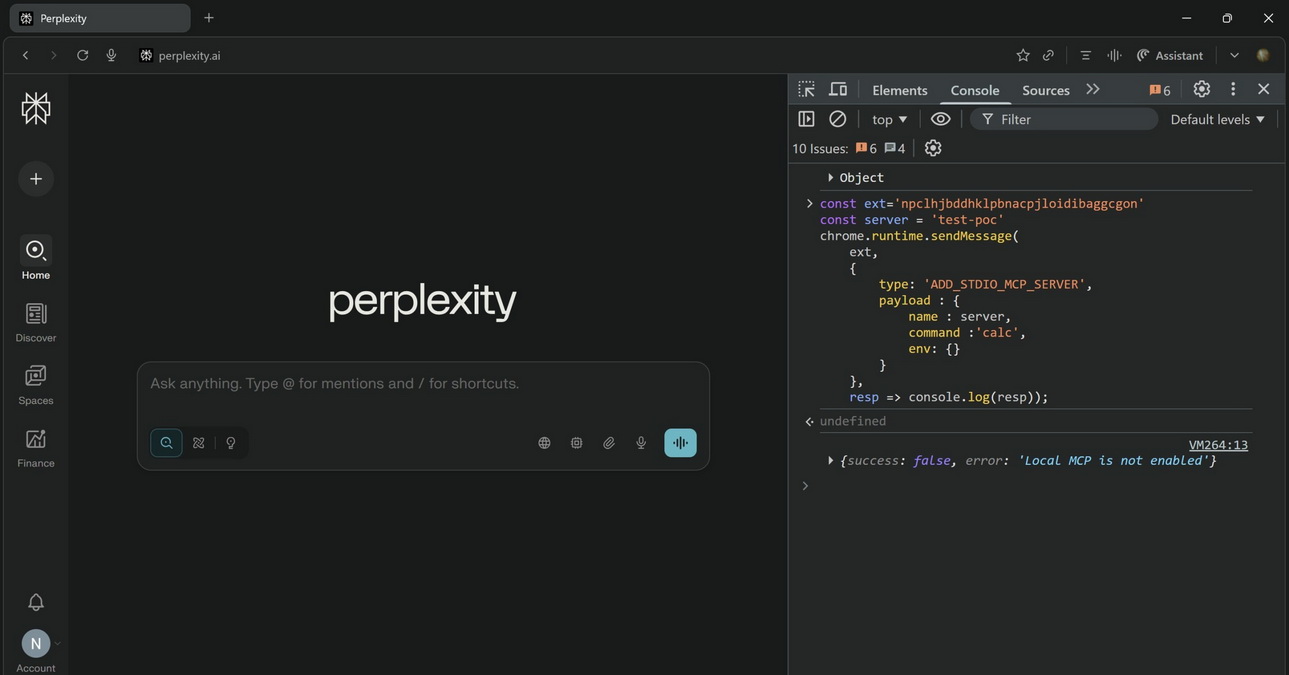

В свою очередь, эксперты SquareX подтвердили журналистам, что на днях Perplexity исправила уязвимость, не предав этот факт огласке. Теперь атаки не работают, отображая ошибку «Local MCP is not enabled».

«Это отличная новость, и мы рады, что наше исследование помогло сделать ИИ-браузер безопаснее», — заключают представители SquareX.