Эксперты обнаружили, что летом 2025 года компания Microsoft закрыла опасную уязвимость в Windows, которую активно эксплуатировали как минимум 11 хакерских группировок — среди них северокорейские APT и крупные группы вроде Evil Corp. CVE-2025-9491 позволяла злоумышленникам скрывать вредоносные команды внутри файлов LNK и незаметно запускать малварь на скомпрометированном устройстве.

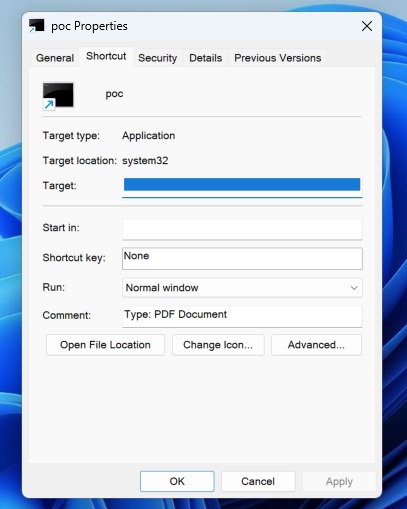

Корень проблемы заключался в том, как Windows обрабатывает LNK-ярлыки. Злоумышленники заполняли поле Target в файле LNK пробелами, чтобы скрыть вредоносные аргументы командной строки. Дело в том, что свойства файла отображают только первые 260 символов Target-поля, а остальное остается «за кадром». В результате пользователь видит безобидную команду, а при двойном клике на ярлык запускается малварь.

Хакерские группировки активно пользовались этим трюком. Как выяснили аналитики компании Trend Micro, CVE-2025-9491 эксплуатировали не менее 11 группировок, среди которых: северокорейские APT37, APT43 (она же Kimsuky), Mustang Panda, SideWinder, RedHotel, Konni и киберпреступники из Evil Corp и Bitter.

«В атаках использовались разные пейлоады и загрузчики — Ursnif, Gh0st RAT, Trickbot. К тому же картину усложняли MaaS-платформы (malware-as-a-service, «малварь как услуга»)», — отмечают в Trend Micro.

Как недавно писали специалисты Arctic Wolf и StrikeReady, китайская хак-группа Mustang Panda и вовсе использовала эту уязвимость в качестве 0-day и применяла ее в атаках на европейских дипломатов в Венгрии, Бельгии и других странах ЕС. В итоге атакующие разворачивали в системах жертв RAT-малварь PlugX.

Еще в марте 2025 года аналитики Trend Micro сообщили разработчикам Microsoft об активной эксплуатации CVE-2025-9491. Однако производитель ответил, что лишь «рассмотрит возможность» исправления бага, отмечая, что уязвимость не подпадает под критерии для немедленного исправления.

Более того, в ноябре представители Microsoft и опубликовали дополнительное разъяснение, в котором сообщалось, что проблему вообще нельзя считать уязвимостью, «учитывая необходимость взаимодействия с пользователем и тот факт, что система предупреждает о ненадежном формате файла». Правда, хакеры могли использовать дополнительные уязвимости для обхода Mark of the Web, то есть никакие предупреждения пользователям не показывались.

Однако, как теперь сообщил Митя Колсек (Mitja Kolsek), глава Acros Security и сооснователь 0patch, недавно Microsoft незаметно изменила поведение LNK-файлов. По его словам, после выхода июньских обновлений (но патч, похоже, развертывали постепенно), пользователи видят все символы в Target-поле при открытии свойств файлов LNK, а не только первые 260.

При этом Колсек отметил, что это не совсем полноценный фикс. Дело в том, что вредоносные аргументы из LNK-файлов никуда не пропадают, а пользователи по-прежнему не получают предупреждений при открытии ярлыка со слишком длинной Target-строкой.

Пока Microsoft не подготовила полноценный патч, Acros Security выпустила неофициальное исправление через свою платформу 0Patch. Микропатч ограничивает все Target-строки в ярлыках 260 символами и предупреждает пользователей о потенциальной опасности при открытии файлов с аномально длинными строками.

«Даже если вредоносные ярлыки можно сконструировать с меньшим количеством символов, мы считаем, что остановка уже обнаруженных реальных атак может принести огромную пользу тем, кто оказался под прицелом хакеров», — говорит Колсек.

Неофициальный патч доступен пользователям 0patch с PRO- и Enterprise-подписками, которые используют версии Windows от Windows 7 до Windows 11 22H2, а также Windows Server 2008 R2 — Windows Server 2022.