Во время анализа логов стилера Lumma исследователи из компании Hudson Rock обнаружили, что вредонос заразил устройство северокорейского хакера, связанного с кражей криптовалюты на 1,4 млрд долларов с биржи Bybit.

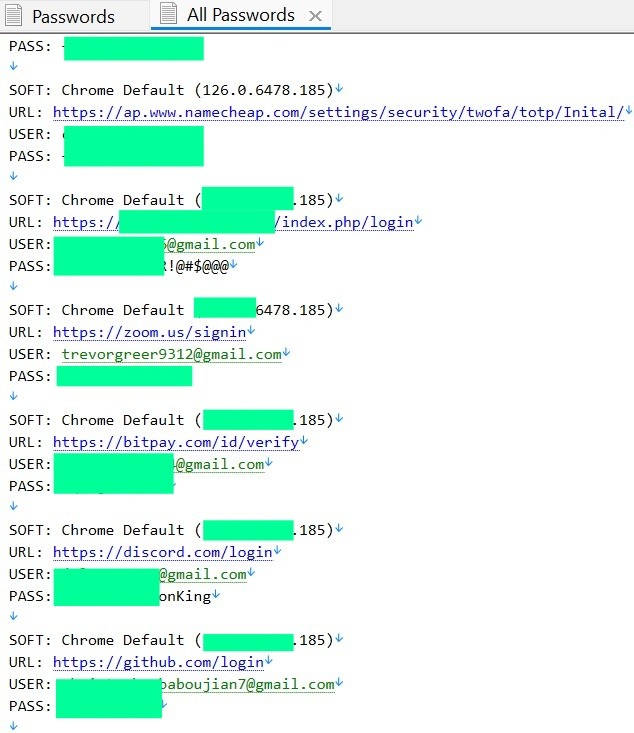

Как рассказывают специалисты, одной из найденных ими улик стали учетные данные, обнаруженные на зараженном устройстве. Среди них фигурировал email-адрес trevorgreer9312@gmail.com, который ранее в своих отчетах упоминали исследователи из компании Silent Push.

Сопоставив данные с находками Silent Push, аналитики пришли к выводу, что зараженное устройство использовалось в инфраструктуре, которая связана с крупной атакой на биржу Bybit. Напомним, этот взлом произошел в феврале 2025 года, и его связывали с северокорейскими хакерами, предположительно из группировки Lazarus.

Дело в том, что упомянутый email-адрес фигурировал при регистрации домена bybit-assessment.com, который создали за несколько часов до ограбления Bybit. Сайт выдавал себя за биржу и являлся частью фишинговой инфраструктуры.

Хотя владелец зараженной системы, вероятно, не был напрямую причастен к самому криптоограблению, исследователи напоминают, что «правительственные» хакеры часто используют общие ресурсы, включая машины для разработки, фишинговые домены, наборы учетных данных и коммуникационную инфраструктуру.

Зараженное Lumma устройство работало на базе процессора Intel Core i7 12-го поколения, имело 16 ГБ оперативной памяти, содержало установленные Visual Studio Professional 2019 и Enigma Protector. Так как Enigma обычно применяют для упаковки исполняемых файлов, чтобы обходить защиту, эксперты предположили, что обнаружили хорошо оборудованную рабочую станцию для создания малвари и управления инфраструктурой.

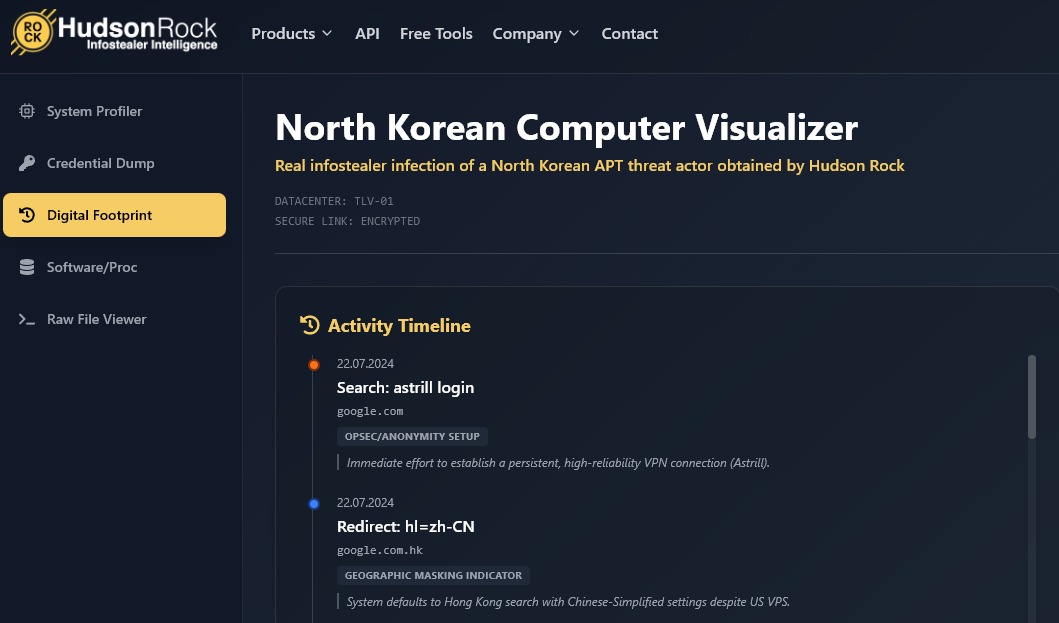

История браузера и данные о приложениях жертвы добавили деталей. Трафик шел через американский IP с помощью Astrill VPN, однако в настройках браузера использовался упрощенный китайский язык, а история переводов включала прямые запросы на корейском языке. Также отмечается, что структура папок Dropbox намекала на то, что туда загружались украденные данные для последующего доступа.

Стоит отметить, что в ноябре 2025 года в своей статье ИБ-исследователь Мауро Элдрич (Mauro Eldritch) сообщал, что северокорейские хакеры, выдававшие себя за кандидатов на должности в западных ИТ-компаниях, тоже использовали Astrill VPN для маскировки IP-адресов.

Исследователи полагают, что пострадавший от Lumma хакер готовился к фишинговой атаке. Так, были куплены домены вроде callapp.us и callservice.us, а также поддомены типа zoom.callapp.us, которые использовались для обмана жертв, вынуждая их скачивать поддельное ПО или обновления. Локальный IP-адрес фальшивого установщика Zoom также вел к этой же машине.

При этом нет никаких признаков того, что хакер заметил компрометацию, что дало ИБ-исследователям редкий шанс изучить, как северокорейские хакеры ведут свои операции. В Hudson Rock даже создали симулятор зараженной машины, позволяющий другим специалистам изучить софт, активность в браузере и украденные данные.

Это не первый случай, когда устройство хакера из КНДР оказалось скомпрометировано. Например, как наверняка помнят многие наши читатели, в июне 2025 года издание Phrack (легендарный езин, который издается с 1985 года) опубликовало масштабное расследование под названием «APT Down: The North Korea Files».

Тогда хакеры под никами Saber и cyb0rg написали статью, в которой рассказали о взломе участника северокорейской шпионской хак-группы Kimsuky (она же APT43 и Thallium). Ранее мы публиковали детальный пересказ этого материала.