Аналитики «Доктор Веб» обнаружили необычный троян ChimeraWire (Trojan.ChimeraWire), который умеет имитировать поведение пользователя в браузере и искусственно поднимает сайты в поисковой выдаче. Малварь ориентирована на машины под управлением ОС Windows и основана на опенсорсных проектах zlsgo и Rod для автоматизированного управления сайтами и веб-приложениями.

Малварь ищет нужные ресурсы через Google и Bing, открывает их, кликает по ссылкам и делает все это так, чтобы поисковики приняли эту активность за действия реального человека. Троян совершает все вредоносные действия через браузер Google Chrome, который загружает с определенного ресурса и запускает в скрытом режиме отладки по протоколу WebSocket.

Заражение

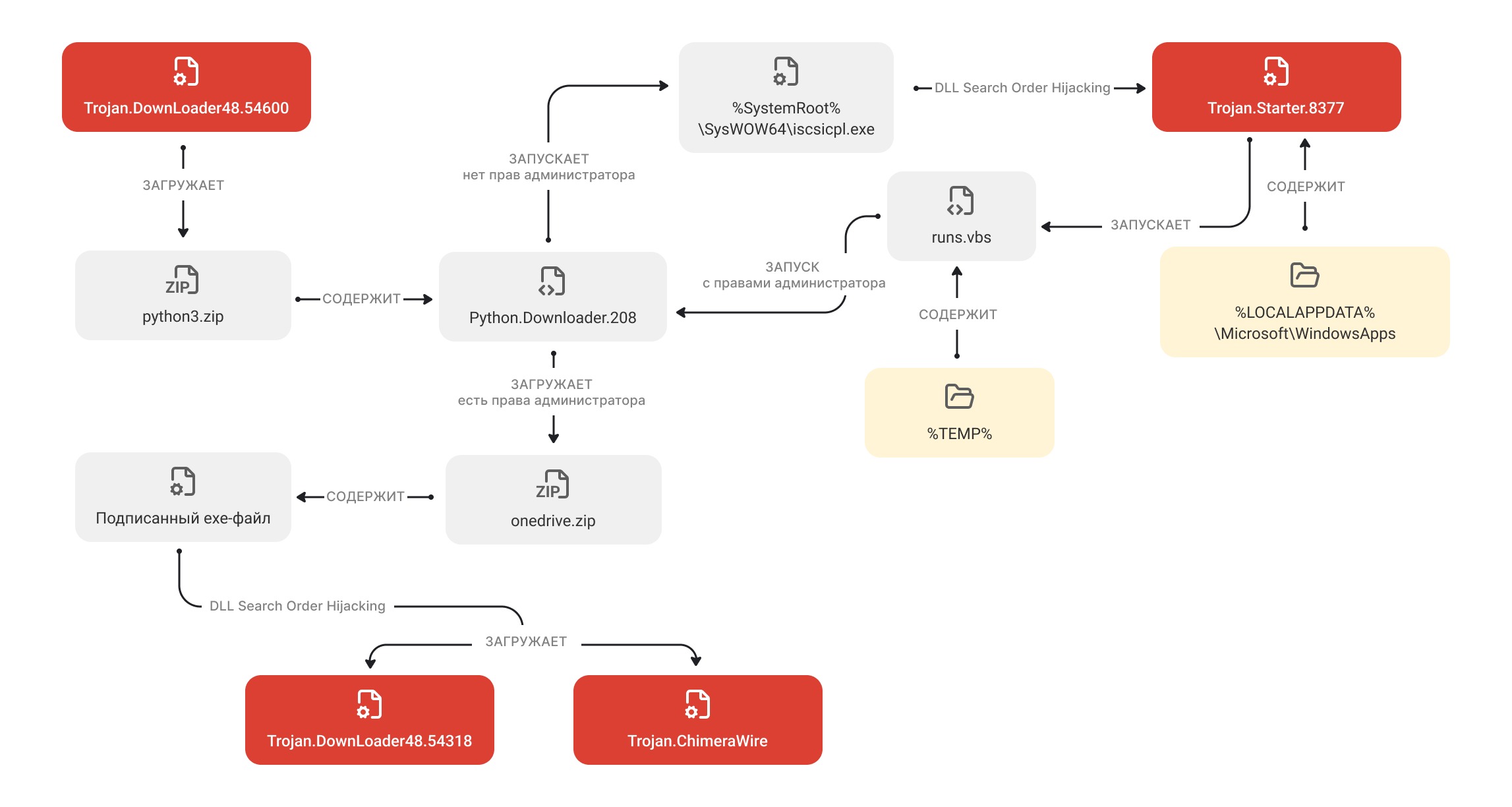

На компьютеры жертв ChimeraWire попадает через цепочку загрузчиков, которые эксплуатируют уязвимости типа DLL Search Order Hijacking и применяют антиотладочные трюки, чтобы не привлекать внимания. Исследователи отследили минимум две схемы заражения: в одной из них центральное место занимает вредоносный скрипт Python.Downloader.208, а в другой — малварь Trojan.DownLoader48.61444, которая по принципу работы схожа с Python.Downloader.208 и фактически является его альтернативой.

Первая цепочка заражения стартует с трояна Trojan.DownLoader48.54600. Он проверяет, не работает ли на виртуальной машине или отладчике, и если все чисто — загружает с управляющего сервера архив python3.zip. Внутри находятся Python-скрипт (Python.Downloader.208) и вредоносная библиотека ISCSIEXE.dll (Trojan.Starter.8377). Скрипт распаковывается и запускается.

Затем Python-скрипт определяет, есть ли у него права администратора. Если нет — пытается их получить. Для этого он копирует Trojan.Starter.8377 в %LOCALAPPDATA%\Microsoft\WindowsApps и создает VBS-скрипт runs.vbs. Затем запускает системное приложение %SystemRoot%\SysWOW64\iscsicpl.exe, которое из-за DLL Search Order Hijacking автоматически подгружает вредоносную библиотеку ISCSIEXE.dll. Та, в свою очередь, запускает runs.vbs, который повторно исполняет Python-скрипт с нужными правами.

После запуска с необходимыми привилегиями скрипт скачивает с управляющего сервера защищенный паролем архив onedrive.zip, в котором содержатся вредоносная библиотека UpdateRingSettings.dll (Trojan.DownLoader48.54318) и легитимное приложение OneDrivePatcher.exe с действительной цифровой подписью. Python-скрипт создает задачу в планировщике на автозапуск OneDrivePatcher.exe при старте системы и сразу же запускает его. Благодаря DLL Search Order Hijacking приложение подгружает вредоносную UpdateRingSettings.dll, маскирующуюся под компонент OneDrive.

После этого Trojan.DownLoader48.54318 снова проверяет окружение на признаки виртуальной машины или отладчика. Если все чисто — загружает с управляющего сервера полезную нагрузку и ключи для расшифровки. После расшифровки внутри обнаруживается ZLIB-контейнер с шеллкодом и исполняемым файлом, который и является финальной стадией — трояном ChimeraWire.

Во втором случае заражение начинается с Trojan.DownLoader48.61444. При запуске он проверяет админские права, а если их нет — использует технику Masquerade PEB, маскируясь под процесс explorer.exe. Затем вредонос патчит копию системной библиотеки %SystemRoot%\System32\ATL.dll, добавляя в нее расшифрованный байт-код и путь до своего файла, после чего сохраняет модифицированную версию.

После этого троян инициализирует объекты COM-модели для сервиса %SystemRoot%\System32\wbem и измененной библиотеки. Если инициализация проходит успешно, вредонос пытается получить права администратора через COM-интерфейс CMSTPLUA, эксплуатируя уязвимость в старых COM-интерфейсах.

В случае успеха модифицированная библиотека копируется в %SystemRoot%\System32\wbem как ATL.dll. После этого троян запускает системную оснастку WmiMgmt.msc. Происходит эксплуатация уязвимости DLL Search Order Hijacking в приложении mmc.exe, которое автоматически загружает библиотеку с патчем. В итоге Trojan.DownLoader48.61444 запускается повторно, но уже с правами администратора.

Получив нужные привилегии, троян выполняет PowerShell-скрипты для скачивания полезной нагрузки с управляющего сервера. Один из загружаемых объектов — ZIP-архив (one.zip) с легитимной программой OneDrivePatcher.exe и вредоносной библиотекой UpdateRingSettings.dll (Trojan.DownLoader48.54318). Дальше все происходит как в первой цепочке: троян распаковывает архив, создает задачу в планировщике на автозапуск OneDrivePatcher.exe и запускает его. Происходит эксплуатация DLL Search Order Hijacking и автоматическая загрузка вредоносной библиотеки.

Кроме того, Trojan.DownLoader48.61444 загружает второй архив (two.zip) с Python-скриптом Python.Downloader.208 (update.py) и файлами для его запуска, включая переименованный интерпретатор Python — Guardian.exe. Малварь создает в планировщике задачу на автозапуск Guardian.exe и сразу же исполняет через него вредоносный скрипт.

ChimeraWire

Попадая на компьютер жертвы, ChimeraWire скачивает с сайта хакеров архив chrome-win.zip с браузером Chrome для Windows. Также на этом ресурсе хранятся сборки Chrome для разных систем, включая Linux и macOS для различных аппаратных платформ.

После загрузки браузера троян пытается незаметно установить в него расширения NopeCHA и Buster для автоматизированного распознавания CAPTCHA. Затем запускает Chrome в режиме отладки (без видимого для пользователя окна), что позволяет выполнять вредоносную активность, не привлекая внимания. После этого происходит подключение к автоматически выбранному порту отладки по WebSocket.

После этого вредонос переходит к получению заданий. Он отправляет запрос на сервер хакеров и получает в ответ base64-строку, в которой скрыта зашифрованная AES-GCM конфигурация в формате JSON. В ней содержатся задания и связанные с ними параметры: целевая поисковая система (поддерживаются Google и Bing), ключевые фразы для поиска сайтов и их последующего открытия, максимальное количество последовательных переходов по веб-страницам, случайные распределения для выполнения автоматических кликов, время ожидания загрузки страниц, целевые домены.

Для имитации деятельности реального человека и обхода систем, отслеживающих постоянную активность, в конфигурации также предусмотрены параметры, отвечающие за паузы между сессиями.

Исследователи отмечают, что ChimeraWire умеет выполнять клики двух видов: для навигации по поисковой выдаче и для открытия найденных релевантных ссылок в новых фоновых вкладках.

Сначала троян через нужную поисковую систему выполняет поиск сайтов по доменам и ключевым фразам, указанным в конфигурации. Затем открывает полученные в выдаче сайты и находит на них все HTML-элементы, которые определяют гиперссылки. Троян помещает их в массив данных и перемешивает, чтобы объекты располагались в последовательности, отличной от последовательности на веб-странице. Это делается для обхода антибот-защиты, которая может отслеживать порядок нажатий.

После этого ChimeraWire проверяет, работают ли найденные ссылки и совпадают ли строки в них с заданным шаблоном из конфигурации, после чего подсчитывает общее количество совпадений. Дальнейшие действия зависят от полученного числа.

Если на странице выявлено достаточное количество подходящих ссылок, ChimeraWire сканирует страницу и сортирует найденные ссылки по релевантности (наиболее соответствующие ключевым словам идут первыми). После этого выполняется клик по одной или нескольким подходящим ссылкам.

Если же совпадений с заданным шаблоном недостаточно или их нет вовсе, вредонос использует алгоритм с вероятностной моделью поведения, который максимально имитирует действия человека. На основе параметров конфигурации, при помощи взвешенного случайного распределения, ChimeraWire определяет количество ссылок, по которым необходимо перейти. Например, распределение ["1:90", "2:10"] означает, что троян кликнет по одной ссылке с вероятностью 90% и по двум ссылкам — с вероятностью 10%. Таким образом, с большой долей вероятности вредонос должен перейти по одной ссылке. Троян случайным образом выбирает ссылку из составленного ранее массива и выполняет клик.

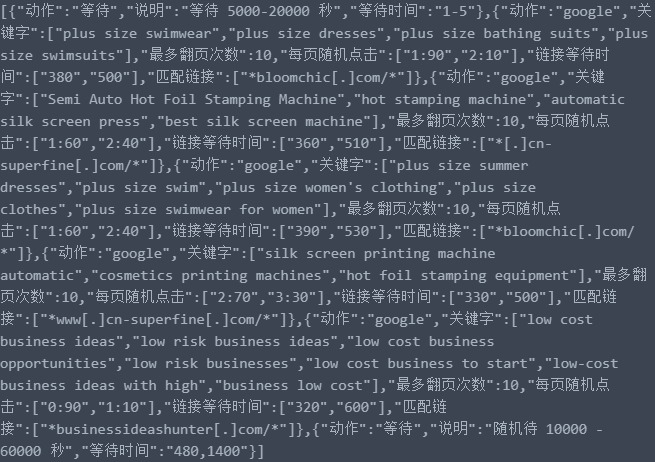

После каждого перехода по ссылке из поисковой выдачи и выполнения кликов троян, в зависимости от задачи, возвращается на предыдущую вкладку или переходит к следующей. Алгоритм действий повторяется до тех пор, пока не будет исчерпан лимит по кликам для целевых сайтов. Ниже представлены примеры сайтов, параметры для взаимодействия с которыми поступали трояну в заданиях.

Аналитики заключают, что в настоящее время активность ChimeraWire сводится к выполнению простых задач кликера по накрутке сайтов. Однако функциональность, лежащая в основе малвари, позволяет решать более широкий спектр задач — в том числе совершать автоматизированные действия под видом активности настоящих пользователей. К примеру, с помощью ChimeraWire злоумышленники могут заполнять веб-формы (например, на сайтах, проводящих опросы в рекламных целях). Кроме того, они могут использовать малварь для считывания содержимого веб-страниц и создания их скриншотов — как с целью кибершпионажа, так и для автоматического сбора информации для наполнения различных баз данных (например, с почтовыми адресами, номерами телефонов и так далее).

Исследователи предупреждают, что в будущем возможно появление новых версий ChimeraWire, где эти или похожие функции будут реализованы в полной мере.