Специалисты компании Socket предупредили, что 30 января 2026 года четыре расширения в Open VSX, опубликованные разработчиком под ником oorzc, получили вредоносные обновления, содержащие лоадер малвари GlassWorm. В расширения выглядели абсолютно легитимными, а некоторые из них существовали больше двух лет до появления вредоносных версий.

Исследователи установили, что атака произошла через компрометацию учетных данных разработчика. Команда безопасности Open VSX полагает, что злоумышленники получили доступ либо через утекший токен, либо каким-то иным способом. В настоящее время зараженные версии расширений уже удалены из репозитория.

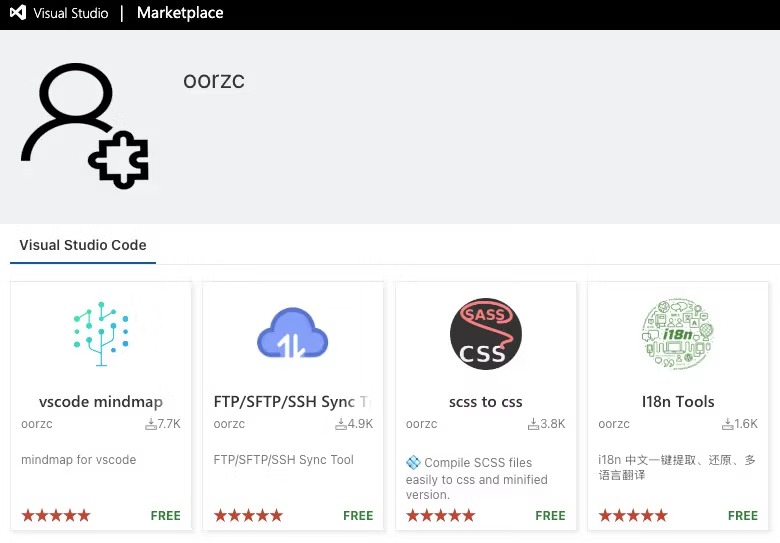

Вредоносные обновления получили следующие расширения:

- FTP/SFTP/SSH Sync Tool (oorzc.ssh-tools, версия 0.5.1);

- I18n Tools (oorzc.i18n-tools-plus, версия 1.6.8);

- vscode mindmap (oorzc.mind-map, версия 1.0.61);

- scss to css (oorzc.scss-to-css-compile, версия 1.3.4).

Зараженные версии распространяли загрузчик, связанный с кампанией GlassWorm. Малварь могла расшифровывать и запускать встроенный код прямо в рантайме, использовала технику EtherHiding для получения адресов управляющих серверов, а в итоге запускала модуль для кражи учетных данных и информации криптокошельков из macOS. GlassWorm похищал:

- данные из Chromium-браузеров и Mozilla Firefox (логины, файлы cookie, историю, данные расширений криптокошельков вроде MetaMask);

- файлы криптокошельков Electrum, Exodus, Atomic, Ledger Live, Trezor Suite, Binance и TonKeeper;

- iCloud Keychain;

- cookie из браузера Safari;

- данные из Apple Notes;

- документы из папок Desktop, Documents и Downloads;

- конфигурационные файлы FortiClient VPN;

- учетные данные разработчиков, включая содержимое ~/.aws и ~/.ssh.

«Пейлоад включает процедуры для поиска и извлечения аутентификационных данных из типичных рабочих окружений разработчиков. Малварь проверяет конфигурацию npm на наличие _authToken, ищет артефакты аутентификации GitHub, что дает доступ к приватным репозиториям, CI-секретам и автоматизации релизов», — пишут эксперты.

При этом отмечается, что вредонос активировался только после профилирования зараженной машины и проверки локали системы. При обнаружении русского языка малварь не срабатывала.

Главное отличие этой кампании от более ранних атак GlassWorm — использование взломанного аккаунта разработчика для распространения. Ранее операторы GlassWorm применяли тайпосквоттинг и бренджекинг, загружая поддельные расширения.