Специалисты Rapid7 и «Лаборатории Касперского» опубликовали отчеты о взломе инфраструктуры Notepad++. Исследователи приписывают эту атаку китайской группировке Lotus Blossom (она же Lotus Panda и Billbug) и сообщают о новом бэкдоре Chrysalis. Компании предупреждают, что масштаб компрометации шире, чем предполагалось ранее.

Напомним, 2 февраля 2026 года разработчик Notepad++ Дон Хо (Don Ho) рассказал о результатах расследования компрометации официального механизма обновлений редактора. Как выяснилось, атака началась еще в июне 2025 года, длилась около полугода и осуществлялась через взлом инфраструктуры хостинг-провайдера.

Злоумышленники перехватывали и перенаправляли трафик обновлений от определенных пользователей на подконтрольные им серверы.

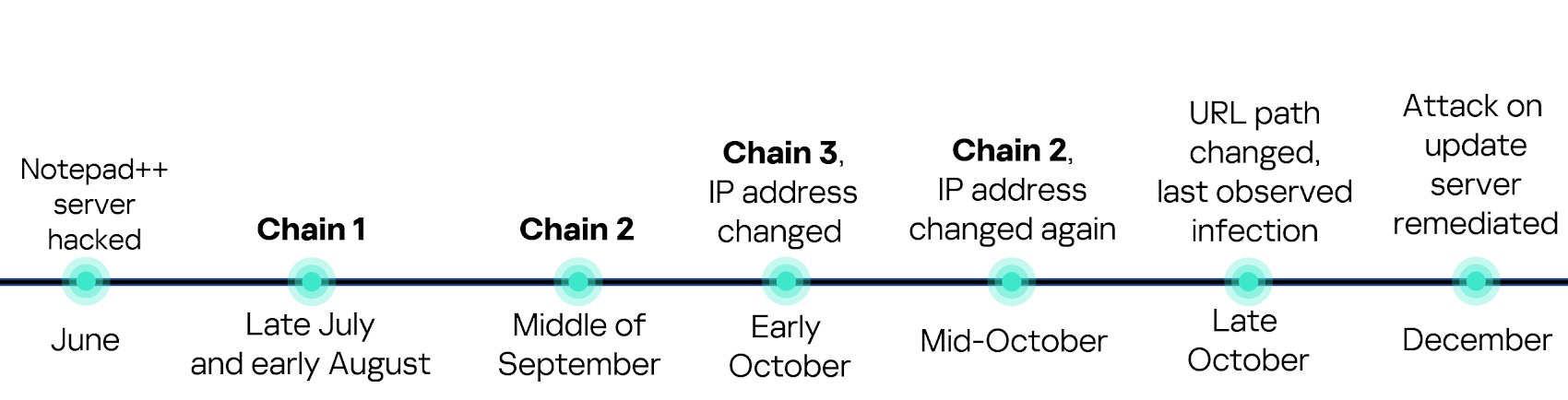

Как сообщают теперь аналитики «Лаборатории Касперского», обнаруженная еще в конце 2025 года компрометация была лишь финальной фазой более сложной и продолжительной кампании. Эксперты пишут, что обнаружили еще две цепочки заражения, активных с июля по сентябрь прошлого года. Атакующие ежемесячно полностью меняли всю цепочку, включая IP-адреса, домены и вредоносные файлы, чтобы оставаться незамеченными.

По данным телеметрии компании, целями этих атак были ИТ-поставщики, госучреждения и финансовые организации в Австралии, Латинской Америке и странах Юго-Восточной Азии.

Исследователи из компании Rapid7 связывают эту кампанию с китайской APT-группировкой Lotus Blossom (она же Lotus Panda, Billbug, Raspberry Typhoon и Spring Dragon). Эта группа специализируется на кибершпионаже, направленном против организаций в Юго-Восточной Азии и Центральной Америке, в основном фокусируясь на правительственных структурах, телекоммуникациях, авиации, критической инфраструктуре и медиа.

В своем отчете эксперты пишут, что злоумышленники доставляли на зараженные машины ранее неизвестный бэкдор Chrysalis с широким набором функций. Бэкдор связывался с управляющим сервером api.skycloudcenter[.]com (в настоящее время отключен) и предоставлял атакующим интерактивный шелл, мог создавать процессы, выполнять файловые операции, загружать и скачивать файлы, а также удалять себя из системы.

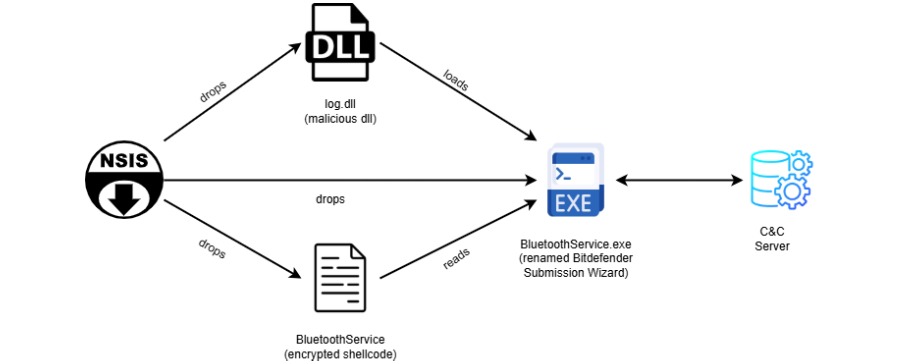

Малварь распространялась через троянизированный установщик Nullsoft Scriptable Install System (NSIS), содержащий исполняемый файл BluetoothService.exe — переименованную легитимную утилиту Bitdefender Submission Wizard. Эту утилиту использовали для DLL sideloading.

Установщик также содержал файл BluetoothService с зашифрованным шеллкодом и вредоносную DLL, которую загружал BluetoothService.exe. Шеллкод и являлся бэкдором Chrysalis. По словам специалистов Rapid7, его возможности указывают на то, что это серьезный инструмент, который группа применяет регулярно, а не одноразовая утилита.

Chrysalis эксплуатирует легитимные бинарники для сайдлоадинга вредоносных DLL с общими названиями, что затрудняет обнаружение простыми средствами на основе имен файлов. Также малварь применяет кастомное хеширование API как в загрузчике, так и в основном модуле, и множественные уровни обфускации.

Отдельного внимания заслуживает использование злоумышленниками Microsoft Warbird — недокументированного внутреннего фреймворка Microsoft, предназначенного для защиты и обфускации кода. Атакующие скопировали и модифицировали публичный proof-of-concept эксплоит, опубликованный немецкой компанией Cirosec в сентябре 2024 года, и применили его для выполнения шеллкода.

Атаку связывают с Lotus Blossom в первую очередь из-за сходства с предыдущими кампаниями. К примеру, ранее специалисты Symantec документировали случаи, когда эта группировка использовала переименованный Bitdefender Submission Wizard для сайдлоадинга файла log.dll с целью расшифровки и запуска дополнительной нагрузки. Кроме того, исследователи обнаружили совпадения в цепочках выполнения и идентичные публичные ключи в маяках Cobalt Strike, доставленных через разные загрузчики.

Эксперты «Лаборатории Касперского» предупреждают, что организации, проверившие свои системы по уже известным индикаторам компрометации и ничего не нашедшие, все равно могут быть скомпрометированы. Дело в том, что с июля по сентябрь инфраструктура атакующих была совершенно иной: другие IP-адреса, домены и хеши файлов. Георгий Кучерин, эксперт Kaspersky GReAT, отметил:

«Тем, кто уже проверил свои системы по известным IoC и ничего не нашел, не стоит думать, что угрозы нет. Мы обнаружили, что с июля по сентябрь инфраструктура атакующих была совсем другой. Поскольку злоумышленники часто меняли инструменты, нельзя исключать, что существуют и иные цепочки заражения, которые пока еще не выявлены».

Стоит отметить, что в ходе анализа инцидента исследователи Rapid7 не обнаружили артефактов, которые однозначно подтвердили бы эксплуатацию механизмов плагинов или обновлений Notepad++. Единственное доказательство: запуск notepad++.exe с последующим выполнением GUP.exe, после которого запускался подозрительный процесс update.exe. То есть атака действительно осуществлялась через компрометацию хостинг-провайдера проекта и перенаправление трафика, как и описывал Дон Хо.

Специалисты Rapid7 приложили к своему отчету список индикаторов компрометации, включая файловые и сетевые артефакты.