Эксперты компании Koi Security сообщили, что около 500 000 пользователей «Вконтакте» стали жертвами атаки через вредоносные расширения для браузера Chrome. Малварь маскировалась под инструмент для кастомизации VK, незаметно подписывала жертв на группы и сбрасывала настройки каждые 30 дней.

Специалисты дали этой кампании название VK Styles — по названию самого популярного вредоносного расширения. В общей сложности компания обнаружила пять опасных расширений, которые были установлены более 500 000 раз. Самое популярное из них, VK Styles, насчитывало свыше 400 000 загрузок.

| ID расширения | Кол-во установок | Статус | Метрика «Яндекса» |

| ceibjdigmfbbgcpkkdpmjokkokklodmc | 400 000 | Недавно удалено | R-A-1686158 |

| mflibpdjoodmoppignjhciadahapkoch | 80 000 | Активно | R-A-1686158 |

| lgakkahjfibfgmacigibnhcgepajgfdb | 20 000 | Активно | R-A-1686158 |

| bndkfmmbidllaiccmpnbdonijmicaafn | 2000 | Активно | R-A-1686158 |

| pcdgkgbadeggbnodegejccjffnoakcoh | 2000 | Удалено | R-A-1686158 |

Исследователи отмечают, что в 2024 году одно из вредоносных расширений было удалено за нарушение политики Web Store. То есть кампанию VK Styles обнаруживали и ранее, но после этого злоумышленник просто перешел на новые расширения и продолжил свою операцию.

В основном от этой кампании пострадали русскоязычные пользователи, включая пользователей из стран Восточной Европы, Центральной Азии и русскоязычных диаспор по всему миру.

На первый взгляд все расширения выглядели безобидно: якобы содержали кастомные темы оформления и дополнительные функции для «Вконтакте». Однако система оценки рисков Koi Security обнаружила, что расширение для Chrome внедряло скрипты контекстной рекламы «Яндекса» на каждую страницу, открываемую пользователем. Дальнейшее расследование обнаружило странность в коде расширения — ID метрики «Яндекса» вычислялся динамически (по формуле 'R-A-' + 843079 * 2), чтобы обойти статический анализ.

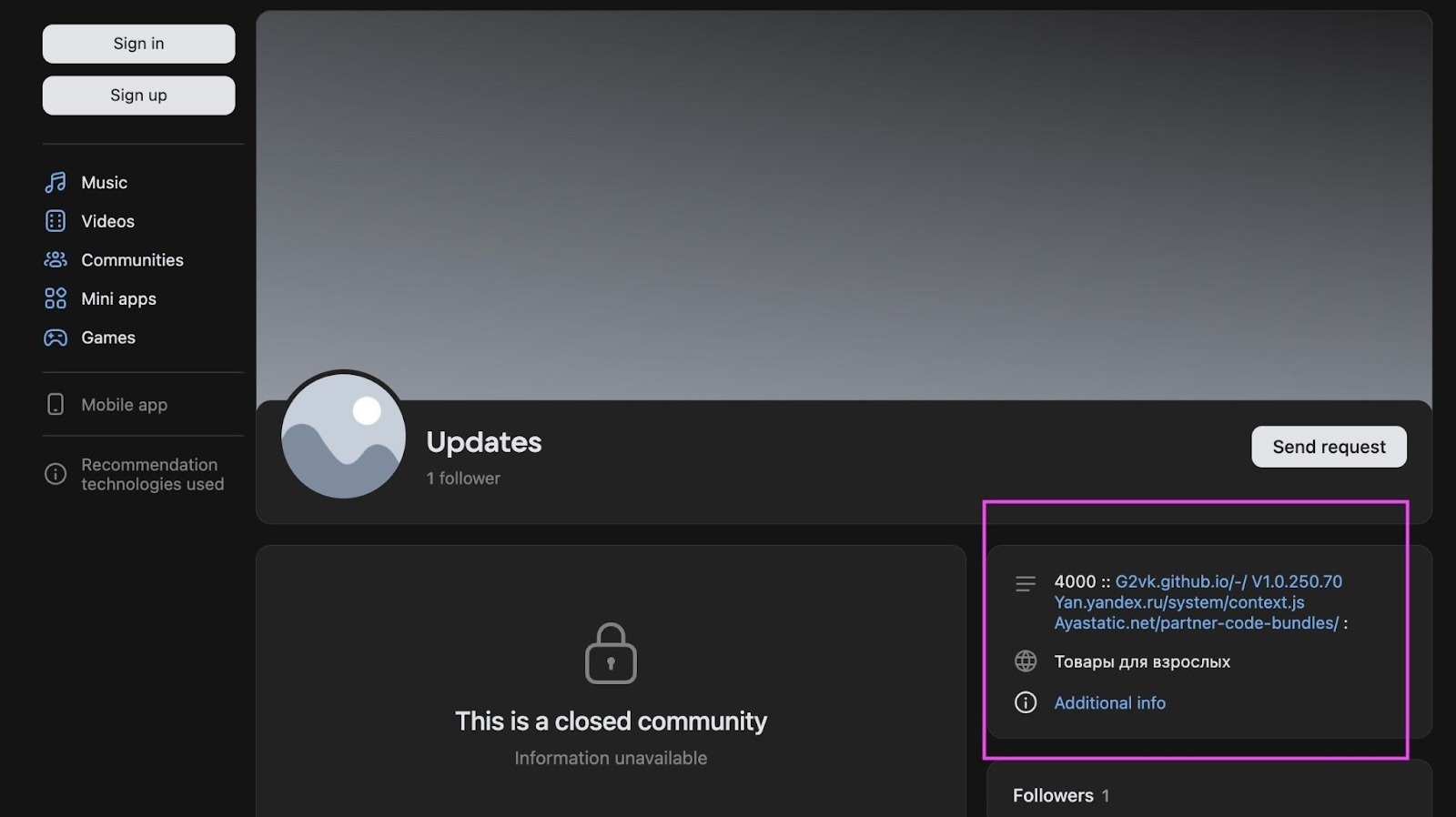

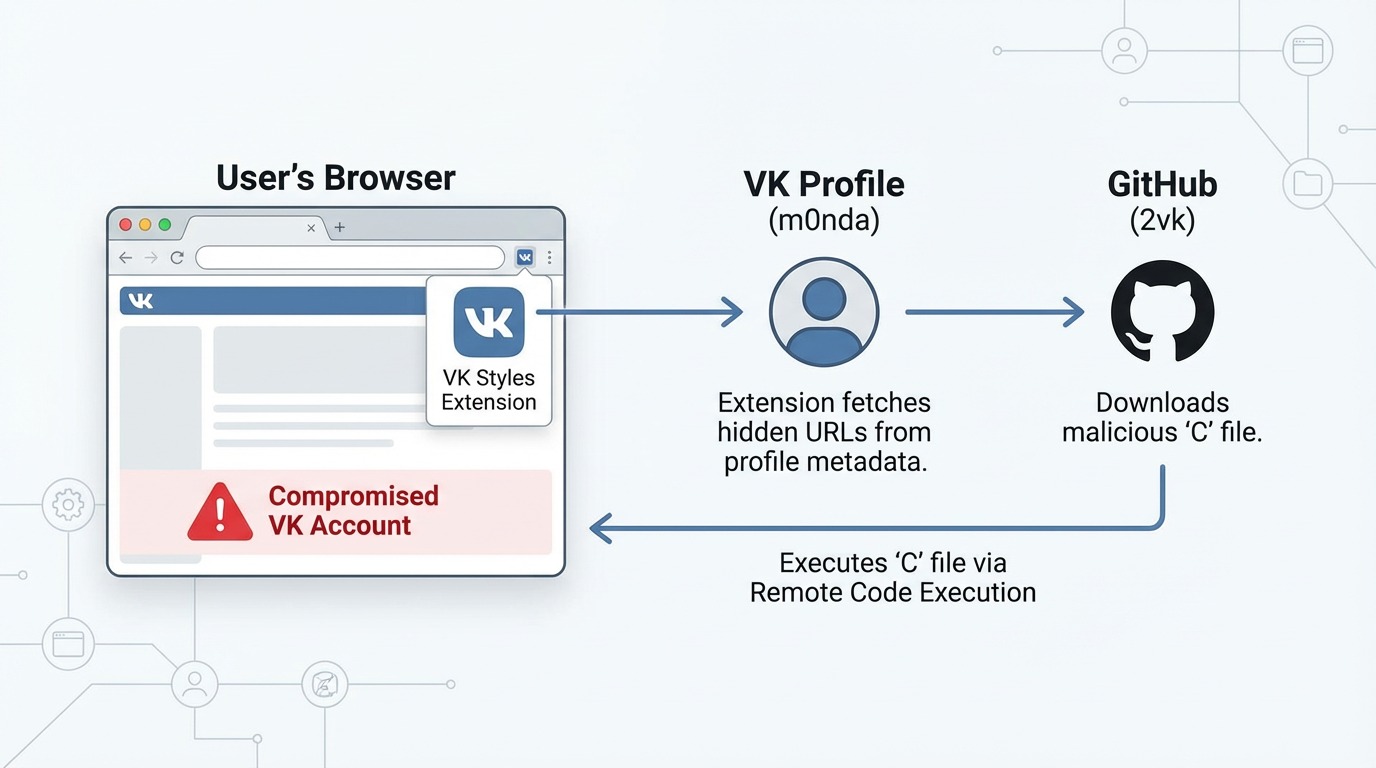

Как оказалось, расширение загружало код из метаданных профиля vk[.]com/m0nda, который работал как замаскированный управляющий сервер. В HTML-метатегах профиля были закодированы ссылки на GitHub и «Яндекс», откуда скачивалась основная полезная нагрузка.

Исследователи пишут, что за этой кампанией стоит злоумышленник под ником 2vk, который использовал мощности VK как инфраструктуру для распространения своей малвари.

Аккаунт 2vk на GitHub хостит репозиторий с названием «-» и файлом с названием «C», который представляет собой обфусцированный JavaScript и внедряется на каждую страницу VK. Анализ 17 коммитов с июня 2025 по январь 2026 года показал постоянную эволюцию малвари: от простой манипуляции CSRF-cookie до автоподписки на группы, сброса настроек и отслеживания донатов через VK Donut API. Специалисты подчеркивают, что это не написанная в спешке малварь, а полноценный поддерживаемый проект с контролем версий, тестированием и итеративными доработками.

Так, с вероятностью 75% при каждом визите жертвы в VK вредонос подписывал ее на группу злоумышленника — VK Styles (VK -168874636), в которую входят 1,4 млн участников. То есть жертвы вносили свой вклад в «рекламу» вредоноса, а друзья пострадавшего видели подписку и тоже начинали доверять расширению. К тому же даже в случае отписки от группы сохранялся 75% шанс, что малварь повторно подпишет жертву.

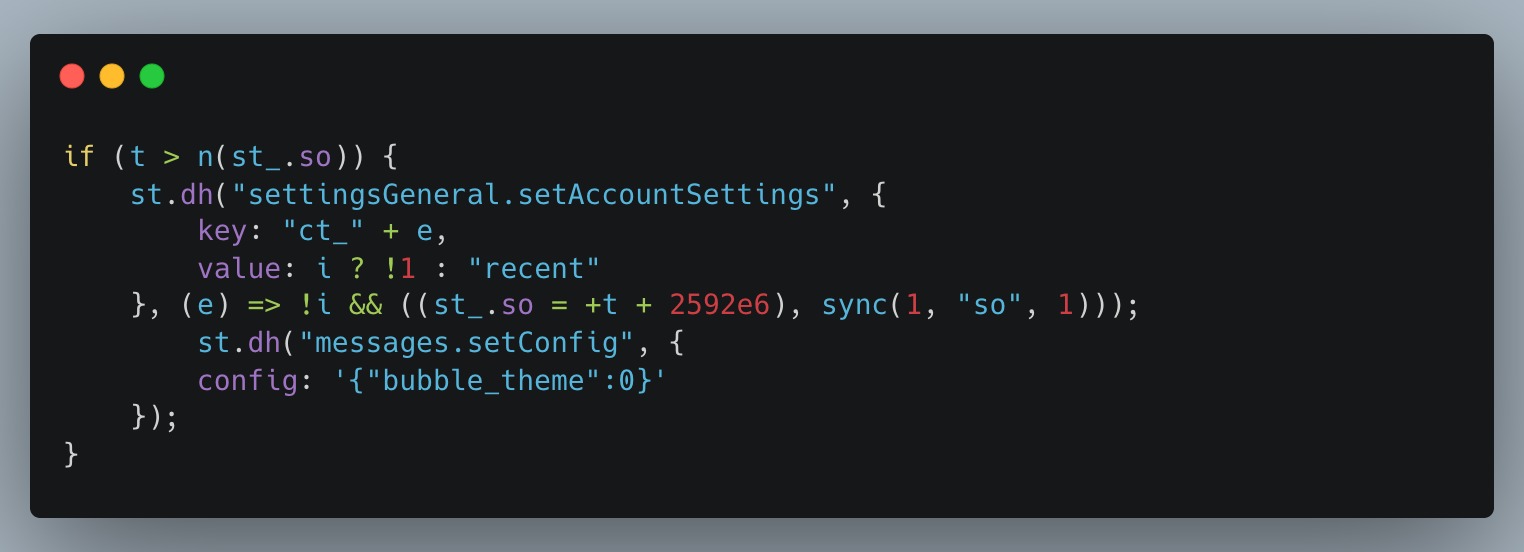

При этом каждые 30 дней малварь откатывала настройки профиля жертвы, меняя сортировку ленты на «Недавнее» вместо алгоритмической, переопределяя любые кастомные настройки и другие параметры профиля.

Также специалисты обнаружили, что малварь способна читать и манипулировать файлами cookie CSRF-защиты VK — remixsec_redir. CSRF-токены представляют собой защитный механизм, предотвращающий несанкционированные действия в аккаунте. Когда пользователь выполняет в VK некое чувствительное действие (например, меняет настройки или что-то публикует), «Вконтакте» проверяет токен, чтобы убедиться, что запрос действительно пришел от пользователя, а не исходит от вредоносного сайта.

Манипулируя cookie, малварь потенциально могла:

- обходить CSRF-защиту при выполнении API-вызовов;

- выполнять действия, которые блокировались бы в обычном случае;

- осуществлять запросы, которые выглядели легитимными для систем безопасности VK.

Монетизация расширений, судя по всему, осуществлялась через премиальные функции: через VK Donut API малварь проверяла, является ли пользователь донатером группы VK Styles, и в зависимости от этого открывала или закрывала какие-то функции расширения.

То есть люди платили деньги за расширение, которое взламывало их, принудительно подписывало на свою группу и раз в месяц сбрасывало все настройки. Как пишут специалисты, группа с 1,4 млн подписчиков создавала видимость огромной популярности. Часть из этих людей, вероятно, конвертировалась в донатеров.

Исследователи подчеркивают, что расширения обновляются автоматически, и за счет этого злоумышленник может распространить новый и более опасный вредоносный код среди всех 500 000 жертв, без какого-либо взаимодействия с ними.

Сама по себе кампания VK Styles оказалась относительно безобидной — никаких украденных паролей или похищенных данных. Речь здесь идет о темных паттернах, манипуляциях аккаунтами и принудительных подписках. Однако эта кампания оставалась незамеченной около семи месяцев, число жертв превысило 500 000, а управление было реализовано через метатеги обычного профиля в VK. Эксперты предупреждают, что следующая полезная нагрузка, распространяемая аналогичным способом, может оказаться куда серьезнее.