Эксперты «Лаборатории Касперского» обнаружили новый Android-бэкдор Keenadu, который проникает на устройства сразу несколькими путями: через зараженные прошивки, системные приложения и официальный магазин Google Play. В компании предупредили, что пользователи рискуют купить уже зараженные «из коробки» гаджеты.

По состоянию на февраль 2026 года решения компании зафиксировали более 13 000 атакованных Keenadu устройств. Больше всего пострадавших находятся в России, Японии, Германии, Бразилии и Нидерландах.

Схема встраивания бэкдора в прошивку выглядит следующим образом: вредоносная статическая библиотека libVndxUtils.a линкуется с libandroid_runtime.so и заражает процесс Zygote — родительский для всех приложений в системе. Копия бэкдора оказывается в адресном пространстве каждого запущенного приложения, что делает изоляцию приложений друг от друга бессмысленной.

Исследователи отследили путь заражения на примере планшетов Alldocube, а именно модели Alldocube iPlay 50 mini Pro (T811M). Выяснилось, что вредоносная зависимость попала в репозиторий с исходным кодом прошивки еще на этапе сборки. Подчеркивается, что зараженные прошивки имели действительную подпись, а все последующие обновления для пострадавших моделей также были заражены (в том числе выпущенные уже после того, как вендор публично признал проблему).

Keenadu встречается и в устройствах других производителей, и по заключению исследователей, речь идет об атаке на цепочку поставок: скомпрометированная зависимость попала в исходники прошивки, и производители, вероятно, даже не подозревали о заражении.

Стоит отметить, что при этом Keenadu не активируется, если язык или часовой пояс устройства жертвы связаны с Китаем.

В настоящее время эксперты уже предупредили о проблеме всех вендоров, связанных с этой кампанией.

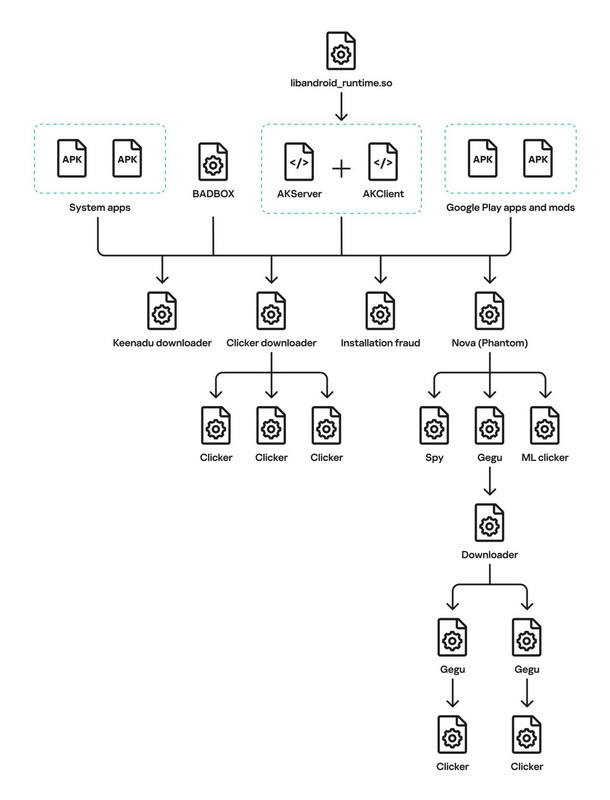

Архитектура Keenadu построена по клиент-серверной модели: серверная часть (AKServer) работает в привилегированном процессе system_server, клиентская (AKClient) встраивается во все остальные приложения. Это дает операторам малвари практически неограниченный контроль над устройством: они могут выдавать и отзывать разрешения у любого приложения, получать данные геолокации, IMEI, MAC-адрес и прочую информацию об устройстве.

Отмечается, что в новых версиях Android доставка APK реализована через установочные сессии. Вероятно, таким образом малварь пытается обойти ограничения, введенные в последних версиях ОС: приложения из сторонних источников не могут получить доступ к опасным разрешениям, в частности к «специальным возможностям».

По словам специалистов, бэкдор применяется для реализации нескольких криминальных схем. Основная — рекламное мошенничество путем скрытого взаимодействия с рекламными элементами и монетизации установок приложений (путем имитации переходов из рекламы).

Кроме того, отдельный модуль для Chrome перехватывает поисковые запросы пользователя (включая набранные в режиме инкогнито) и может подменять поисковик.

Отдельный загрузчик нацелен на приложения Amazon, SHEIN и Temu и, согласно жалобам пользователей, может без ведома владельца устройства добавлять товары в корзины.

Особого внимания заслуживает случай, когда Keenadu был найден внутри системного приложения для распознавания лиц. Теоретически это давало злоумышленникам доступ к биометрическим данным жертв.

Помимо этого, в ряде прошивок бэкдор был встроен не в libandroid_runtime.so, а в отдельные системные приложения. Также вредонос был найден как в некоторых неофициальных источниках, так и в магазинах Google Play и Xiaomi GetApps.

В официальном Google Play магазине нашли сразу несколько зараженных малварью приложений для умных камер, общее количество загрузок которых превышало 300 000. В настоящее время они уже удалены.

Также сообщается, что в ходе исследования удалось установить связь Keenadu с другими крупными Android-ботнетами: Triada, BADBOX и Vo1d. К примеру, выяснилось, что BADBOX скачивал один из модулей Keenadu, а код обоих вредоносов имеет заметные сходства (хотя различий тоже немало). Из-за этого исследователи предполагают, что авторы Keenadu вдохновлялись исходниками BADBOX.

«Предустановленное вредоносное ПО — проблема, которая остается актуальной для множества Android-устройств. Ничего не подозревающие пользователи могут случайно приобрести уже зараженные гаджеты. Поэтому, чтобы обезопасить свои устройства и данные, необходимо устанавливать защитные программы, способные обнаруживать вредоносное ПО. Мы предполагаем, что производители не знали о компрометации цепочки поставок, в результате которой Keenadu проник на устройства, поскольку зловред имитировал легитимные компоненты системы. В свете таких угроз важно, чтобы производители тщательно контролировали каждый этап производства устройств и проверяли, что прошивка не заражена», — комментирует Дмитрий Калинин, старший эксперт по кибербезопасности «Лаборатории Касперского».

Удалить Keenadu штатными средствами Android невозможно: в современных версиях ОС системный раздел, где находится libandroid_runtime.so, смонтирован в режиме «только для чтения». Единственные варианты — найти и установить чистую прошивку от производителя (если таковая существует) или перепрошить устройство самостоятельно. До замены прошивки в компании рекомендуют вовсе отказаться от использования зараженных устройств.