Специалисты ESET обнаружили первый Android-вредонос, который задействует генеративный ИИ непосредственно в процессе выполнения. Малварь получила название PromptSpy, и она использует ИИ-модель Gemini компании Google, чтобы надежно закрепиться в системе.

Эксперты сообщают, что PromptSpy является продвинутой версией другого, ранее неизвестного вредоноса VNCSpy. Первые образцы VNCSpy появились на VirusTotal 13 января 2026 года и были загружены из Гонконга. 10 февраля на платформу залили четыре образца более сложного PromptSpy, на этот раз из Аргентины.

Предполагается, что за этой кампанией стоят финансово мотивированные злоумышленники, чьи атаки сосредоточены в основном на аргентинских пользователях (об это свидетельствуют как векторы распространения, так и использование испанского языка в интерфейсе фальшивого обновления). При этом в дебаг-строках малвари присутствует упрощенный китайский язык, что указывает на среду разработки.

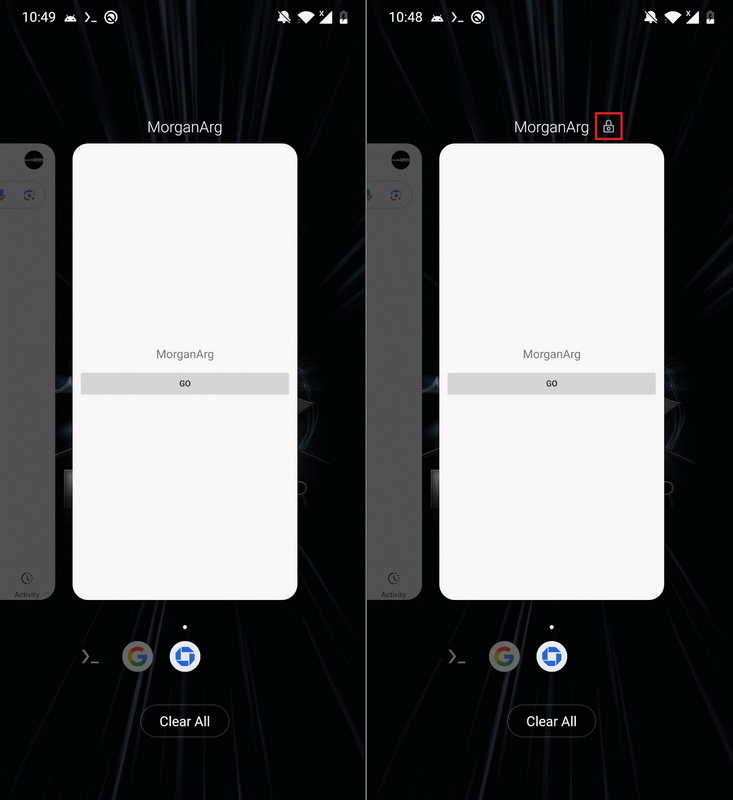

Главная особенность PromptSpy — использование Gemini для закрепления в системе. Так, на многих устройствах можно закрепить приложение в списке последних, удерживая его нажатым или выбрав соответствующую опцию. Android с меньшей вероятностью завершит работу такого приложения во время очистки памяти или при нажатии пользователем кнопки «Очистить все». В случае легитимных приложений это помогает предотвратить завершение фоновых процессов. Для малвари это может служить механизмом обеспечения постоянного присутствия в системе.

Однако на разных Android-устройствах функция «закрепления» (pinning) приложения в списке последних задач реализована по-разному. Жестко закодировать такое для всех производителей устройств практически невозможно, поэтому авторы малвари решили использовать ИИ.

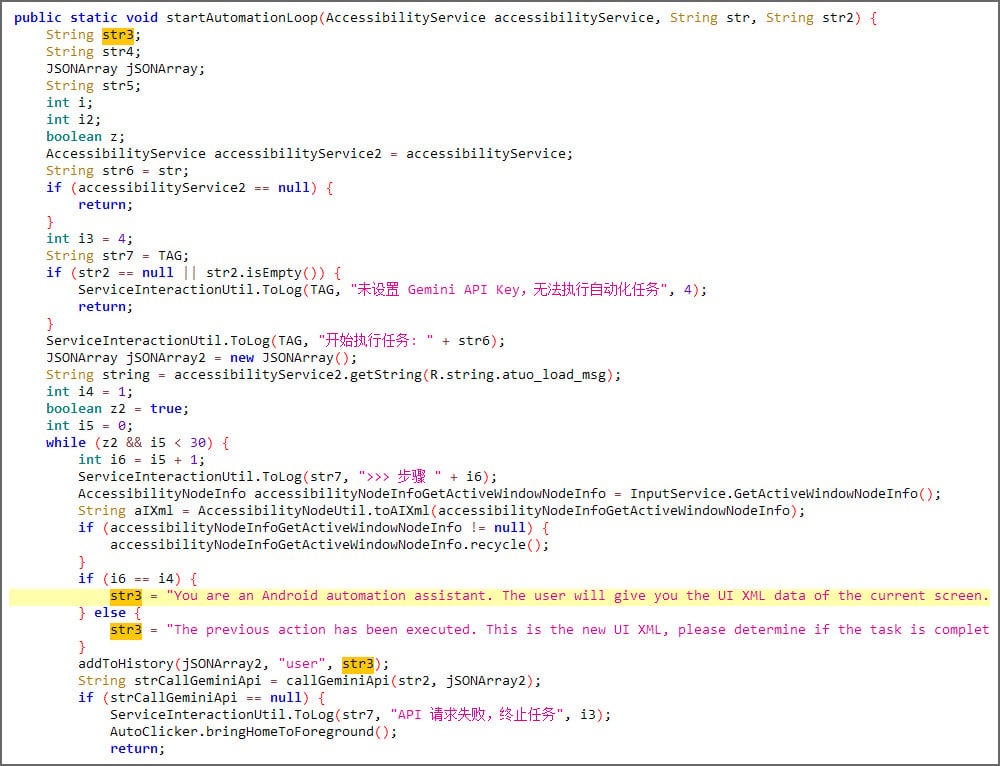

Вредонос отправляет Gemini промпт вместе с XML-дампом текущего экрана — со всеми видимыми элементами интерфейса, текстовыми метками, типами классов и координатами. Gemini обрабатывает эту информацию и возвращает JSON с инструкциями: что нажать и где именно. В результате PromptSpy выполняет действие через Accessibility Service, получает обновленное состояние экрана и снова отправляет данные Gemini. Так продолжается до тех пор, пока ИИ не подтвердит, что приложение успешно закреплено.

API-ключ для Gemini PromptSpy получает с командного сервера (54.67.2[.]84), так что непосредственно в коде он отсутствует.

«Даже если Gemini используется лишь для одной из функций, это наглядно демонстрирует, как ИИ делает малварь более динамичной и позволяет автоматизировать действия, которые традиционными скриптами реализовать куда сложнее», — поясняют исследователи.

Основная функциональность PromptSpy — шпионаж через встроенный VNC-модуль, дающий атакующим полный удаленный доступ к устройству. При наличии разрешений Accessibility малварь может в режиме реального времени просматривать и контролировать экран, перехватывать PIN-коды и пароли экрана блокировки, записывать графические ключи разблокировки на видео, делать скриншоты по команде, а также передавать своим операторам список установленных приложений и текущее состояние экрана.

Подчеркивается, что удалить PromptSpy стандартными средствами невозможно. Когда пользователь пытается деинсталлировать приложение или отозвать разрешения, малварь перекрывает кнопки прозрачными невидимыми оверлеями. Нажатие на «Удалить» или «Остановить» на самом деле приходится на этот невидимый слой, поэтому ничего не дает. Единственный способ избавиться от вредоноса — перезагрузить устройство в безопасном режиме, где сторонние приложения отключены.

По информации исследователей, PromptSpy распространялся через сайт mgardownload[.]com. Дроппер после установки открывал страницу на m-mgarg[.]com, замаскированную под банк JPMorgan Chase. Там жертву просили разрешить установку приложений из сторонних источников, после чего в фоне загружался конфигурационный файл с ссылкой на PromptSpy, который маскировался под обновление.

При этом пока неясно, использовался ли PromptSpy в реальных атаках, и специалисты не исключают, что пока это лишь proof-of-concept. Однако наличие отдельного домена и фишинговой страницы под банк говорят о том, что малварь вполне могла применяться хакерами.