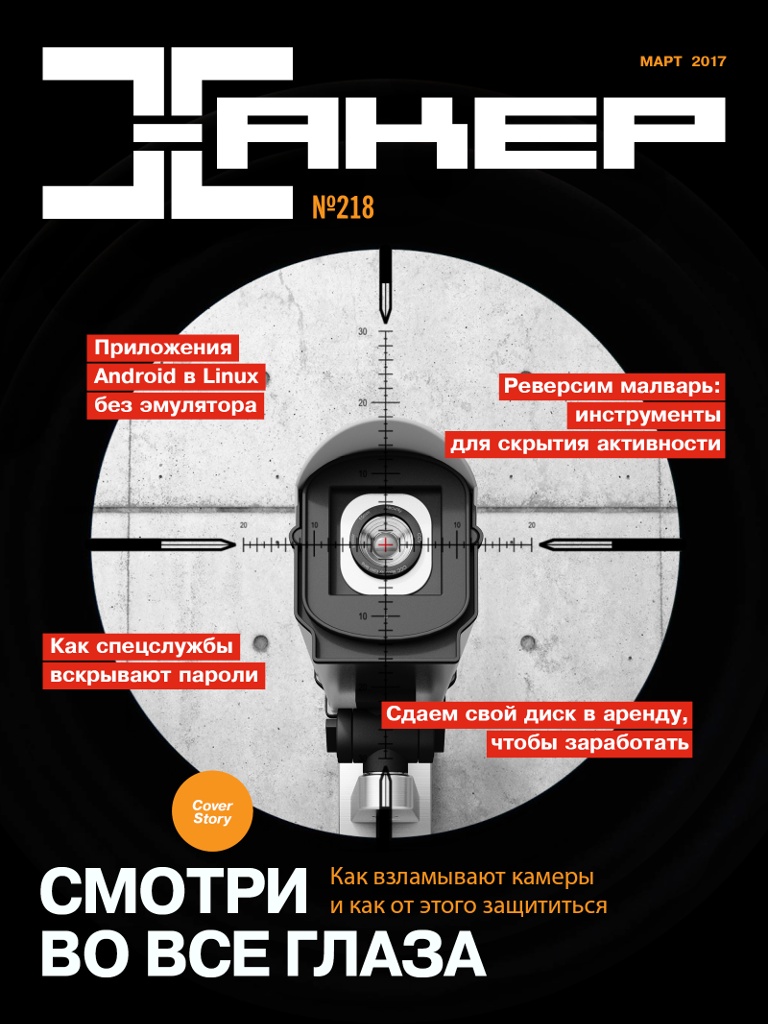

Xakep #218. Смотри во все глаза

Удаленный доступ к веб-камерам и камерам наблюдения — самая наглядная практика взлома. Она не требует спецсофта, позволяя обойтись только браузером и нехитрыми манипуляциями. Тысячи цифровых глаз по всему миру станут доступны, если ты умеешь находить их IP-адреса и уязвимости.

Также в номере:

- Зарабатываем, сдавая свой диск в аренду

- Делаем свою прошивку Android

- Создаем 44-байтовый шелл-код для Linux

- Разбираем устройство банковского антифрода

- Изучаем работу локеров-шифровальщиков

- Используем nmap для дирбастинга и DoS-атак

...и еще множество статей про инфосек, программирование и администрирование!