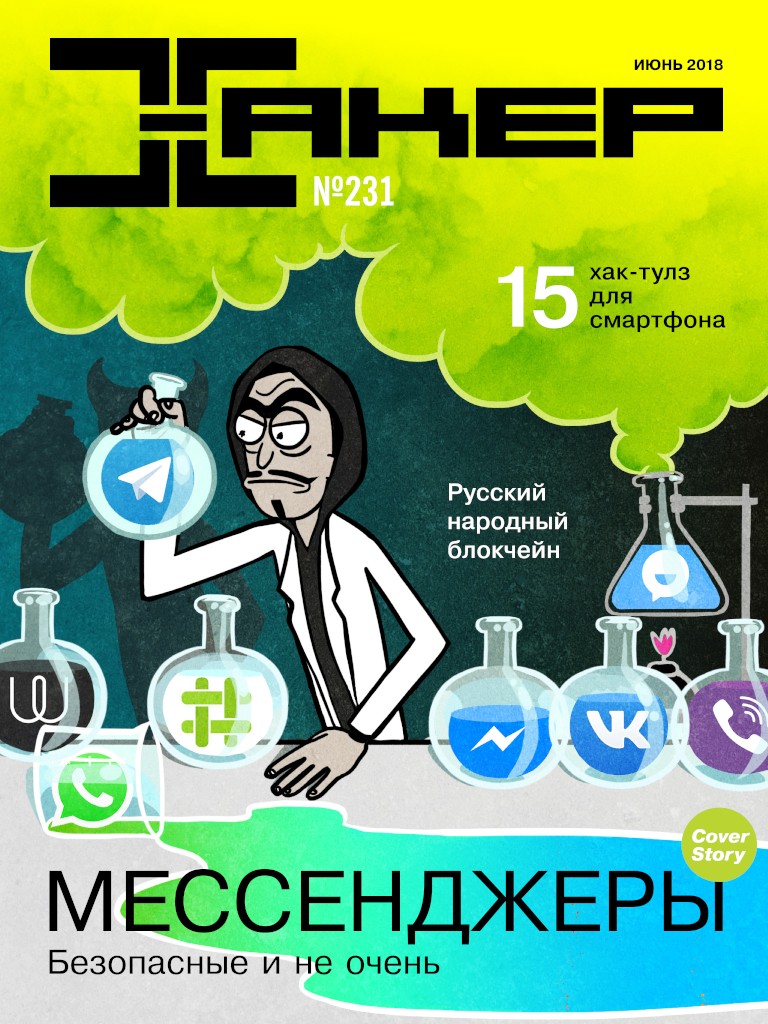

Xakep #231. Мессенджеры

Сквозное шифрование считается панацеей от настойчивых попыток хакеров и силовых ведомств ознакомиться с онлайн-перепиской. Но это не совсем так. В этом выпуске Хакера мы рассмотрим на примере популярных мессенджеров, как в действительности обстоят дела с E2EE.

Также в номере:

- Используем форензику, чтобы раскрыть ограбление

- Выбираем утилиты для пентеста со смартфона

- Изучаем безопасность новых версий iOS

- Поднимаем Wi-Fi с проксированием трафика через Tor

- Готовим быстрый и не жадный до ресурсов Android

- Создаем простейшее рабочее ядро ОС

- Пишем простой локальный блокчейн