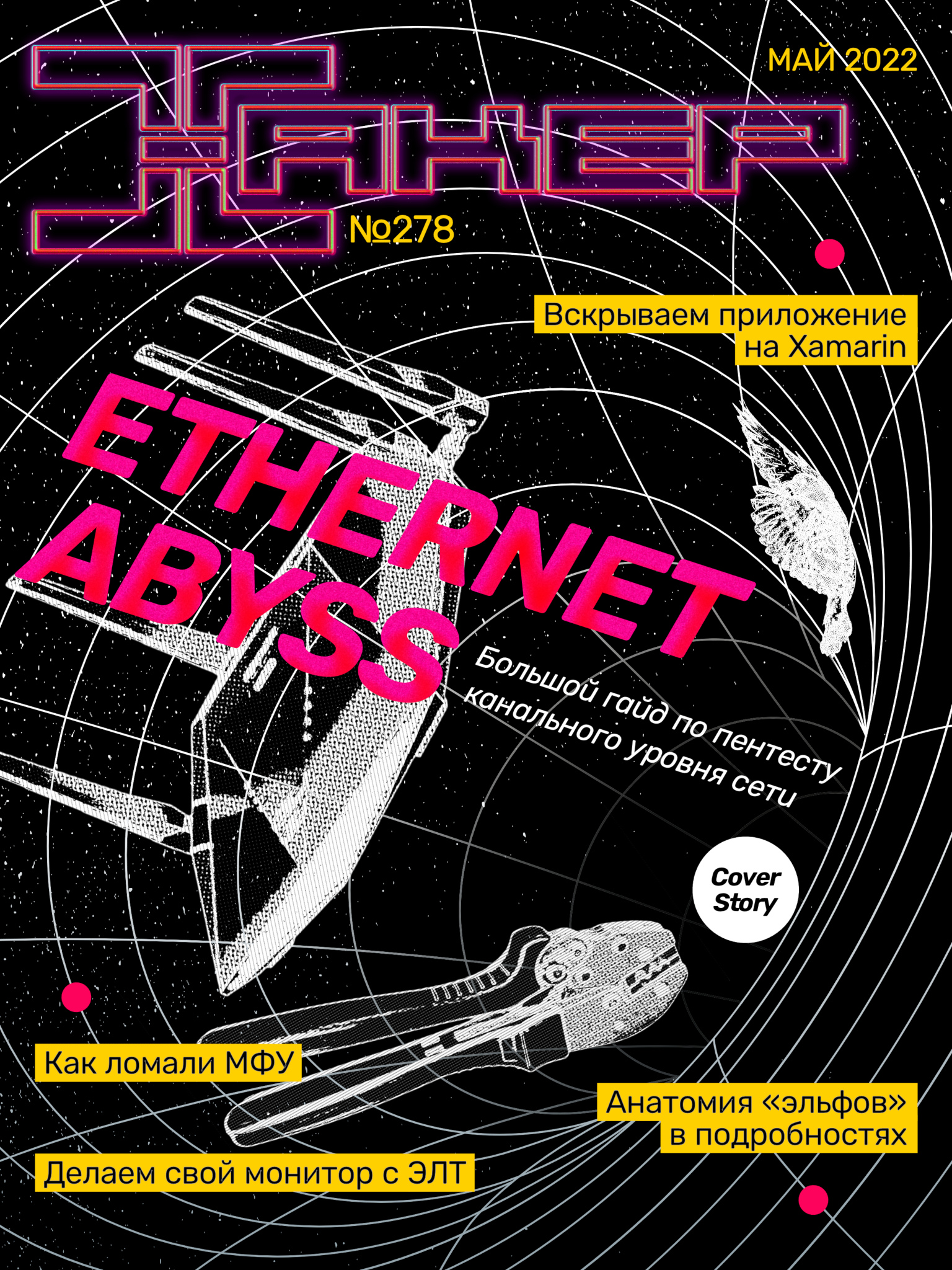

Xakep #278. Ethernet Abyss

Если злоумышленник атакует сеть на канальном уровне, он может перепрыгнуть через все средства защиты, настроенные на более высоких уровнях. В этом номере мы с тобой совершим увлекательное путешествие по большинству векторов атак на этот самый низкий уровень сети.

Также в номере:

- Взламываем мобильное приложение на С#

- Реверсим код неизвестного шифровальщика

- Разбираемся с устройством ELF-файлов

- Определяем ход выполнения программ при реверсинге

- Подделываем цифровой отпечаток для доступа к закрытому контенту

- Захватываем сервер через Fail2ban

- Собираем монитор из электронно-лучевой трубки