Исследователи Check Point обнаружили новую финансово мотивированную хак-группу Magnet Goblin. Группировка предпочитает эксплуатировать свежие уязвимости в таких продуктах, как Ivanti Connect Secure, Apache ActiveMQ и ConnectWise ScreenConnect, распространяя кроссплатформенный Nerbian RAT, MiniNerbian, а также инфостилер WARPWIRE.

По данным экспертов, хакеры уже атаковали организации медицинского, производственного и энергетического секторов США. Судя по всему, во время атак Magnet Goblin взламывали уязвимые серверы Ivanti Connect Secure VPN (всего через день после появления PoC-эксплоита), а затем использовали их как плацдарм для развертывания своей малвари в ИТ-средах жертв.

Отмечается, что исследователи обнаружили не менее 10 пострадавших организаций в США, но реальное количество жертв наверняка намного выше.

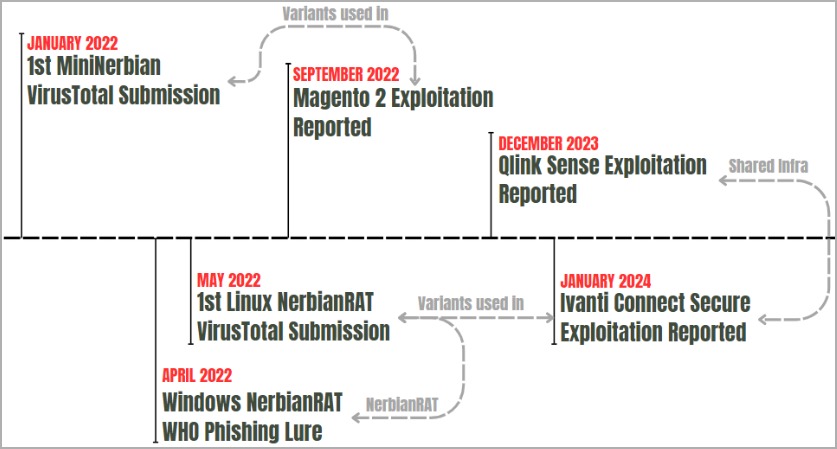

Подтверждено, что Magnet Goblin эксплуатировали уязвимости в Ivanti Connect Secure (CVE-2023-46805, CVE-2024-21887, CVE-2024-21888, CVE-2024-21893), Apache ActiveMQ, ConnectWise ScreenConnect и Qlik Sense (CVE-2023-41265, CVE-2023-41266, CVE-2023-48365), а также в Magento (CVE-2022-24086).

На момент атак все перечисленные проблемы представляли собой 1-day уязвимости. То есть информация о них уже была раскрыта публично, производители уже выпустили патчи, однако уязвимости были совсем свежими, и вышедшие исправления успели установить далеко не все.

Как уже было сказано выше, группировка использует уязвимости для заражения систем такой малварью, как NerbianRAT, MiniNerbian, а также кастомным вариантом JavaScript-стилера WARPWIRE.

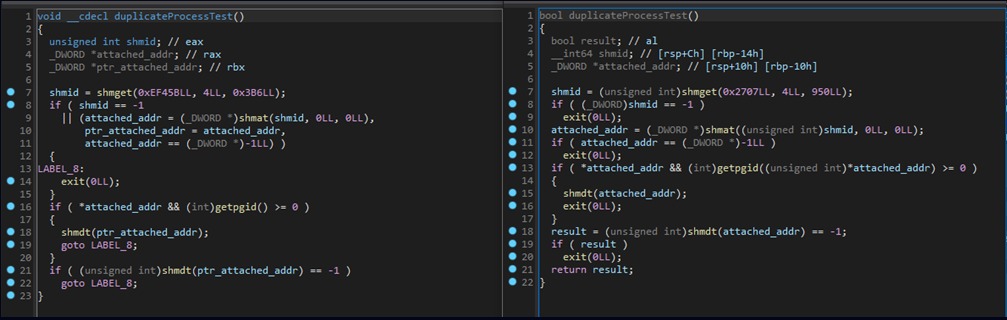

О существовании NerbianRAT для Windows известно еще с 2022 года, однако теперь Check Point сообщает, что Magnet Goblin применяет весьма эффективную Linux-версию этой малвари, которая датирована маем 2022-го. Также группировка применяет упрощенный вариант этого вредоноса под названием MiniNerbian в качестве резервной малвари, а также в качестве более скрытного бэкдора.

Обе угрозы позволяют собрать информацию о системе, а также выполнить произвольные команды, полученные от управляющего сервера, затем передавая обратно полученные результаты.

Также отмечается, что в скомпрометированных системах жертв хакеры применяют и легальные инструменты для удаленного мониторинга и управления, включая ScreenConnect и AnyDesk, что дополнительно затрудняет обнаружение подозрительной активности.

Исследователи резюмируют, что Magnet Goblin – финансово мотивированные оппортунисты, и пока группировку не удалось связать с определенным географическим местоположением или другими преступниками.