Вместе с другими патчами в прошлый вторник компания Microsoft выпустила важное обновление для Windows Server 2008 R2 и Windows 7, которое добавляет в эти операционные системы защитные механизмы против атаки с передачей хэша (pass-the-hash, PtH) — такие же, какие реализованы в Windows Server 2012 R2 и Windows 8.1.

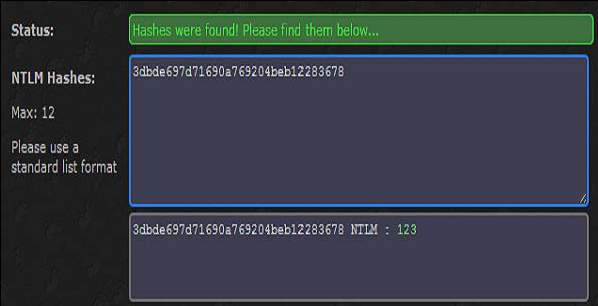

Атака PtH — одна из самых популярных техник для получения несанкционированного доступа к компьютерам под Windows или под другой ОС, где используется протокол безопасности NTLM. Этот протокол предполагает, что пароли никогда не передаются по сети открытым текстом. После ввода пароля он хэшируется, и авторизация производится с помощью парольного хэша. Соответственно, на контроллере домена в SAM-файле хранятся хэши паролей всех пользователей, зарегистрированных в системе.

Для системных администраторов Windows компания Microsoft опубликовала несколько статей с рекомендациями, какие меры нужно предпринимать для защиты от атак PtH и других методов кражи учётных данных.

В Windows 2012 R2 and Windows 8.1 недавно компания реализовала ряд важных нововведений, затрудняющих копирование хэшей.

- Изменения в LSASS для предотвращения хэшдампов.

- Оптимизация многих процессов, которые хранили учётные данные в памяти. Они больше так не делают.

- Лучшие методы ограничений для локальных аккаунтов, чтобы запретить доступ к сетевым ресурсам.

- Запрет на хранение учётных данных в памяти после окончания пользовательской сессии.

- Возможность установки соединений Remote Desktop Protocol (RDP) без передачи учётных данных пользователя на управляемый компьютер.

- Новая группа пользователей Protected Users с учётными данными, которые нельзя использовать в атаках PtH.

- Несколько других изменений в ОС, затрудняющих атаки PtH.

Большинство из перечисленного теперь реализовано в Windows 7 и Windows Server 2008 R2, пишет InfoWorld.