Разработчики проекта Tor пытаются понять, как стала возможной массовая деанонимизация пользователей в рамках операции Onymous. Как известно, в результате скоординированных усилий ФБР и правоохранительных органов в нескольких странах за один день было закрыто 414 сервисов в сети Tor (на 27 веб-сайтах) и задержано 17 человек, предположительно, вовлечённых в нелегальную деятельность.

Кроме Silk Road 2.0, прекращена работа подпольных сайтов Cloud 9, Hydra, Pandora, Blue Sky, Topix, Flugsvamp, Cannabis Road и Black Market. Все они занимались торговлей запрещёнными веществами. Кроме того, закрыты сайты, которые специализировались на отмывании денег: Cash Machine, Cash Flow, Golden Nugget, Fast Cash и др. В результате операции агенты ФБР получили в своё распоряжение биткоинов на сумму более $1 млн, а также $250 тыс. наличными. К ним также перешло разнообразное компьютерное оборудование, серверы, золотые и серебряные изделия, наркотики и оружие. Часть конфискованной собственности будет уничтожена, а остальное продадут на аукционе.

Представители организации Tor изначально заявили, что не имеют понятия о методах, которые использовались спецслужбами для деанонимизации участников подпольной сети. Но на следующий день после облавы один из операторов скрытого сервиса Tor (он ещё на свободе) направил письмо в список рассылки для разработчиков Tor Project, где высказывает предположения о методах работы спецслужб.

Он опубликовал подборку логов с записью подозрительного трафика к своему серверу.

doxbin.strangled.net

qhlkmirbijvet2dp.onion

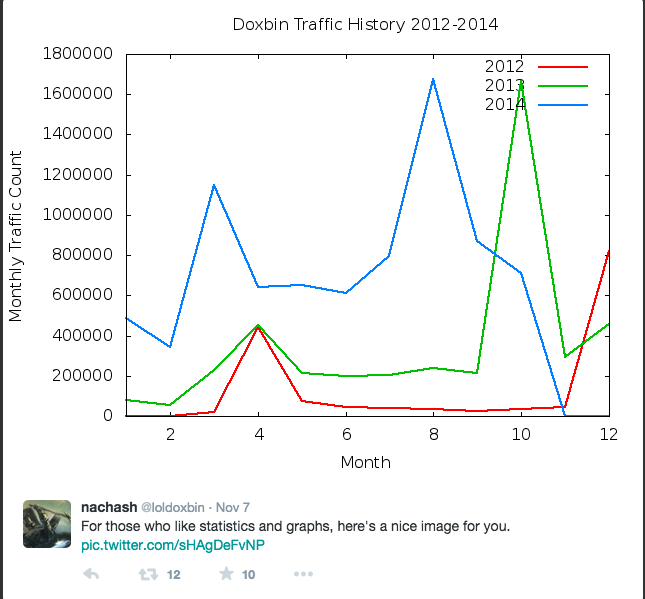

В августе трафик к его сайту аномально вырос в три раза до 1,7 млн просмотров страниц в месяц, при этом шёл поток странных запросов, начинающихся с /%5C%22.

В воскресенье стало известно об исчезновении трёх крупных выходных узлов из сети Tor. Предположительно, эти серверы были конфискованы ФБР. Возможно, что они давно использовались спецслужбами для сбора информации о пользователях. На это косвенно указывает и фраза в отчёте ФБР по делу Silk Road 2.0, где агент говорит о «везении», когда удалось вычислить местонахождение сервера Silk Road 2.0. Словно трафик случайно попал на их выходной узел.

Другой активист Tor Project под ником Phobos тоже выступил с несколькими теориями, каким образом мог быть осуществлён взлом. Он упоминает DDoS-атаки, удалённое исполнение кода и другие атаки, основанные на обнаруженных в последнее время уязвимостях.