Появилась необходимость сделать свой словарик для брута. Как это можно реализовать под Kali?

Для этого в дистрибутиве есть интересная тулза, называется crunch. Синтаксис ее довольно прост:

- min = минимальная длина пароля;

- max = максимальная длина;

- characterset = символы, которые будут использоваться для генерации паролей;

- -t

= возможность создавать паттерны. Давай на примере. Скажем, ты знаешь, что у человека день рождения 28 июля и эти цифры есть в пароле вида 0728, но перед этим числом есть еще какие‑то символы. Поэтому ты пишешь что‑то вроде @@@@@@@0728, и получается, что лист будет сгенерирован на 11-значный пароль. Семь символов, которые будут генериться, а четыре будут фиксированными. По мне, так весьма крутая и удобная фишка; - -o

= выходной файл для нашего листа.

Более подробно почитать можно в мане. А теперь давай создадим какой‑нибудь лист, для начала самое простое:

crunch 4 8

Как сам понимаешь, кранч будет генерить пароли от 4 до 8 символов. Как видишь, ничего сложного, теперь давай что‑нибудь поинтереснее:

crunch 6 8 1234567890 -o /root/wordlist.lst

Здесь будет сгенерирован словарь от 6 до 8 символов, в пароле только цифры и зальются они во внешний файл, что мы указали. Остается только воспользоваться получившимся листом.

Недавно начал активно играть в CTF. Частенько встречаются задачи на программирование. Для этого использую различные скриптовые языки, в частности питон. Есть ли какие-то полезные библиотеки для CTF?

Да, есть! Рекомендую к использованию библиотеку pwntools. Работает практически под всеми UNIX и маком, для установки достаточно одной команды:

pip install pwntools

Также есть очень хорошая документация, и, что немаловажно, есть реальные примеры использования данной библиотеки в виде врайтапов к уже прошедшим CTF. В общем, однозначно в закладки, оно того стоит.

Увлекся темой веб-пентеста, что можно почитать по теории?

Здесь довольно много материала. Для начала можно взять мануал именно по веб‑безопасности от OWASP, также интересно почитать книжку — руководство по веб‑хакингу. Еще обязательно загляни сюда:

Общая теория по пентестам:

Общая теория по веб‑безопасности:

И вдогонку еще подборка очень полезных линков, с кучей материала, разбитого на категории. Читай на здоровье.

В сети появилось какое-то непонятное устройство, которое рассылает пачками пакеты. Известен только мак этого устройства, можно ли узнать, какому вендору принадлежит мак-адрес?

Отчасти да, при условии, что мак не был сменен вручную. Для этого можно воспользоваться одним из онлайн‑сервисов по проверке мака. К примеру, вот этим. Также поясню насчет его смены (пару раз встречал споры на тему того, что MAC-адрес изменить нельзя, ведь это аппаратная характеристика). На самом деле зашитый в сетевой карте MAC-адрес действительно не изменить, если только, конечно, у тебя не завалялся программатор. Для большей части сетевого оборудования потребительского сегмента MAC-адрес, заданный на программном уровне, драйвером, имеет приоритет над аппаратным, что и играться со сменой мака.

Вспомнить все

Как сбросить пароль на MySQL?

Для восстановления пароля от БД нужно проделать следующие шаги. Для начала остановим демон:

/etc/init.d/mysql stop

Или через service, как больше нравится. Теперь нужно запустить mysqld со специальным ключом, благодаря которому не будет запрашиваться пароль:

mysqld_safe --skip-grant-tablesПодключаемся к нашему серверу, без пароля:

mysql -u root

Подходим к самому интересному — к смене пароля, делаем это примерно так:

mysql> use mysql;mysql> update user set password=PASSWORD("NEW_PASSWORD") where User='root';mysql> flush privileges;mysql> quit

Остается только вновь остановить MySQL и запустить его заново, уже без ключей:

/etc/init.d/mysql stop

/etc/init.d/mysql start

Как видишь, в принципе, ничего сложного в этом нет, главное — иметь доступ к самому серверу, где крутится БД.

Хакер #193. Вардрайвинг на расстоянии

После установки приложения выдается ошибка: «Не удалось запустить приложение, поскольку его параллельная конфигурация неправильна». Что делать?

Подобная ошибка вызвана библиотеками Visual C++. Если верить официальной справке от самой MS, то здесь два варианта. Либо попробовать обновиться через центр обновления до последней актуальной версии, либо же ручками поставить Visual C++ 2008, с пакетом обновления 1 (SP1). Учитывая, что с центром обновлений мне чаще всего не везет, лично я предпочитаю скачать и поставить ручками. Вот ссылки на 32- goo.gl/5meXKk и 64-разрядные goo.gl/FrExe1 системы. Да, чуть не забыл. Если ты используешь 2010-й или 2007-й офис на этой машине, то перед установкой библиотек удали его. В особо тяжелом случае, когда 2010-й офис упирается и не хочет удаляться, воспользуйся Microsoft Fix it.

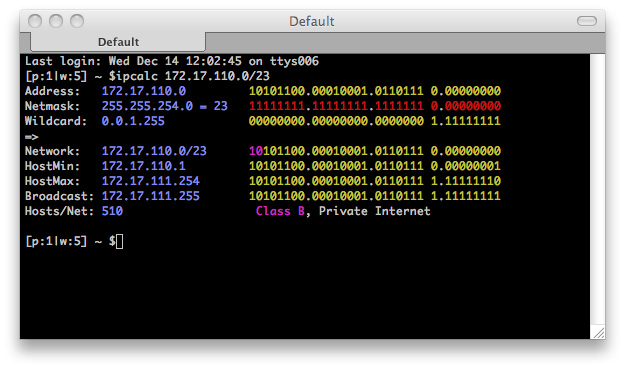

Столкнулся с тем, что нужно пару раз подсчитать количество хостов, входящих в определенную подсеть, скажем 172.17.110.0/23. Считать на листочке как-то не очень быстро, есть ли какой-то удобный калькулятор под это дело?

Есть такой. Тут тебе поможет ipcalc, ставится из репозитория привычной командой

sudo apt-get install ipcalc

Синтаксис также не вызывает никаких затруднений:

ipcalc 172.17.110.0/23

Выхлоп дает количество хостов, минимальный и максимальный хост и двоичное представление для большего понимания.

Есть ли какая-то общая информация по CTF для новичков, а то надоело объяснять всем желающим, что это такое и что с этим делать?

Есть целый гайд на данную тему. Если это заинтересовало, то куда без практики, держи еще одну ссылку goo.gl/1jYnXL. Ну и напоследок сборник врайтапов за 2014 год goo.gl/zf8VGB — однозначно полезная вещь, даже опытные игроки могут почерпнуть какой‑то новый подход или интересные фишки.

Можешь подкинуть пару интересных ключей для Nmap?

Конечно, не вопрос. Для начала расскажу про исключения. Предположим, тебе нужно просканить сеть 192.168.1.0/24, но при этом исключить определенный айпишник или даже целый лист. Для этого будут следующие команды:

nmap 192.168.1.0/24 --exclude 192.168.1.5

nmap -iL /tmp/scanlist.txt --excludefile /tmp/exclude.txt

Последняя команда сканирует хосты из файла scanlist.txt за исключением того, что есть в exclude.txt. Кстати, про сканирование сети: частенько бывает нужно быстро просканировать сеть на наличие включенных машин и других девайсов. Для этого поможет команда:

nmap -sP 92.168.1.0/24

Это так называемое пинг‑сканирование, быстрое и простое. Переходим к выбору портов. Про ключ -p рассказывать не буду, а вот про запись вида

nmap -p U:53,111,137,T:21-25,80,139,8080 192.168.1.1

расскажу более подробно. Здесь буквы U и T означают UDP и TCP, что дает возможность более тонко произвести сканирование. Также весьма интересная штука:

nmap --top-ports 5 192.168.1.1

которая просканирует пять топовых портов у данного адреса, число можно менять и подбирать под себя. Если интересует, какие сервисы, а главное — какие версии стоят на сервере, то поможет команда

nmap -sV 192.168.1.1

Для сохранения работы сканера можно воспользоваться одной из команд:

nmap 192.168.1.1 > output.txt

nmap -oN /path/tmp/filename 192.168.1.1

nmap -oN output.txt 192.168.1.1

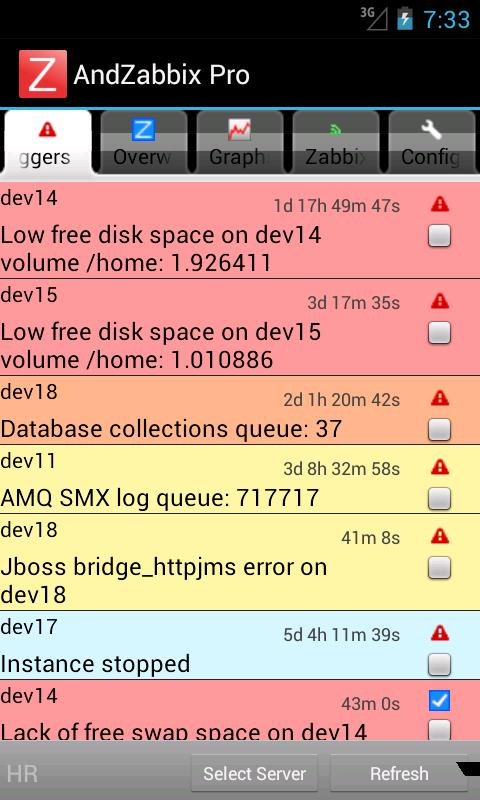

Появилась необходимость рулить триггерами Zabbix’а со смартфона, есть ли такая возможность?

Да, это вполне возможно. Лично я использую для этих целей Andzabbix Lite. Как заявляет сам разработчик, программа имеет следующие возможности:

- просмотр списка активных триггеров;

- фоновая проверка новых активных триггеров;

- оповещения об изменении статусов триггеров;

- автоматическое обновление отображаемого списка триггеров;

- управление триггерами (активация, деактивация, удаление);

- отображение списка событий, подтверждение событий;

- список хостов с возможностью обзора элементов данных;

- отображение любых графиков, созданных в Zabbix;

- масштабирование графиков, выделение периода отображения;

- поддержка нескольких серверов Zabbix;

- поддержка работы через SSL;

- поддержка авторизации.

Из минусов стоит отметить, что порой из‑за качества интернет‑соединения программа подглючивает и приходится шаманить с включением‑отключением интернета. И пожалуй, самый большой минус — это реклама, которая снизу перекрывает самый нижний триггер, и приходится крутить телефон, чтобы разглядеть, что же там есть. Но, несмотря на эти недостатки, программа стоит того, чтобы ей успешно пользоваться и быть в курсе событий.

Лучшая защита — это нападение

Как поддерживать серверы в боевом режиме, чтобы вовремя определять уязвимости и ошибки конфигурации?

- Первоначально рекомендую подписаться на bugtrack-рассылки, чтобы быть в курсе новых багов. Если больше нравятся социальные сети, то рекомендую твиттер, там сформировано очень сильное ИБ‑комьюнити, которое активно твитит и репостит. Помимо сведений о багах, можно наткнуться на настоящий Грааль знаний.

- Держать свой сервер и все сервисы в режиме автоматических обновлений. Также обновлять различные службы вручную до актуальных версий. Особого фанатизма не нужно, баги бывают и в новых версиях, та же MS в этом плане вообще показывает себя не с лучшей стороны. Но, скажем, иметь версию веб‑сервера за 2013 год — это совсем плохо.

- Время от времени сканировать тем же Nmap’ом серверы на наличие посторонних портов и служб. Просматривать логи и отслеживать подозрительное поведение серверов. Скажешь, это практически нереально, с учетом, что их может быть несколько сотен? Выход есть: скрипты, средства мониторинга и управления конфигурацией — наше все.

- Веб‑сканеры тоже не списывай со счетов, пусть они не могут отобразить всей картины, а порой и даже ее очертаний, по крайней мере самые глупые и грубые ошибки выявишь сразу, плюс пообломаешь кул‑хацкеров с такими же сканерами. Тот же акунетикс позволяет вообще настраивать шедулеры на сканирование.

- Конечно же, ничто не заменит настоящего аудита. На особо критичных серверах он не должен останавливаться вообще, на проектах попроще нужен хотя бы пару раз в год, для выявления разного рода огрехов в ИБ. Лучше затратить на это время и найти самому, чем нарваться на приключения и потерять репутацию.

При покупке по карте в интернет-магазине просят ввести какой-то код, что расположен сзади карты. Насколько опасно его вводить?

В зависимости от вида карты — Visa или MasterCard — на обратной стороне карты расположены коды CVV2 или CVC2. Это трехзначный код проверки подлинности карты платежной системы. Он наносится на полосе для подписи держателя после номера карты либо после последних четырех цифр номера карты способом индент‑печати. Используется в качестве защитного элемента при проведении транзакции в среде card not present (читай в интернете).

При фишинге можно нехило пожертвовать бедным хакерам на старость, поэтому лучше всего вводить данный код только на доверенных сайтах, по HTTPS и проверив, что это именно тот сайт, какой нужен. Многие вообще для оплаты по интернету заводят отдельную карту, куда кладут суммы строго для покупки определенных вещей, и даже в случае ее угона злоумышленник не сможет ничего сделать, так как на ней нулевой баланс.

Также хороши виртуальные карты, они не требуют подтверждения кода, а риск, связанный с необязательностью проверки CVV2, компенсируется в этом случае возможностью ограничить доступный лимит виртуальной карты небольшой суммой. Но не пугайся так сильно, существует стандарт PCI DSS, который не разрешает продавцам хранить код в течение даже короткого времени, поэтому они не могут использовать CVV2 для последующих транзакций.

Также стоит отметить технологию 3dsecure, которая при оплате картой требует вводить дополнительный пароль, установленный пользователем. Как ты уже, наверное, догадался, это не что иное, как двухфакторная аутентификация пользователя. Данная технология вкупе с мозгом, прямыми руками и СМС‑информированием может помочь вовремя среагировать на любое изменение твоего баланса.

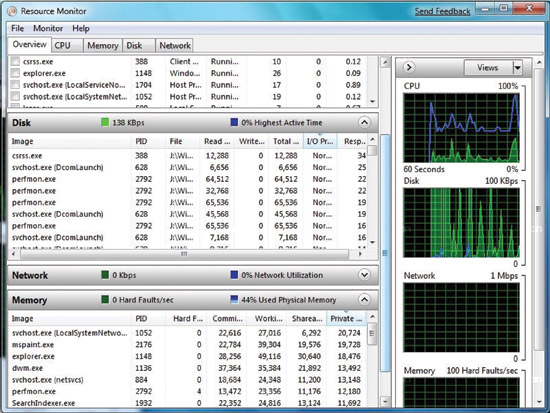

Чем можно отмониторить узкие места и производительность Win2008R2?

Для этого есть разные тюнеры и тулзы разных производителей. Но я предлагаю для начала воспользоваться встроенным монитором. Да‑да, не делай такое лицо, на Win2008R2 вполне себе рабочий и реально показывающий монитор, который, кстати, умеет даже собирать информацию с других машин в локальной сети и реагировать на события. Различных настроек там тьма, любители наглядных графиков очень порадуются, особенно начальство. Давай пробежимся по основным сборщикам, чтобы понимать, куда смотреть в случае чего.

Диагностика AD — ну, тут понятно, здесь регистрируются данные счетчиков производительности и параметры конфигурации реестра AD.

Производительность системы — отображаются данные процессора, диска памяти и сети, а также трассировка ядра.

Диагностика системы — регистрирует все, что есть в производительности системы, а также подробные системные данные. Используется для устранения неполадок стабильности, отказа оборудования, неполадок драйверов или BSoD’а.

Диагностика беспроводной сети — неполадки, связанные с беспроводными сетями.

Как видишь, есть много чего интересного, что можно посмотреть и поправить.

Быть или не быть?

Зажегся, захотелось купить себе VDS. Правда, возник резонный вопрос: будет ли смысл в его покупке или аренде, ведь особо никакой нужды или проектов нет?

+

A. А почему бы и нет? Ведь на нем можно развернуть аналог дропбокса, где хранить свои личные файлы, или поиграться с разными дашбордами, или поднять себе VPN и работать из кафешек по своему каналу. Возможностей просто тьма, плюс к этому можно найти очень дешевый VDS или даже бесплатный, на первое время. А проекты и идеи появятся по мере пользования.

-

B. Если говорить о совсем дешевых или бесплатных хостерах, то тут могут возникнуть серьезные проблемы с доступностью, скоростью соединения и еще куча мелких косяков. Также не стоит списывать со счетов человеческую натуру — пару недель поиграл, а потом надоело или так и не нашел применения, а деньги нужно каждый месяц платить. Да и VPN, кстати, многие хостеры очень недолюбливают и в случае, если он поднят на VDS, могут и забанить.

Возможно ли управлять принтерами в локальной сети через PowerShell?

Да, возможно. Для этого используется класс Win32_Printer. Для просмотра доступных принтеров нужно выполнить

get-wmiobject -class win32_printer

Чтобы опросить несколько компьютеров, нужно использовать параметр -ComputerName, например:

get-wmiobject -class win32_printer -computername komp1, komp2, komp3

У объекта принтера имеются разнообразные свойства, доступные админу. Для просмотра свойств конкретного принтера выводимые результаты можно фильтровать с использованием WMI-запросов и выражений на основе Where-Object. Скажем, для вывода свойств принтера HP300:

get-wmiobject -class win32_printer -filter ShareName='HP300' format-list *Для проверки параметров TCP/IP сетевого принтера используется класс Win32_TcpIpPrinterPort:

get-wmiobject -class win32_tcpipprinterport

Слышал о разных вирусах на USB-устройствах, действительно ли все так страшно и опасно?

Отчасти. Такой девайс еще нужно найти или кого‑то очень сильно заинтересовать, чтобы тебе такой принесли. Данная зараза носит название BadUSB. С помощью микропрограммы можно изменять файлы на компьютере, перенаправлять интернет‑трафик и выполнять другие действия незаметно для пользователя. При этом можно заразить компьютеры, а затем и другие USB-устройства. Плюс обнаружить его сложно: проблема кроется в недостатках протокола USB. Так что самый лучший способ — это использовать только проверенные устройства с проверенными компьютерами. Правда, встает вопрос, что делать с корпоративными юзерами. Но тут, думаю, уже зависит от критичности данных, частенько в компах все порты просто отключают, чтобы даже соблазна ни у кого не возникло.