Содержание статьи

CMS под присмотром

- Автор: Pedro Worcel

- URL: https://github.com/droope/droopescan

- Система: Windows / Linux / Mac

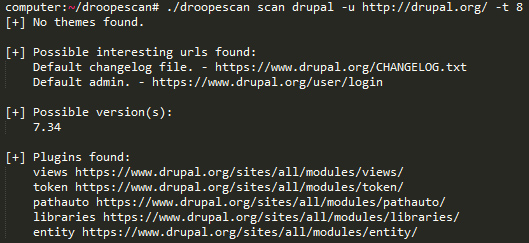

Droopescan — сканер с плагиновой основой, который предназначен помочь исследователям безопасности в задачах идентификации проблем в ряде CMS (Content Management System), в основном в Drupal и Silverstripe. Сканер полностью написан на Python и имеет консольный интерфейс.

Droopescan поддерживает четыре типа тестов:

- проверка установленных плагинов;

- проверка используемых тем;

- определение версии CMS;

- проверка интересных путей (административные панели, файлы readme и прочее).

Особенности:

- быстрое, мультипоточное сканирование;

- массовое сканирование доступно из коробки;

- сканирование на устаревшие/необновленные версии систем, тем и плагинов;

- система плагинов, которая обрабатывает не только сканирование, но и обновления плагинов;

- поддержка basic-аутентификации;

- поддержка режима перехватывающего прокси.

Вывод о проделанной работе программа может предоставить как в виде обычного текста, так и в JSON-формате для последующей обработки. Ну и естественно, благодаря плагиновой системе можно легко добавить поддержку какой‑либо другой CMS. Пример добавления можно посмотреть в plugins/example.py.

Установка очень проста:

# pip install droopescanPHP Malware Scanner

- Автор: RollBackup

- URL: www.asgardapi.com

- Система: Linux

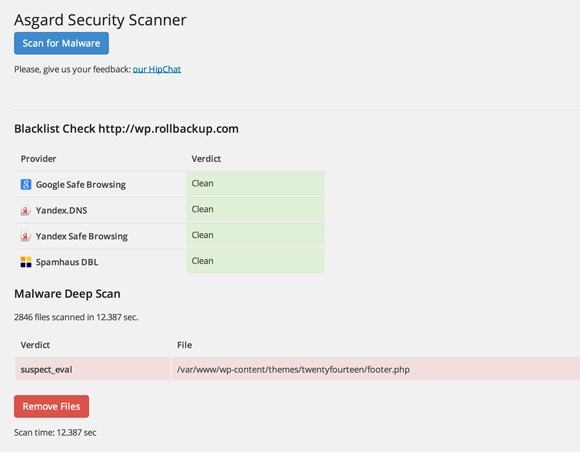

Asgard Security Scanner — это бесплатный быстрый инструмент безопасности, который помогает обнаруживать вредоносный код на установках WordPress. Таким образом, он повышает безопасность вашего сайта и увеличивает его ранг в поисковых системах.

Asgard существует в двух версиях:

- облачная версия — дается набор API-вызовов;

- standalone-версия — скрипт с консольным интерфейсом.

Основные особенности:

- запуск сканирования на вредоносное ПО и просто blacklists;

- система отчетов о сканировании;

- возможность закрытия определенного ряда эксплойтов и паттернов атак.

Проверки по blacklist’у:

- Google/Yandex SafeBrowsing от вредоносного ПО и фишинговых страничек;

- Yandex.DNS-проверки на вредоносное ПО и контент для взрослых;

- Spamhaus Domain Blacklist (DBL) проверки;

- проверки репутации домена в Web Of Trust.

Проверки на вредоносный код:

- обнаружение по хешам популярных web-шеллов: c99, rst, r57 и других;

- обнаружение в CloudAPI взломанных/модифицированных файлов и зашифрованных backdoors.

Программа использует алгоритмы машинного обучения для обнаружения подозрительного и вредоносного кода.

SwishDbgExt

- Авторы: x9090, msuiche

- URL: https://github.com/msuiche/SwishDbgExt

- Система: Windows

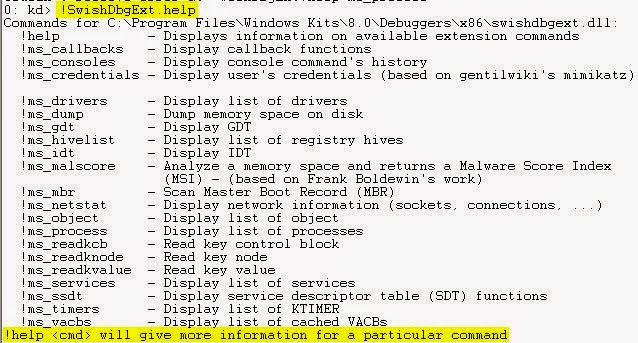

SwishDbgExt — это популярное расширение для WinDbg. Оно используется для задач расследования, реакции на инциденты и задач форензики.

С недавнего времени плагин стал доступен и в исходном коде, так что, помимо возможной его модификации, код может быть полезен как наглядное пособие по написанию плагинов для WinDbg.

Доступный функционал команд:

- отображение списка процессов;

- отображение списка объектов;

- отображение списка драйверов;

- отображение списка сервисов;

- отображение callback-функций;

- отображение SDT (service descriptor table) функций;

- дамп региона памяти на диск;

- чтение ноды и значения ключей в реестре;

- отображение сетевой информации (о сокетах, соединениях и так далее);

- сканирование MBR (Master Boot Record);

- отображение истории консольных команд;

- отображение пользовательских данных (основывается на mimikatz);

- отображение списка KTIMER;

- отображение списка закешированных VACB (Virtual Address Control Block);

- отображение IDT (Interrupt Descriptor Table) и GDT (Global Descriptor Table);

- анализ пространства памяти и возврат Malware Score Index (MSI) (основывается на работе Frank Boldewin’s) и другие.

XNU Rootkit Framework

- Автор: Squiffy

- URL: https://github.com/squiffy/Masochist

- Система: Mac

Вредоносным кодом под Mac уже никого не удивить, а вот фреймворками можно. Так посчитал и автор этого проекта. Данная тема действительно еще нова и очень перспективна для исследований. Также не стоит забывать о разделении кода системы Mac с ее мобильным братом — iPhone в лице ОС iOS.

Masochist — это фреймворк для создания XNU-руткитов. Проект может быть очень полезен для исследователей безопасности OS X и iOS.

На данный момент проект способен делать:

- резолвинг публичных символов;

- манипуляции процессами;

- перехват системных вызовов.

Masochist сейчас совместим с 64-битными OS X машинами и протестирован на 10.10.

Для использования необходимо импортировать файлы в твой проект расширения ядра в Xcode. Затем импортировать хедеры. Документацию по использованию API можно найти на wiki-страничке проекта.

Советую данный проект всем, кто только начинает разбираться в основах внутренней безопасности операционной системы от Apple.

Integrated Penetration-Test Environment

- Автор: Infobyte LLC

- URL: https://github.com/infobyte/faraday

- Система: Linux/Mac

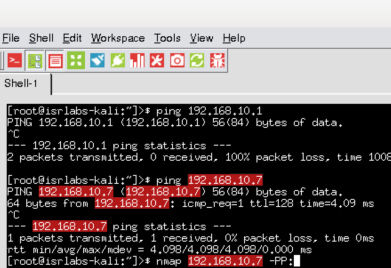

Faraday вводит новую концепцию (IPE) Integrated Penetration-Test Environment для многопользовательских IDE-пентестеров. Он предназначен для распределенной индексации и анализа собранных данных в процессе аудита безопасности.

Основная цель Faraday — это переиспользовать уже существующие инструменты в сообществе и брать их преимущества для мультипользовательской работы.

Интерфейс достаточно прост, пользователи не должны заметить никакой разницы между терминалом исходного приложения и поставляемого в Faraday. Также внесен ряд специализированных функций и изменений, которые помогают пользователям улучшить свою работу. Например, подсветка IP-адресов в терминале.

Из классных и полезных фич можно выделить и ведение истории в процессе теста на проникновение. С этим ты точно не забудешь, что делал и чего не делал.

При этом есть очень удобная визуализация того, что происходит прямо сейчас (real time), и возможность управлять командой пентестеров на проекте.

Среди поддерживаемых инструментов (40+): BeEF, Hydra, Acunetix, Nessus, sqlmap, W3af, Burp, Metasploit, Nikto, Skipfish, Nmap, Shodan и другие.

Инструмент отлично ставится на Ubuntu, Mac, Debian, ArchLinux, Kali Linux, ArchAssault.

Программа имеет платную и бесплатную версию.

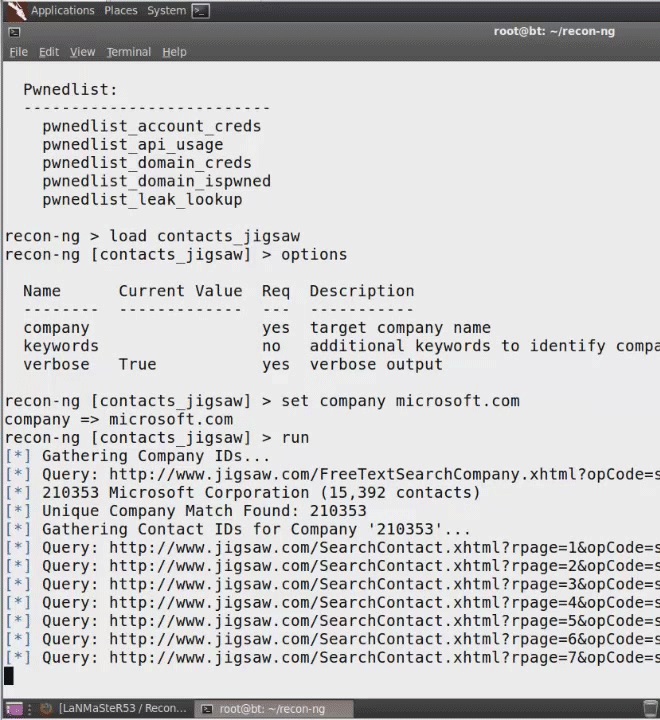

Recon-NG

- Автор: Tim Tomes (LaNMaSteR53)

- URL: https://bitbucket.org/LaNMaSteR53/recon-ng/

- Система: Все

Recon-ng — это фреймворк для разведки в открытых источниках, в том числе в базе украденных учетных данных PwnedList.

Об открытии PwnedList сообщалось в марте 2012 года. На этом сайте любой желающий может ввести хеш от своего адреса электронной почты и проверить наличие такого адреса в различных базах украденных данных. Основатели сайта постоянно мониторят более 200 хакерских форумов, скачивают свежие базы с логинами и паролями, а также ведут автоматический сбор дампов в интернете. В марте прошлого года у них была база из 12,3 миллиона украденных аккаунтов, сейчас уже 29,6 миллиона комбинаций почтовых адресов и паролей, а также отдельно 168,6 миллиона адресов электронной почты и 966,2 миллиона паролей. Пополняется база ежедневно.

Фреймворк Recon-ng сделан по образцу Metasploit и поддерживает подключение разных модулей. Один модуль выводит список сотрудников определенной компании, осуществляя поиск в социальных сетях. Другой модуль — список всех поддоменов для указанного хоста, проведя поиск в Google. Есть несколько модулей и для работы с утекшими в открытый доступ учетными данными, в том числе с базой PwnedList.

Установка из Kali Linux очень проста:

# apt-get update && apt-get install recon-ngСборка же из исходников протекает не менее тривиально:

# git clone https://LaNMaSteR53@bitbucket.org/LaNMaSteR53/recon-ng.git# cd recon-ng# pip install -r REQUIREMENTSБолее подробную инфу по использованию этой тулзы ты можешь найти в User Guide проекта.

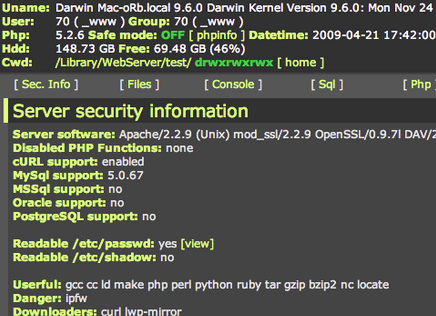

HTSHELLS

- Автор: Eldar Marcussen

- URL: https://github.com/wireghoul/htshells

- Система: Все

HTSHELLS — это набор шеллов на основе htaccess-файла (специальный конфигурационный файл для Apache). При помещении такого файла в нужную директорию на взломанном сервере меняется ее поведение, естественно, в нужном нам русле. Данный файл стандартный и по своему имени, можно сказать, не особо привлекает внимание, особенно если там уже находился такой файл.

Среди шеллов присутствуют:

- mod_caucho.shell;

- mod_cgi.shell.bash;

- mod_cgi.shell.windows;

- mod_include.shell;

- mod_multi.shell;

- mod_php.stealth.shell;

- mod_python.shell.htaccess;

- mod_ruby.shell.htaccess;

- mod_suphp.shell.htaccess.

Таким образом, htshells представляет собой набор web-атак вокруг htaccess-файлов.

Присутствуют следующие типы атак:

- отказ в обслуживании;

- раскрытие информации;

- интерактивное выполнение команд;

- directory traversal;

- прочие, типа обхода аутентификации.

Использование очень простое: выбирается нужная атака, соответствующий файл переименовывается в htaccess и загружается на web-сервер. Теперь при просмотре данной локации выполняется выбранная атака.

Туториал по использованию ты можешь найти на сайте автора.