Криптограф Дэвид Чом (David Chaum) — личность известная. Благодаря его идеям был создан Tor, да и таинственные авторы Bitcoin тоже не постеснялись позаимствовать у Чома некоторые мысли. Но самого Чома не устраивают современные средства анонимных коммуникаций. На криптографической конференции Real World, прошедшей в Стэнфордском университете, он рассказал о своей новой разработке, которая должна учесть все прошлые недочеты и стать лучше Tor, I2P, HORNET или Vuvuzela.

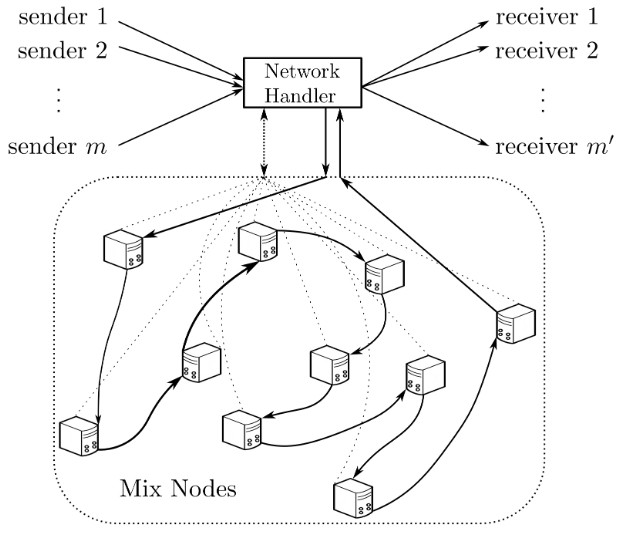

Еще в 1979 году Чом впервые описал концепцию анонимного протокола Mix Network (иногда его называют Mixing Network), и именно на этих принципах базируется работа сети Tor. Как нетрудно догадаться, за минувшие десятилетия идеи, заложенные в основу Mix Network, не устарели, напротив – они актуальны как никогда.

В начале января, выступая на конференции Real World с докладом, Чом представил публике концепцию нового криптографического протокола cMix, назвав свою новую разработку «эволюцией Mix Network». Криптограф также рассказал о PrivaTegrity – защищенной сети для анонимного общения, которая будет базироваться на протоколе cMix.

Работа над cMix и PrivaTegrity велась последние два года. Дэвид Чом корпел над созданием улучшенного варианта Tor и I2P не один: ему помогали ученые из университета Пердью, голландского университета Неймегена, британского Бирмингемского университета, а также сотрудники Cyber Defense Lab.

Новая сеть должна быть защищена лучше нынешних решений, но при этом она также должна работать гораздо быстрее, чтобы пользователь вообще не замечал каких-либо задержек.

В своем докладе Чом описывает работу протокола cMix следующим образом. Каждый раз, когда в сети cMix нужно установить канал связи, отправитель сообщения связывается с несколькими доверенными серверами, с которыми делится рядом ключей. Во время отправки сообщения, данные перемножаются с использованием этих ключей. Затем, когда сообщение проходит через сервер, оно делится, в соответствии с ключом, который соотнесен с этим сервером, а также снова умножается на случайное число. Сообщения сохраняются в рандомизированном виде, в буфере каждого сервера.

Когда придет время передать информацию получателю, каждый из серверов отыщет нужное сообщение, разделит на случайное число, а затем умножит, используя ключ получателя. Когда сообщение попадет на компьютер реципиента, его ключи будут использованы для извлечения данных и расшифровки послания.

Чом пишет, что делегируя большую часть вычислительных операций серверу (вместо клиента), протокол cMix достигает той же скорости передачи данных, на которой работает Tor. Но, в отличие от своего предшественника, cMix неуязвим для атак типа tagging. Чтобы применить такую технику к cMix, атакующим придется скомпрометировать вообще все ноды, участвующие в процессе шифрования, а это практически невозможно. Кроме того, PrivaTegrity защитят ключи, используемые пользователями и серверами.

«Задача PrivaTegrity – предоставить пользователю приватность на технологическом уровне, недоступном для правительств, — заявляет Чом. — PrivaTegrity применяет новый подход к идентификации пользователей, требуя от каждого из них, предоставить маленький и отличный от других кусочек идентификационных данных для каждого нода».

Пока разработка cMix и PrivaTegrity находятся на ранней стадии. Сообщается, что в рамках альфа-теста было создано приложение для Android, пока работающее как мессенджер, но скоро к нему собираются добавить функцию обмена файлами. В данный момент проект работает в облаке Amazon, но в будущем серверы планируют разместить в Швейцарии, Канаде, Исландии и других странах, где можно не опасаться слежки со стороны американского правительства.

Хотя протокол cMix выглядит надежным, и в компетенции Дэвида Чома сомневаться не приходится, стопроцентной анонимности пользователям все же не обещают. Дело в том, что Чом и его коллеги сознательно решили добавить в свою разработку бэкдор, чтобы иметь возможность деанонимизировать людей, которые «будут признаны злодеями». Для этого сформируют специальный совет, в который войдут администраторы девяти серверов из разных уголков мира. Они будут осуществлять контроль за бэкдором и решать, кого записать в «злодеи».

Таким образом разработчики пытаются сохранить баланс между тем фактом, что тотальная слежка – это плохо и официальными запросами от правоохранительных органов, которые неминуемо попросят предоставить им доступ к зашифрованной информации пользователей. В случае получения официального запроса на раскрытие данных, совет девяти должен будет придти к единогласному решению. Если хотя бы один из администраторов выскажется против, информация не будет расшифровываться и передаваться в руки властей.

Фото: MIT