Инженер Facebook Алек Маффлет (Alec Muffet) привлек всеобщее внимание к проблеме, о которой ранее уже писали на Reddit и сообщали Tor Project. Дело в том, что неправильная конфигурация веб-сервера Apache, на котором работает Tor hidden service, может привести к компрометации анонимного трафика.

Сам Маффлет никаких исследований не проводил, вместо этого он перепостил у себя в Twitter статью никому неизвестного студента, который прекрасно описал как саму проблему, так и ее возможные последствия.

Tor hidden service operators: your default Apache install is probably vulnerable https://t.co/kAzl9F4isR

— Alec Muffett (@AlecMuffett) January 30, 2016

Пожелавший остаться безымянным студент начал свой текст с простой рекомендации: все, у кого Tor работает под Apache, должны отключить mod_status ($ a2dismod status), так как в большинстве версий Apache mod_status включен по умолчанию. Из-за этого страница, расположенная по адресу http://sitename.com/server-status/ отображает статистику: аптайм сервера, использование ресурсов, данные о трафике, доступные виртуальные хосты, а также активные HTTP-запросы.

С одной стороны, по умолчанию страница /server-status доступна только локально. С другой стороны, Tor тоже работает на localhost. То есть все скрытые сервисы, которые полагаются в работе на дефолтную конфигурацию Apache, подвергаются огромному риску.

Опираясь на данные со страницы /server-status, злоумышленник может вычислить часовой пояс сервера, его географическую позицию, языковые настройки, а также IP-адреса, если повезет с неверно настроенными виртуальными хостами.

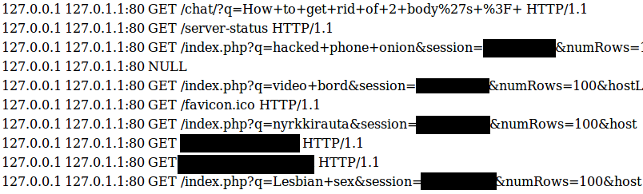

Однако это еще не самое страшное. Студент долго разбирался в данной проблеме и искал уязвимые сайты почти полгода. В конце 2015 года он обнаружил, что уязвимости подвержен популярный поисковик в зоне .onion. Просматривая активные HTTP-запросы сервера, он получил возможность видеть, что именно ищут люди. К примеру, скриншот ниже, помимо прочего, демонстрирует запрос «как избавиться от 2 трупов».

Исследователь сообщил о проблеме всем сайтам, где заметил уязвимость. Все администраторы, включая держателей .onion-поисковика, уже устранили проблему. Однако другие уязвимые ресурсы по-прежнему продолжают работать, и для их компрометации не нужны 0day, анализ трафика и криптоатаки. Хватит и просто включенного mod_status.