Глава Linux Mint Клемент Лефевр (Clement Lefebvre) в минувшее воскресенье, 21 февраля 2016 года, сообщил, что в выходные неизвестный злоумышленник сумел взломать инфраструктуру проекта, включая его официальный сайт и форум, и подменил ссылку на легитимный ISO-образ дистрибутива Linux Mint 17.3 Cinnamon собственным URL. Дистрибутив хакера содержал бэкдор.

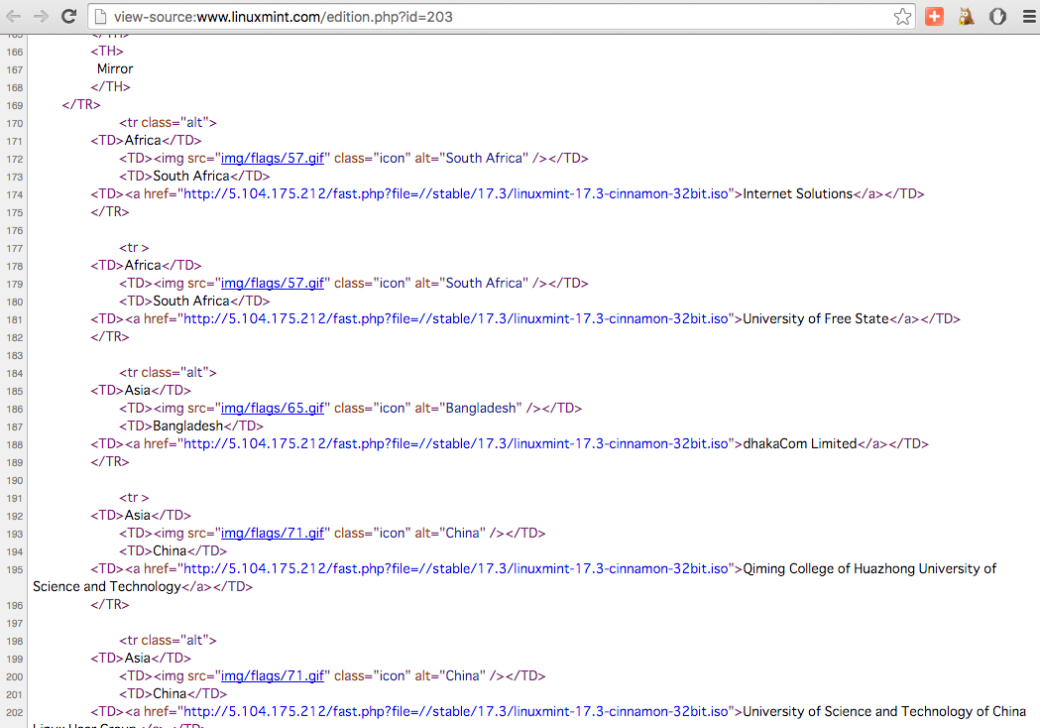

Согласно сообщению Лефевра, пользователи, скачавшие 20 февраля образ Linux Mint 17.3 Cinnamon с официального сайта, находятся под угрозой. Злоумышленник подменил ссылку на 64-битный дистрибутив ссылкой на собственный сервер, расположенный в Болгарии (5.104.175.212), и свою версию ISO. Не пострадали только те пользователи, кто воспользовался для скачивания torrent-ссылкой или прямой HTTP-ссылкой.

«Хакнутый образ хостился на 5.104.175.212 и содержал бэкдор, устанавливающий соединение с absentvodka.com, — пишет Лефевр. — Все следы ведут в Болгарию, к именам трех людей. Мы не знаем, каковы были их мотивы».

Глава проекта пояснил, что злоумышленники получили доступ к инфраструктуре Linux Mint, взломав блог проекта, работающий под управлением новейшей версии WordPress. Разработчики и привлеченные со стороны эксперты по информационной безопасности уверяют, что никаких 0day для популярной CMS хакеры при этом не использовали.

Интересно, что после первого сообщения от Лефевра, который уверял, что последствия атаки уже устранены, а вредоносные ссылки удалены с сайта, хакер сумел проникнуть в систему повторно. Злоумышленник вновь подменил ссылкой на тот же болгарский сервер все адреса зеркал для скачивания различных версий дистрибутива. Стало ясно, что разработчики обнаружили не все точки проникновения и дыры, которыми воспользовался хакер. Команда была вынуждена увести домен linuxmint.com в оффлайн, чтобы избежать дальнейшего распространения скомпрометированных ISO.

Изменений в хакерской версии дистрибутива пока обнаружили немного. По сути, в образ добавили только троян Tsunami, который является достаточно простым IRC-ботом и использует зараженные машины для осуществления DDoS-атак. Данную малварь нельзя назвать новой, она известна с 2013 года.

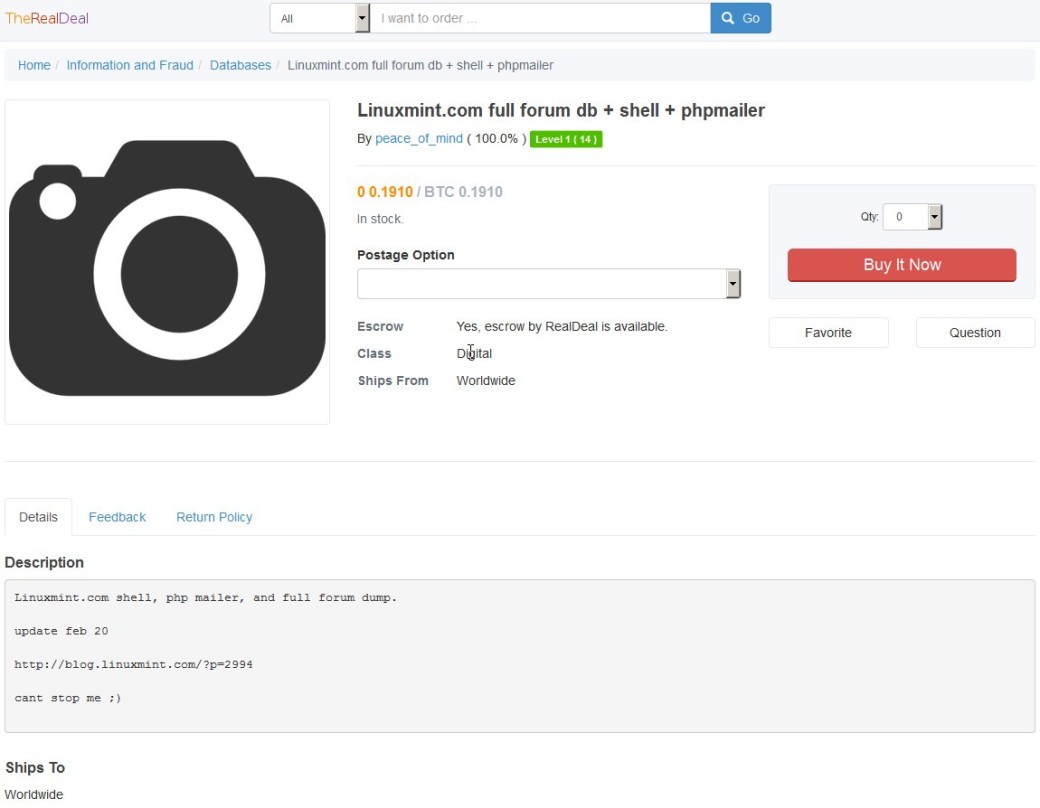

Но одними только образами дело не обошлось. Спустя пару часов после официального сообщения о взломе, эксперт по безопасности из компании Fox-IT Джонатан Клийнсма (Yonathan Klijnsma) заметил, что в даркнете всплыли базы данных официального форума forums.linuxmint.com. Пользователь с ником peace_of_mind писал, что готов продать полный дамп форума, php mailer и shell за 0.1910 биткоинов (около $85).

Теперь официальный блог Linux Mint также предупреждает пользователей, что форумы проекта были скомпрометированы, и всех как можно скорее просят поменять пароли.

Утекший в сеть дамп содержал никнеймы, пароли в зашифрованном виде, email-адреса, историю персональных сообщений и другие личные данные, которые пользователи могли заполнить в профиле форума самостоятельно.

Журналисты издания ZDNet заявляют, что сумели выйти на контакт с неизвестным хакером. Злоумышленник представился как Peace и рассказал, что зараженные трояном дистрибутивы успели скачать несколько сотен раз, прежде чем атака была обнаружена. Более того, хакер уверяет, что он дважды скомпрометировал форум проекта: первый раз 28 января текущего года, а затем 18 февраля. Взломщик предоставил журналистам небольшую часть украденного дампа, в качестве доказательства своих слов. Данные были признаны подлинными.

Хакер отказался называть свой пол, возраст или имя, но сообщил, что живет в Европе и не имеет отношения к каким-либо хакерским группам.

Peace также поведал журналистам, что обнаружил некую брешь в системе проекта, а также имел на руках учетные данные Лефевра, что и позволило ему войти в панель управления сайтом в роли администратора. Объяснить, откуда он взял эти данные и предоставить доказательства, взломщик отказался.

Peace сообщил, что сначала он подменил ссылку только для 64-битного образа, но затем решил заменить все вообще ссылки, ведущие на зеркала для скачивания различных дистрибутивов. Его слова подтверждают обеспокоенные пользователи, которые сообщали о данной проблеме в комментариях к официальному посту Лефевра.

В довершение хакер подменил официальные контрольные суммы образов (MD5) на сайте собственными, чтобы пользователи точно не сомневались, что скачивают безопасную версию.

Peace утверждает, что данная атака не преследовала каких-то конкретных целей, просто он хотел создать собственный ботнет, а троян Tsunami выбрал за простоту использования.

Когда проект Linux Mint вернется в строй, пока не сообщается.

Настоящие контрольные суммы на всякий случай опубликованы в официальном блоге:

- 6e7f7e03500747c6c3bfece2c9c8394f linuxmint-17.3-cinnamon-32bit.iso

- e71a2aad8b58605e906dbea444dc4983 linuxmint-17.3-cinnamon-64bit.iso

- 30fef1aa1134c5f3778c77c4417f7238 linuxmint-17.3-cinnamon-nocodecs-32bit.iso

- 3406350a87c201cdca0927b1bc7c2ccd linuxmint-17.3-cinnamon-nocodecs-64bit.iso

- df38af96e99726bb0a1ef3e5cd47563d linuxmint-17.3-cinnamon-oem-64bit.iso