Компания DB Networks разработала технологию, которая способна отличить честных пользователей от злоумышленников с крадеными паролями и враждебно настроенных инсайдеров. Это позволяет быстрее реагировать на проникновение в сеть.

Обычная система управления базами данных проверяет лишь наличие должных прав у обращающегося к ней пользователя или приложения. Её не волнует, каким образом были получены эти права, и для чего именно они используются. Технология DB Networks восполняет этот пробел.

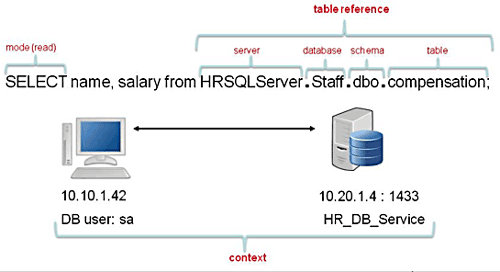

Она следит за двумя аспектами каждого обращения к базе данных. Первый аспект называется указателем базы данных. Он состоит из четырёх атрибутов: сервера, базы данных, её схемы и таблицы, к которым обратился пользователь.

Другой аспект — это так называемый контекст обращения. Он объединяет IP-адрес клиента, порт прослушивания сервера базы данных (listener port), название пользователя или приложения, отправившего запрос, и сервис СУБД, к которому он обратился.

В DB Networks обнаружили, что определённым указателям почти всегда соответствуют одни и те же контексты. Комбинации указателей и контекстов поразительно стабильны, а их число не так уже велико. Появление необычной пары указателя и контекст — серьёзный повод для беспокойства. В большистве случаев оно свидетельствует о том, что запрос отправлен злоумышленником или враждебным инсайдером.

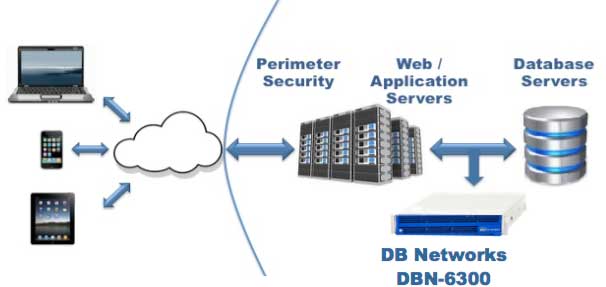

Технология реализована в двух продуктах DB Networks: DBN-6300 и Layer 7 Database Sensor. DBN-6300 представляет собой специальное устройство, которое устанавливается между серверами базы данных и серверами приложений. Layer 7 Database Sensor — это софтовый аналог DBN-6300.

После установки продукты DB Networks в течение нескольких дней анализируют трафик между серверами баз данных и серверами приложений и запоминают возможные комбинации указателей и контекстов. Затем они переключаются в режим поиска аномалий и бьют тревогу, когда замечают странные пары указателей и контекстов.