Исследователь из «Лаборатории Касперского» продемонстрировал полную незащищённость датчиков дорожного движения, которые собирают информацию о загрузке московских дорог для Центра организации дорожного движения. Злоумышленник может подключиться к ним, изменить собранную датчиками информацию и даже загрузить новую прошивку.

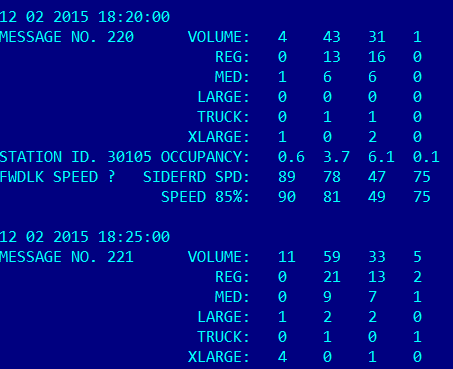

Власти Москвы покрыли город сетью датчиков дорожного движения в течение последних нескольких лет. Со стороны датчики выглядят как закреплённые на столбах белые коробы. Они записывают количество автомобилей разных габаритов, проехавших по каждой полосе, вычисляют их среднюю скорость и отправляют собранные данные в операционный центр.

Специалист «Лаборатории Касперского» Денис Легезо установил, что датчик одной из распространённых в Москве моделей передаёт данные по Bluetooth и не требует никакой авторизации, помимо предусмотренной протоколом. Чтобы подключиться к такому датчику, достаточно приблизиться к нему с ноутбуком, который поддерживает эту технологию, и авторизоваться.

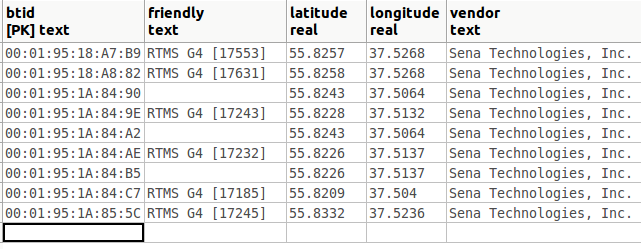

Легезо написал несложный сканер, который отыскивает окрестные датчики дорожного движения, отсекая устройства других типов по MAC-адресам и названиям. Затем он объехал Москву с ноутбуком, на котором запущен этот сканер, и получил таблицу, где для каждого найденного датчика указаны его географические координаты, имя и название производителя.

Оказалось, что документацию и прошивку этой модели датчика можно достать в интернете. Правда, оставалось неясным, на какую архитектуру рассчитана прошивка, и как именно она зашифрована, но решить эту проблему не составило труда. Бывший инженер производителя, на которого Легезо вышел через Linkedin, охотно ответил на все вопросы.

После подключения к датчику по беспроводному соединению на него можно установить новую прошивку, перехватить собираемую информацию о дорожном движении или поменять её.

Чтобы усилить защищённость датчиков, «Лаборатория Касперского» рекомендует добавить проприетарную защиту от неавторизованного подключения и максимально затруднить идентификацию модели устройства.