23–24 апреля в Шанхае прошел финальный этап соревнования по компьютерной безопасности 0CTF. Первое место заняла команда LC↯BC из России, набрав по итогам 33-часового хакерского состязания больше очков, чем вместе взятые команды на втором и третьем месте — PPP из США и Dragon Sector из Польши.

Финал 0CTF проходил по правилам Attack-Defense: команды специалистов по безопасности получили в распоряжение одинаковый набор серверов со специально написанными для игры сетевыми сервисами, которые участники защищают у себя и хакают у соперников. Приехали двенадцать команд из Америки, Европы и Азии — лучшие среди девятисот мировых команд, участвовавших в отборочном туре.

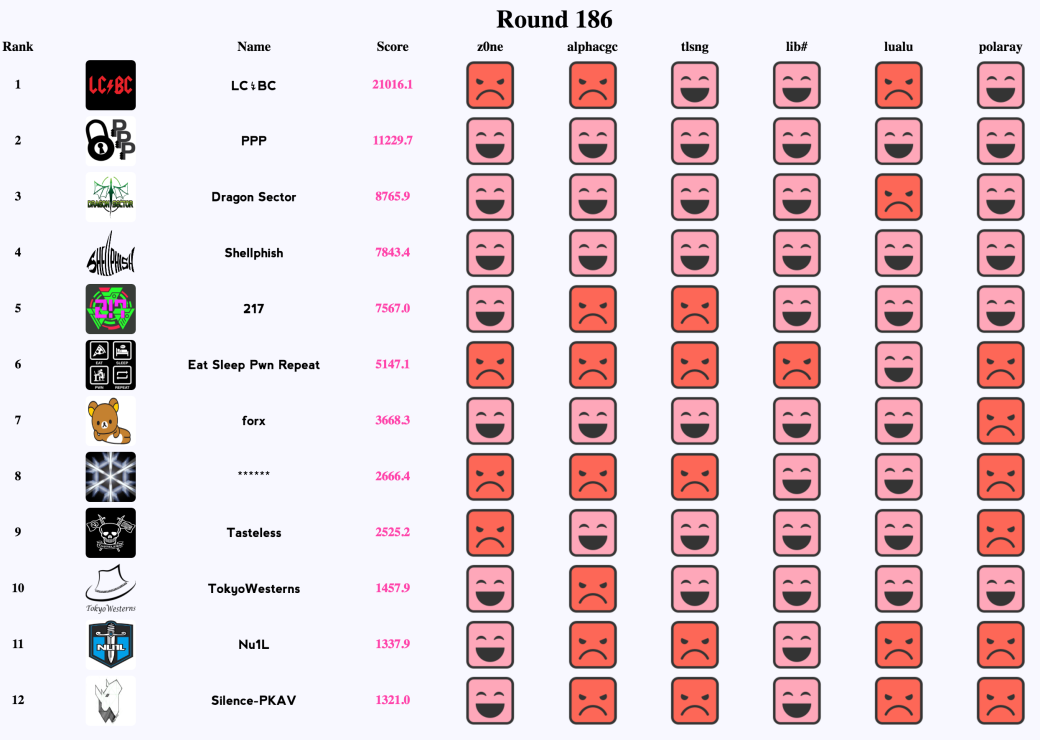

В финале каждая команда управляла шестью сервисами на разных платформах: Ubuntu 14.04, Windows 10, CGC (это предельно упрощенная модель Линукса для Cyber Grand Challenge — мероприятия, где сразятся системы автоматического поиска уязвимостей). В каждом сервисе команда ищет ошибки, которые позволяют получить доступ к охраняемой соперником информации — флагу. Такие баги команда срочно закрывает у себя и начинает эксплуатировать у соперников. Каждая успешная атака увеличивает рейтинг команды, а жертва, чей сервис взломан, наоборот, теряет очки. Чем больше нашел уязвимостей и чем дольше соперники не могут запатчиться, тем больше секретных флагов успеешь стянуть.

Немного о Cyber Grand Challenge

Агентство оборонных исследований США (DARPA) анонсировало мероприятие в 2013 году, и за три года к финалу подошли семь систем для автоматического поиска уязвимостей, которые анализируют скомпилированные программы, сами на лету генерируют эксплоиты и патчат бинарники. Цель мероприятия — исследовать возможности алгоритмов для поиска багов без участия человека, поэтому окружение для запуска уязвимых программ максимально упростили: всё в один поток, доступна только пересылка данных по сети и работа с памятью, защита NX и ASLR отключена.

Финал CGC пройдет этим летом, а победитель среди машин сразится наравне с человеческими командами на главном соревновании сезона, DEF CON CTF 2016.

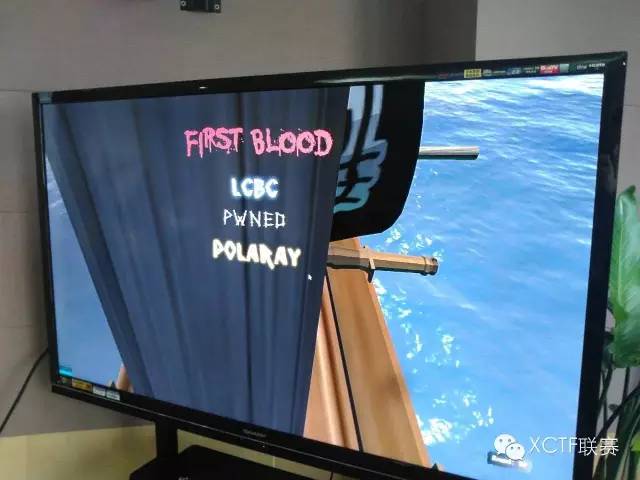

Шестой сервис под названием «polaray» отличался от других: он был запущен не у участников, а на компьютере организаторов и работал по принципу старой игры Core Wars. Команды загружают свои куски машинного кода на сервер жюри, и он проводит бои между программами разных команд. Цель каждого алгоритма — остаться единственной программой в памяти, найдя и перетерев код другой программы, пока та не успела сделать то же самое в ответ.

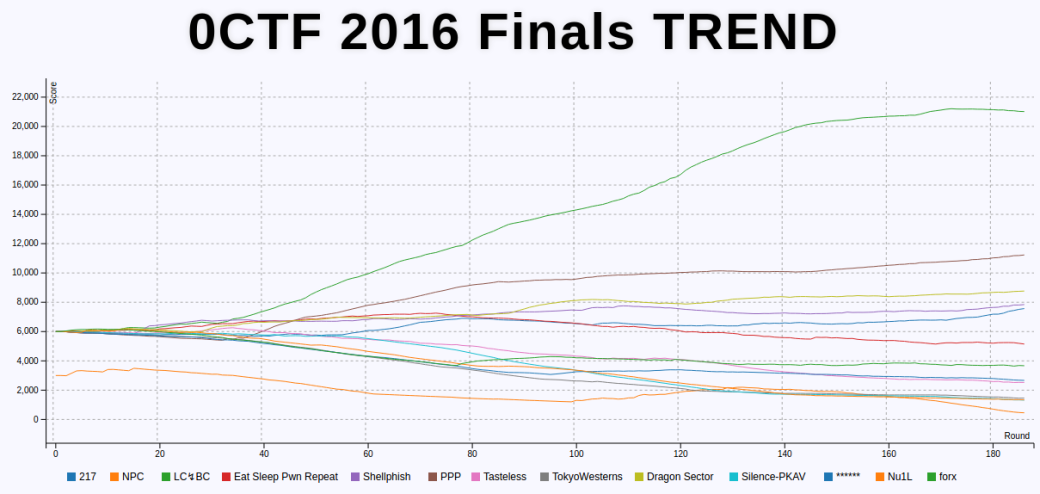

Ребята из LC↯BC в составе шести человек смогли взломать все сервисы, подготовленные организаторами, найдя в некоторых с десяток разных багов. Благодаря слаженным действиям и приготовленным заранее наработкам, команда из России заняла первую строчку рейтинга еще в первый день и плавно наращивала свое преимущество до самого конца соревнования.

0CTF имеет в этом году престижный статус DEF CON Qualifier Event — победа в соревновании, помимо денежного приза в 40 000 юаней (около 400 000 рублей), принесла команде россиян путевку на финал DEF CON CTF 2016, старейшего хакерского соревнования, на котором по итогам отбора собираются топовые мировые команды, чтобы сразиться в «финале сезона».

Хакерская конференция DEF CON, как и каждый год, пройдет в августе на площадке в Лас-Вегасе, США.