Исследователи IBM X-Force рассказали, что автор популярного мобильного банкера GM Bot недавно был заблокирован на крупнейших торговых площадках даркнета из-за конфликта с покупателем. В отсутствие главного конкурента, авторы трех других троянов для Android выступили вперед и теперь борются за лидерство на черном рынке.

Аналитики IBM отслеживают банковский троян GM Bot с 2014 года. Согласно их данным, малварь за эти годы уже успела поменять владельца, пережила не одну учтеку исходных кодов, но продолжает оставаться успешным продуктом, популярным среди киберпреступников.

После того как исходные коды GM Bot в очередной раз стали достоянием общественности в феврале 2016 года, его автор не растерялся и уже в марте представил новую версию банковского трояна. Вместе с релизом новой версии разработчик втрое повысил цену малвари: она возросла с $5000 до $15000.

Исследователи IBM X-Force сообщают, что в апреле 2016 года у автора трояна GM Bot произошел некий конфликт с одним из клиентов, в результате чего разработчика заблокировали почти во всех основных магазинах даркнета. Из-за этого обстоятельства, а также в силу недавнего повышения цены, активизировались авторы конкурентных вредоносов, давно осознавшие, насколько перспективен сегмент Android-малвари. Сейчас за вакантное место топового мобильного банкера борются вредоносы Bilal Bot, Cron Bot и KNL Bot.

KNL Bot

KNL Bot считается наиболее продвинутым решением из перечисленной тройки. Автор малвари хвастается, что его детище обладает практически всеми теми же функциями, что и GM Bot, зато стоит вдвое меньше: тогда как самая дешевая версия GM Bot оценивалась в $8000 в месяц, KNL Bot можно приобрести за $4000 в месяц.

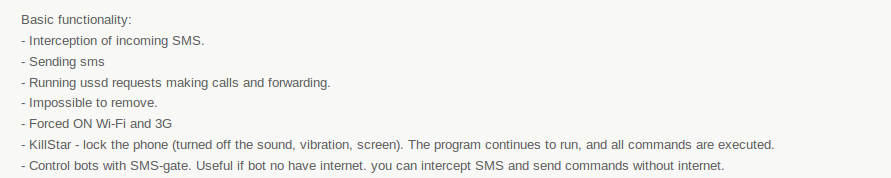

В рекламе вредоноса заявлено, что KNL Bot способен: перехватывать входящие SMS, а также отправлять исходящие сообщения; осуществлять голосовые вызовы или устанавливать их переадресацию; перекрывать экран оверлеем, чтобы заставить жертву поверить, что она по-прежнему работает в легитимном приложении; работать в скрытом режиме (отключив экран, звук и вибрацию). Автор трояна заявляет, что KNL Bot «невозможно удалить», то есть гарантирует устойчивый root-доступ. Также разработчик предоставляет опциональную возможность управления вредоносом посредством SMS-сообщений.

Bilal Bot

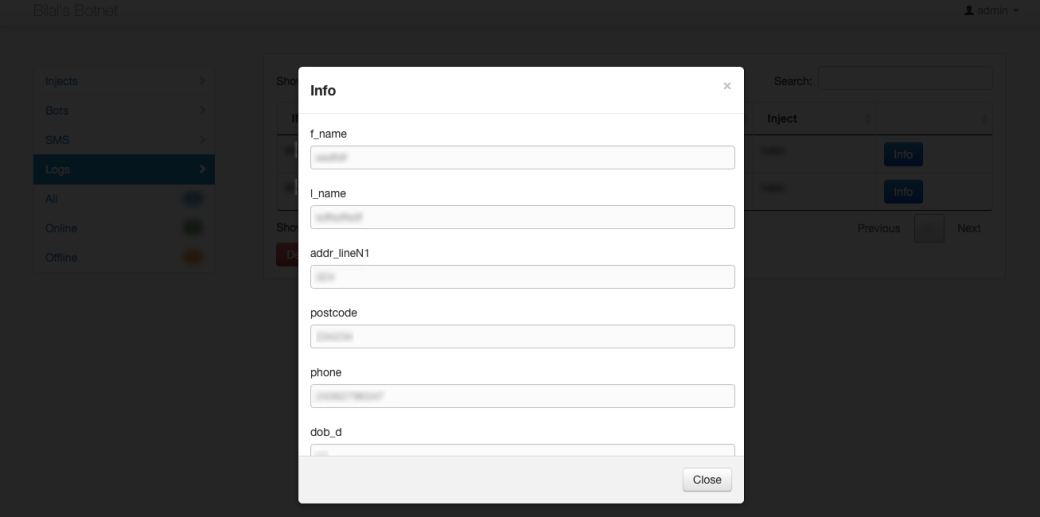

Bilal Bot представляет собой чуть более простое решение, но и его цена составляет всего $3000 в месяц (плюс автор предоставляет клиентам бесплатные патчи).

Разработчик Bilal Bot использует наиболее агрессивный маркетинг из всей троицы. Автор трояна не стесняется поносить конкурентов, к примеру, заявляет, что GM Bot уже стал слишком известен и его очень легко обнаружить, а также содержит кучу багов и не может похвастаться хорошей поддержкой.

Согласно заявлением создателя, Bilal Bot уже сегодня является одним из наиболее эффективных банкеров (хотя находится в стадии разработки). Хотя малварь уже сейчас обладает всеми необходимыми функциями, основную фишку автор обещает представить в скором будущем. Разработчик обещает, что вскоре фишинговые оверлеи можно будет редактировать прямо из контрольной панели малвари.

Cron Bot

Cron Bot – совсем новый вредонос, эксперты впервые заметили его в начале апреля 2016 года. Основная отличительная черта Cron Bot — кроссплатформенность. Заявлено, что троян работает как на iOS, так и на Android. Цена вредоноса варьируется от $4000 до $7000 в месяц, в зависимости от набора функций.

Cron Bot комплектуется набором различных модулей: hVNC, stealer, injects, SOCKS5, loader, keylogger, cmd и так далее. Кроме того, троян может похвастаться маленьким размером (всего 400 Кб) и поставляется с билдером.

Автор вредоноса, равно как и его конкуренты, обещает устойчивый root-доступ, перехват SMS-сообщений, перенаправление голосовых вызовов, сбор и хищение любых данных с зараженного устройства, перекрытие окон других приложений фальшивками и так далее.

Как можно заметить, все вредоносы распространяются по подписке, как услуга. Аналитики IBM отмечают, что схема malware-as-a-service на сегодня уже набрала большую популярность. Так авторы вредоносов пытаются обезопасить себя, защищаясь от возможных утечек и копирования кода.

Эксперты IBM X-Force отмечают, что пока не фиксировали крупных вредоносных кампаний с использованием вышеперечисленных троянов и не подвергали вредоносы детальному анализу.

Фото: Shutterstock