15 мая 2016 года свою работу прекратит известный ресурс PwnedList. Этот сайт позволял проверить по огромной базе, содержащей информацию о 866 434 472 различных аккаунтах, свои учетные данные на предмет компрометации. К сожалению, в базе агрегатора утечек недавно обнаружили уязвимость, которая позволяла злоумышленникам мониторить новые сливы учетных данных для любого домена. Вскоре после этого представители PwnedList объявили о грядущем закрытии сервиса.

PwnedList существует с 2012 года. Он являлся одним из лидирующих агрегаторов скомпрометированных данных в интернете: ресурс черпал информацию из любых открытых источников, начиная от PasteBin и заканчивая открытыми чатами. Согласно официальной статистике проекта, на сегодня база содержит 2 053 530 107 паролей и 1 344 794 230 email-адресов. Суммарно на сайте собраны результаты 101 047 утечек данных. Для обычных пользователей проверка учетных данных по базе до недавнего времени была бесплатной. Зато компаниям, за отдельную плату, предоставлялась возможность отслеживать информацию о себе в режиме реального времени, что позволяло вовремя заметить утечку, особенно происшедшую по вине третьей стороны.

Проблему на сайте PwnedList обнаружил исследователь Боб Ходжес (Bob Hodges). Когда Ходжес попытался добавить в список наблюдения пару своих доменов, он заметил нечто странное. По умолчанию, при добавлении в список наблюдения нового домена, почтового адреса или хеша, процесс разбит на два этапа: на одной странице пользователь добавляет данные, а на другой странице у него запрашивают подтверждение. Оказалось, что страница подтверждения вообще не сверяется с теми данными, которые пользователь ввел до этого его. По сути, подменив пару параметров в POST-запросах (parameter tampering), атакующий мог выдать себя за хозяина абсолютно любого домена.

«Их система должна была сопоставлять исходно добавленные [пользователем] данные, с данными, которые добавляются на втором этапе проверки, однако ничто не помешает вам их подменить», — рассказывает Ходжес. — «Они даже не могут нормально проверить адрес email. К примеру, когда вы добавляете в свой список наблюдения новый email, на этот почтовый аккаунт не отправляется сообщение о том, что данный ящик был добавлен в список наблюдения. После добавления к списку не принадлежащего вам почтового адреса, появляется чекбокс для верификации, но фактически никакой верификации не производится. Вы просто что-то туда вписываете. С тем же успехом они могли вообще отключить систему верификации на PwnedList».

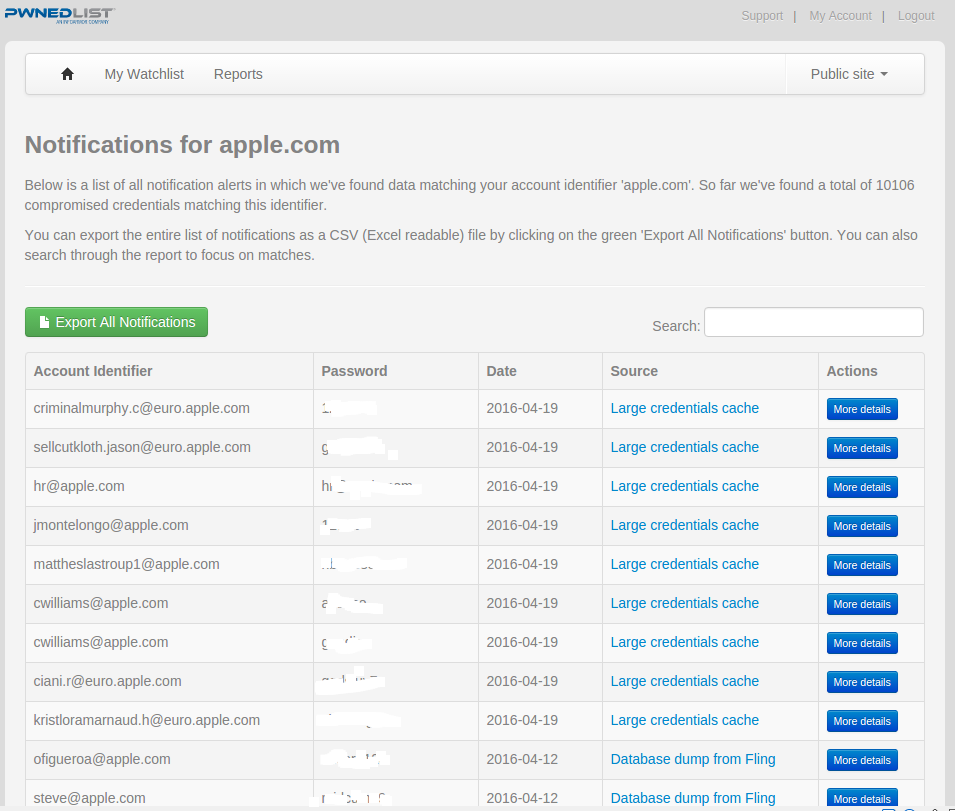

О своей находке Ходжес написал известному журналисту и исследователю Брайану Кребсу, а тот поспешил проверить теорию на практике. Использовав предложенную Ходжесом схему атаки, Кребс вскоре стал обладателем свежей утечки. В его распоряжении оказались более 100 000 логинов и паролей от аккаунтов, чьи адреса заканчивались на @apple.com. Кребс пишет, что ему потребовалось некоторое время, чтобы осознать весь ужас случившегося. Фактически злоумышленники беспрепятственно могли отследить любые учетные данные, связанные с любым сайтом в интернете. Ничто не мешало атакующим вытянуть с PwnedList вообще всю информацию обо всех 866 млн аккаунтов.

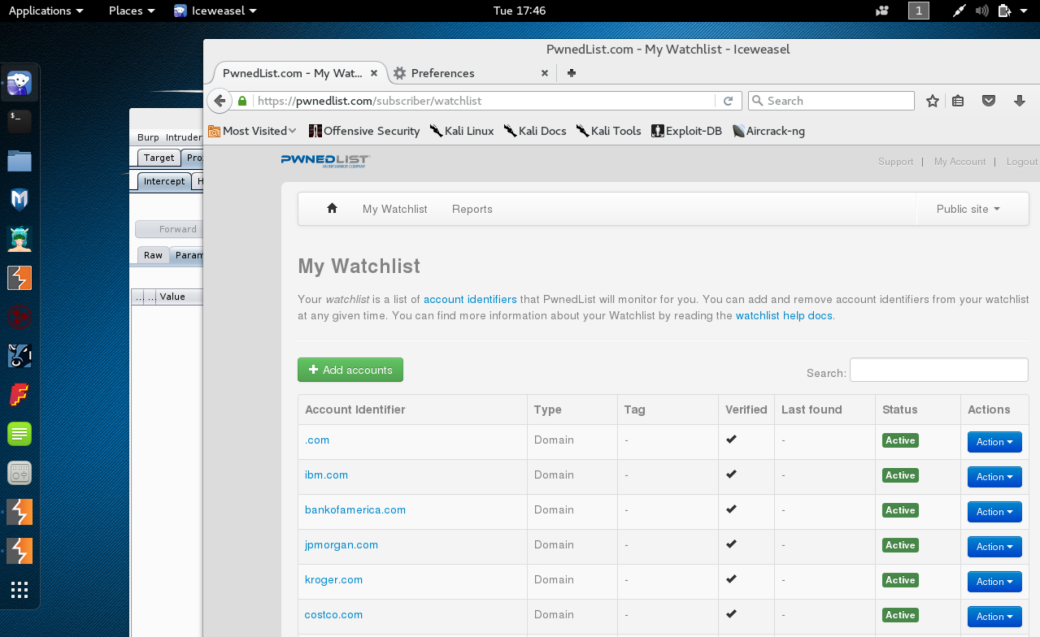

Сначала представители компании InfoArmor, которой принадлежит PwnedList, не поверили Кребсу, решив, что исследователю по какой-то ошибке был предоставлен аккаунт с высокими привилегиями. Им было трудно поверить, что журналист так просто сумел добавить в свой список наблюдения компании из списка Fortune. Однако тогда Кребс повторил данный трюк на свежесозданном бесплатном аккаунте и, под наблюдением InfoArmor, добавил к списку gmail.com. После этого в компании вынуждены были признать, что их система действительно уязвима.

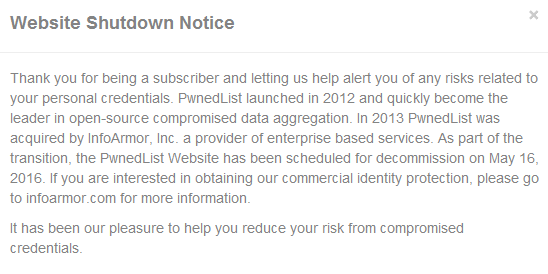

После столь внушительной демонстрации, InfoArmor сначала приостановила работу сервиса, а затем на сайте появилось официальное сообщение о том, что 16 мая 2016 года PwnedList будет закрыт. Из текста послания складывается впечатление, будто InfoArmor запланировала закрытие ресурса уже давно:

«В 2013 году PwnedList приобрела компания InfoArmor – поставщик корпоративных решений. В результате данного преобразования была запланирована остановка работы сайта PwnedList, которую назначили на 16 мая 2016 года».

Также представители InfoArmor попытались снизить значимость инцидента, сообщив в официальном твиттере, что никакой фактической утечки данных не произошло, ведь вся информация, попадающая на PwnedList, уже была скомпрометирована.

@Totocellux @briankrebs @PwnedList The data that was “exposed” has already been “compromised”- there was no loss of PII or subscriber data.

— InfoArmor (@InfoArmor) May 2, 2016