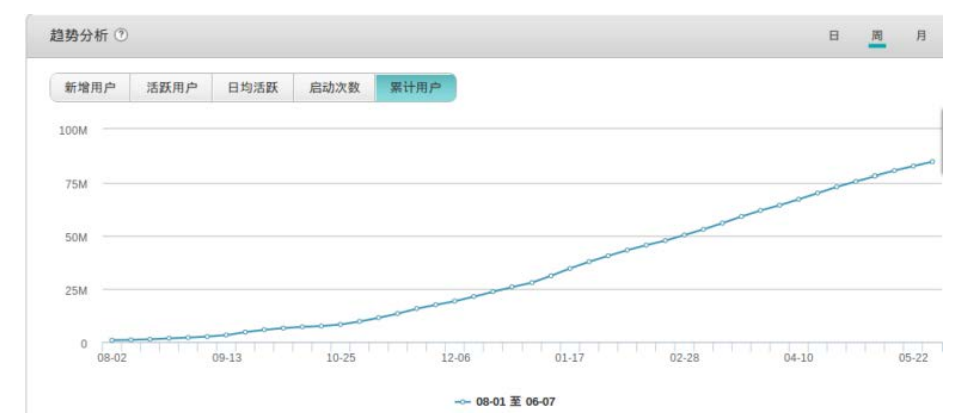

Эксперты компании Check Point опубликовали отчет, согласно которому ответственность за распространение малвари YiSpecter для iOS и HummingBad для Android лежит на китайской рекламной фирме Yingmob, что базируется в Чунцине. По данным исследователей, заражено уже более 85 000 000 Android-устройств, и хотя пока приложения используются в основном для отображения нежелательной рекламы, исследователи опасаются, что вскоре это может измениться.

YiSpecter и HummingBad, по сути, выполняют одни и те же задачи, просто они предназначены для разных ОС. Оба вредоноса отображают навязчивую рекламу на зараженных устройствах, а также устанавливают дополнительные приложения, что и приносит доход авторам малвари.

Исследователи установили, что один только HummingBad показывает до 20 000 000 рекламных объявлений в день, а коэффициент кликов составляет порядка 12,5%, то есть примерно 2 500 000 кликов в день. Кроме того, HummingBad ежедневно устанавливает порядка 50 000 приложений ничего не подозревающим пользователям.

Так как вредонос замечен на 85 млн устройств, компания Yingmob зарабатывает около $3000 в день на кликах и порядка $7000 на установке приложений. За месяц HummingBad приносит своим операторам $300 000, а за год $3 600 000.

Более того, все 85 млн зараженных девайсов находят под угрозой, так как приложения Yingmob получают root-доступ к устройствам и в теории имеют полный контроль над системой.

YiSpecter для iOS является очень похожим решением. В 2015 году специалисты компании Palo Alto Networks сумели связать данную малварь с Yingmob, так как вредонос был подписан сертификатом компании. Теперь исследователи Check Point установили, что YiSpecter работает с теми же управляющими серверами, что и HummingBad. Еще одним доказательством связи двух вредоносов послужил тот факт, что код HummingBad имеет общую документацию с QVOD — порноплеером, через который распространяется YiSpecter.

Исследователи Check Point даже сумели выяснить, что разработкой HummingBad в компании Yingmob занимается подразделение под названием «Команда разработки для иностранных платформ», в которое входят 25 человек.

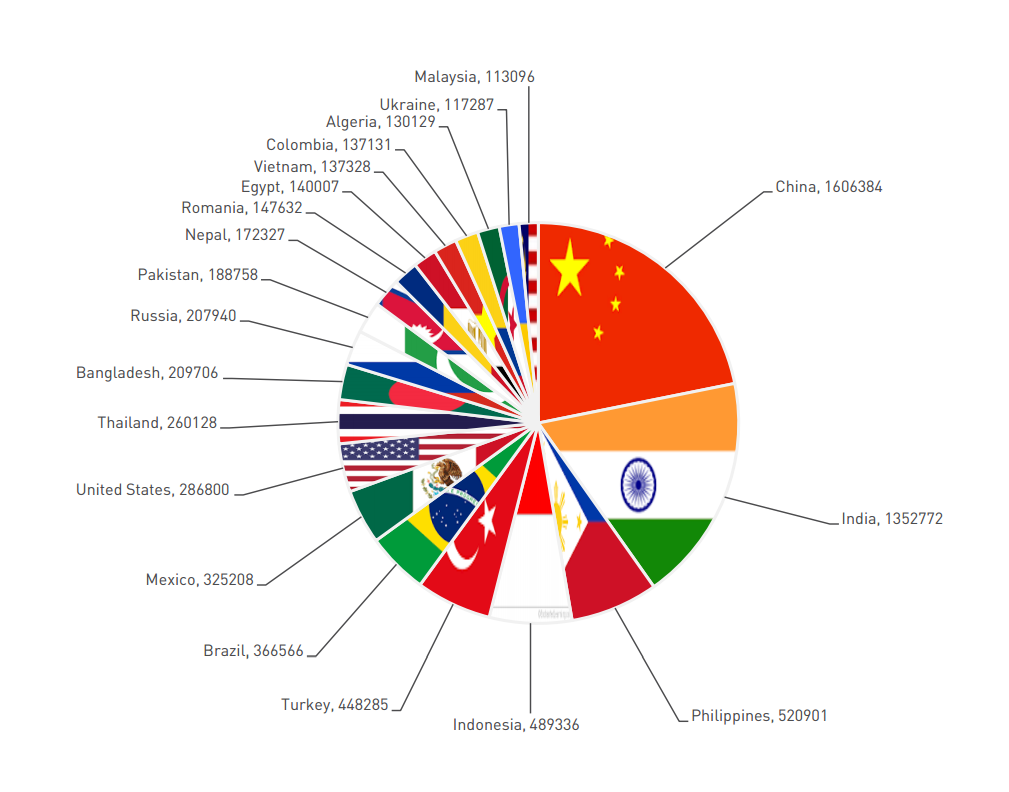

Для мониторинга и анализа инфекции HummingBad китайская фирма использует сервис Umeng. По информации Check Point, данные из Umeng показывают, что в августе 2015 года Yingmob использовала для распространения HummingBad почти 200 различных приложений. Больше всего пострадавших пользователей находится в Китае, Инди, Индонезии, Турции и на Филиппинах.

В конце отчета эксперты выражают серьезную обеспокоенность: 85 000 000 зараженных устройств — это не шутка. Если руководство Yingmob решит изменить схему монетизации, доступ к этим устройствам может быть продан третьим сторонам, включая, к примеру, правительственные агентства или киберпреступников.

Полную версию отчета можно найти здесь (PDF).