Специалисты Palo Alto Network рассказали об обнаружении интересной малвари CONFUCIUS («Конфуций»), которая использовалась в ходе как минимум двух кибершпионских кампаний.

Исследователи изучили два образца вредоноса, и обнаружили, что CONFUCIUS практикует очень интересный подход, когда дело доходит до связи с управляющими серверами. Тогда как простая малврь зачастую содержит жестко закодированные IP-адреса управляющих серверов, более продвинутые угрозы чаще используют алгоритм DGA , чтобы скрыть реальные IP-адреса серверов. CONFUCIUS не делает ни того, ни другого. Исследователи пишут, что малварь не обращается к каким-либо подозрительным сайтам и не задействует DGA. Вместо этого вредонос, не слишком скрываясь, общается с абсолютно легитимными ресурсами посредством HTTP.

Как оказалось, оба образчика малвари запрашивают страницы вопросов и ответов на сайтах Yahoo и Quora. Первый образец, CONFUCIUS_A, ищет на этих страницах два слова-маркера, между которыми располагаются еще как минимум четыре слова. Как оказалось, в коде малвари содержится специальная таблица, с которой и сверяется вредонос. Таблица содержит ровно 255 слов, которых как раз достаточно, чтобы покрыть диапазон от 1 до 255 и составить адрес IPv4. Таким образом, CONFUCIUS_A обращается к исходному коду страницы, обнаруживает маркеры, читает слова, оставленные между ними, а затем конвертирует их в адрес управляющего сервера.

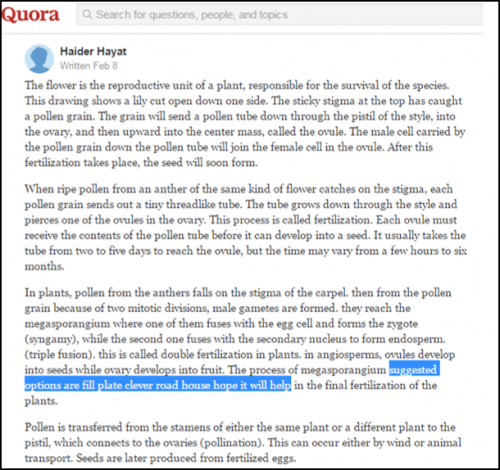

На иллюстрации ниже маркер начинается на «suggested options are» и закачивается на «hope it will help». Между этими фразами расположены слова «fill plate clever road», которые преобразуются в 91.210.107.104.

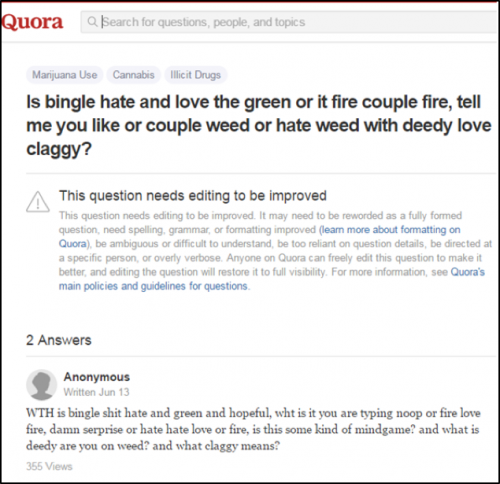

CONFUCIUS_B работает немного иначе, хотя в целом тактики схожи. В данном случае слова представляют цифры от 0 до 9, где «love» — это 0, «hate» — это 1 и так далее. Малварь составляет адрес не блоками IPv4, а формирует его по одной цифре.

«Метод замены слов на компоненты IP-адресов, а также использование Yahoo и Quora, это что-то новое, а значит можно предположить, что за обоими бэкдорами стоит один и тот же автор или группа авторов», — пишут исследователи.

Также эксперты отмечают, что CONFUCIUS_A был обнаружен еще в 2013 году специалистами компании Rapid7 во время атак на пакистанские власти. Тогда он был известен под именами SNEEPY и ByeByeShell. Второй образец, CONFUCIUS_B, в свою очередь, был найден только в текущем году, специалистами компании Cymmetria и использовался в ходе кампании Patchwork. В основном он атаковал Индию и соседние страны.

Во всех этих случаях эксперты изучили малварь и, так же как и исследователи Palo Alto Networks, пришли к выводу, что операторами малвари скорее всего является некая индийская группировка. В предыдущих отчетах работу данной группы называли не слишком умелой, так как раньше авторы CONFUCIUS копировали в свой код куски кода других вредоносов. Скорее всего, отсутствие навыков сказывает до сих пор, потому как специалисты Palo Alto Networks отмечают, что отреверсить малварь и понять логику работы новой техники связи с C&C-серверами, было совсем нетрудно.