Тема слежки за людьми не иссякнет никогда, а сегодня, когда в кармане у каждого лежит мобильный телефон, следить становится даже проще. Спецслужбы используют для этих целей специальные устройства-перехватчики, известные как Stingray, способные как просто анализировать проходящий через них трафик, так и непосредственно переключать пользовательские устройства на себя, работая как IMSI-ловушка. Напомню, что IMSI-номер уникален для каждой SIM-карты и пользователя, а IMEI-номер привязан к самому устройству.

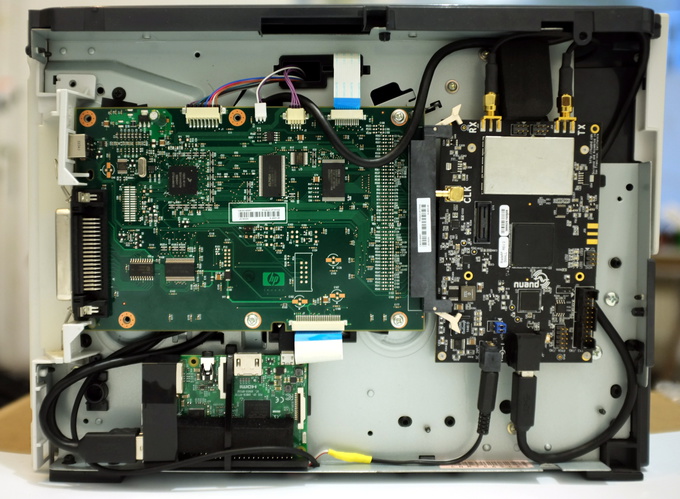

Конечно, шпионят за пользователями отнюдь не только спецслужбы. К примеру, недавно новозеландский исследователь Джулиан Олвивер (Julian Oliver) подробно рассказал в своем блоге о том, как создать собственную фемтосоту на базе RaspberryPi 3 и BladeRF x40 software-defined radio. При этом исследователь спрятал свою поделку внутри корпуса неприметного принтера HP Laserjet 1320, который не вызовет подозрений ни в одном офисе. Настоящая находка для корпоративных шпионов.

В четверг, 3 ноября 2016 года, исследователи из Оксфордского университета выступили с докладом на конференции BlackHat Europe, и темой их выступления тоже стала технология перехвата IMSI-номеров. Только в отличие от коллег, исследователи предложили использовать для этих целей Wi-Fi-сети.

Исследователи объяснили, что практически все современные смартфоны, работающие под управлением Android и iOS, не только умеют подключаться к Wi-Fi-сетям, но зачастую делают это автоматически. Для этого используются широко распространенные протоколы Extensible Authentication Protocol (EAP) и Authentication and Key Agreement (AKA). И подключаясь к Wi-Fi-сети, устройство, без ведома пользователя, сообщает ей свой номер IMSI, если таковой запрашивается. Исследователи говорят, что практически любой желающий может создать собственный IMSI-перехватчик, используя обычную точку доступа, замаскированную под хостспот любой известной Wi-Fi-сети.

Еще один вектор атак связан с технологией WiFi calling, которая используется мобильными операторами для осуществления голосовых вызовов посредством Wi-Fi. WiFi calling работает не как VoIP (WhatsApp или Skype). В данном случае iOS или Android-устройство связывается с операторским Edge Packet Data Gateway (EPDG) посредством IPSec протокола. Так же как в случае с автоматическим подключением к Wi-Fi-сетям, протокол Internet Key Exchange (IKEv2), который используется для аутентификации во время WiFi calling, использует IMSI-номера для «узнавания» и аутентификации пользователей. Обмен данными осуществляется через EAP-AKA, и хотя он зашифрован, исследователи отмечают, что он не защищен сертификатом. В результате у злоумышленников появляется возможность осуществить man-in-the-middle атаку и перехватить трафик устройства, пытающегося осуществить вызов через Wi-Fi, а также за считанные секунды извлечь его IMSI-номер.

Исследователи говорят, что уже работают над проблемой, совместно с Apple, Google, Microsoft и Blackberry, а также крупными операторами, к примеру, GSMA. Так, компания Apple уже представила в iOS 10 технологию, которая позволяет устройству обмениваться с сетью псевдонимом, а не ID, что помогает избежать вышеописанных проблем.

На слайдах с презентации (PDF) можно увидеть proof-of-concept системы, которые использовались исследователями в ходе их изысканий.