HTB WifineticTwo. Атакуем OpenPLC и взламываем точку доступа

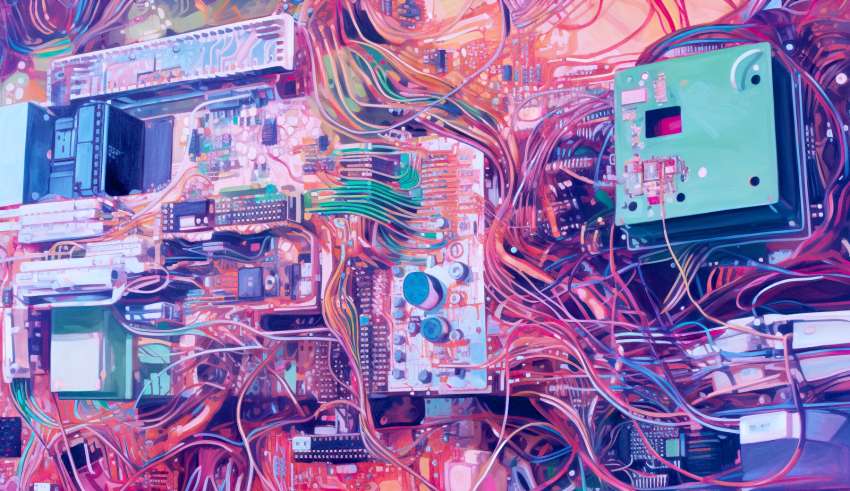

Сегодня мы начнем с необычной атаки: нашей целью будет интегрированная среда разработки софта для индустриальных программируемых логических контроллеров (ПЛК). Мы получим доступ к хосту через RCE-уязвимость и затем взломаем беспроводную точку доступа.