31 октября 2016 года специалисты Google Threat Analysis Group предупредили, что в ядре Windows был обнаружен критический баг CVE-2016-7255, допускающий локальное повышение привилегий и позволяющий атакующим осуществить побег из песочницы. Исследователи сообщили, что проблема была найдена 21 октября, разработчики Microsoft еще не успели подготовить патч, однако информация о проблеме все равно была раскрыта публично, так как, по данным Google, уязвимость уже эксплуатировали хакеры.

Хотя представители Microsoft остались недовольны эти поступком Google, компания подтвердила наличие бага, а также сообщила, что уязвимость эксплуатируют не просто какие-то злоумышленники, но «правительственные хакеры» из группы Fancy Bear (также известной под именами APT28, Sofacy, Sednit, Pawn Storm или Strontium). Напомню, что эта предположительно российская хак-группа недавно взяла на себя ответственность за взлом Всемирного антидопингового агентства (ВАДА) и атаковала Демократическую партию США. Также Fancy Bear известны взломом парламента Германии и французской телесети TV5Monde.

Патч для проблемы CVE-2016-7255 был представлен в минувший вторник, 8 ноября 2016 года, а компания Adobe исправила смежный баг CVE-2016-7855 еще в конце октября, до того как инженеры Google рассказали об уязвимости открыто.

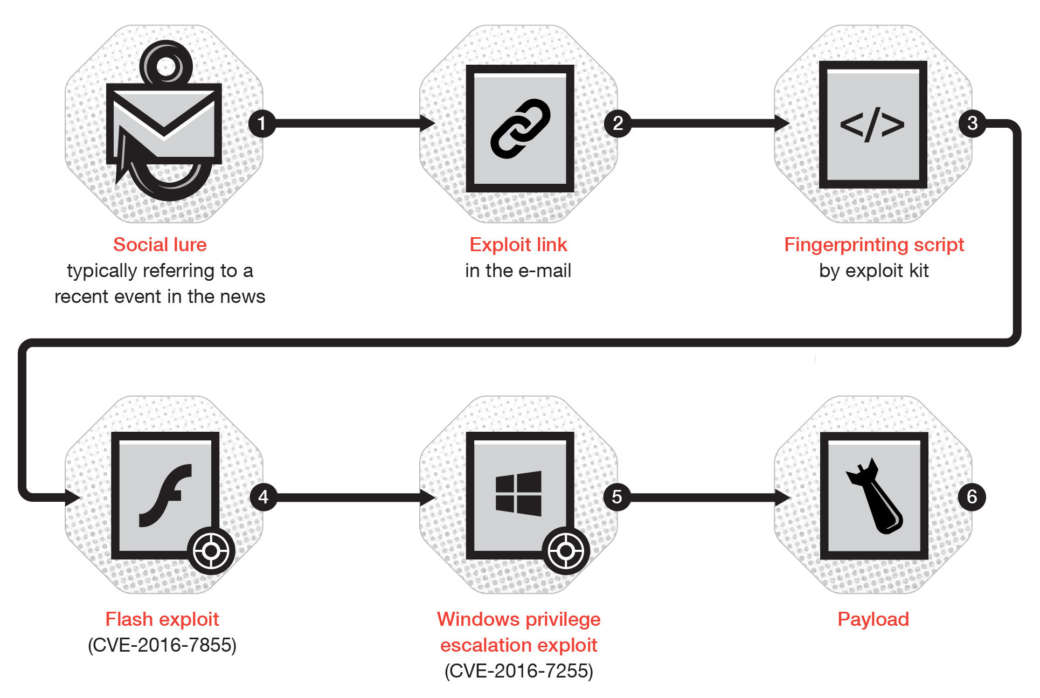

Аналитики компании Trend Micro, которые пристально наблюдают за деятельностью группировки Fancy Bear, рассказали, что когда специалисты Google раскрыли информацию о 0-day, поведение хакеров изменилось. Если до этого момент хак-группа использовала обе уязвимости нечасто, для атак на крупные цели, то после официального сообщения о проблеме и выпуска исправления Adobe, Fancy Bear разумно рассудили, что 0-day баги скоро могут стать совсем неактуальны. Группировка инициировала ряд спам-кампаний, рассылая опасные письма в посольства и правительственные агентства разных стран.

По данным Trend Micro, начиная с конца октября, начала ноября группа использует уязвимости для реализации направленного фишинга, и число целей хакеров заметно возросло. Чаще всего послания злоумышленников содержат RTF-документы, в которые включен вредоносный Flash –файл, инициирующий загрузку эксплоита для CVE-2016-7855.