Интересный отчет опубликовала сводная группа исследователей, в которую вошли специалисты Mozilla, Google, CloudFlare, а также представители университета Мичигана, иллинойсского университета в Урбане-Шампейне, калифорнийского университета в Беркли и Международного института информатики.

Эксперты изучили влияние антивирусов и различных межсетевых экранов на безопасность HTTPS-трафика. Дело в том, что подобные защитные инструменты вмешиваются в защищенные соединения, и эксперты заподозрили, что из-за этого зашифрованный трафик подвергается риску, а безопасность лишь ослабевает. Как оказалось, эти подозрения были ненапрасны.

Исследователи произвели анализ хендшейков, связанных с браузерами, антивирусными продуктами и малварью, и на базе этого создали ряд эвристических методов, которые позволили им замечать перехват и вмешательство в HTTPS, а также определять, что именно перехватывает трафик.

Созданные для тестов инструменты разметили на серверах обновления Mozilla Firefox, серверах CloudFlare CDN и крупных e-commerce сайтах. Анализ показал, что 4% соединений Firefox, 6,2% соединений e-commerce сайтов и 11% соединений CloudFlare были перехвачены. Увы, после перехвата большинство этих соединений стали менее безопасны (97% для Firefox, 54% для CloudFlare и 32% для e-commerce ресурсов). Так, безопасность более 62% процентов соединений ослабла до относительно приемлемого уровня, но еще 58% соединений стали подвержены критическим уязвимостям.

«Беспокойство вызывает не только тот факт, что перехватчики соединений использовали более слабые криптографические алгоритмы, но и то, что 10-40% из них заявляют поддержку давно взломанных шифров, что позволяет атакующему в позиции man-in-the-middle перехватить соединение, произвести downgrade и расшифровать его», — пишут эксперты.

Исследователи изучили работу продуктов A10 Networks, Blue Coat, Barracuda, Check Point, Cisco, Forcepoint, Fortinet, Juniper Networks, Microsoft, Sophos, Untangle и WebTitan. Из всего этого списка только решения Blue Coat сумели заслужить пятерку от исследователей, то есть обращались с TLS-соединениями корректно. Остальные продукты получили 2-3 балла по пятибалльной шкале из-за уязвимостей и потенциальных MitM-атак.

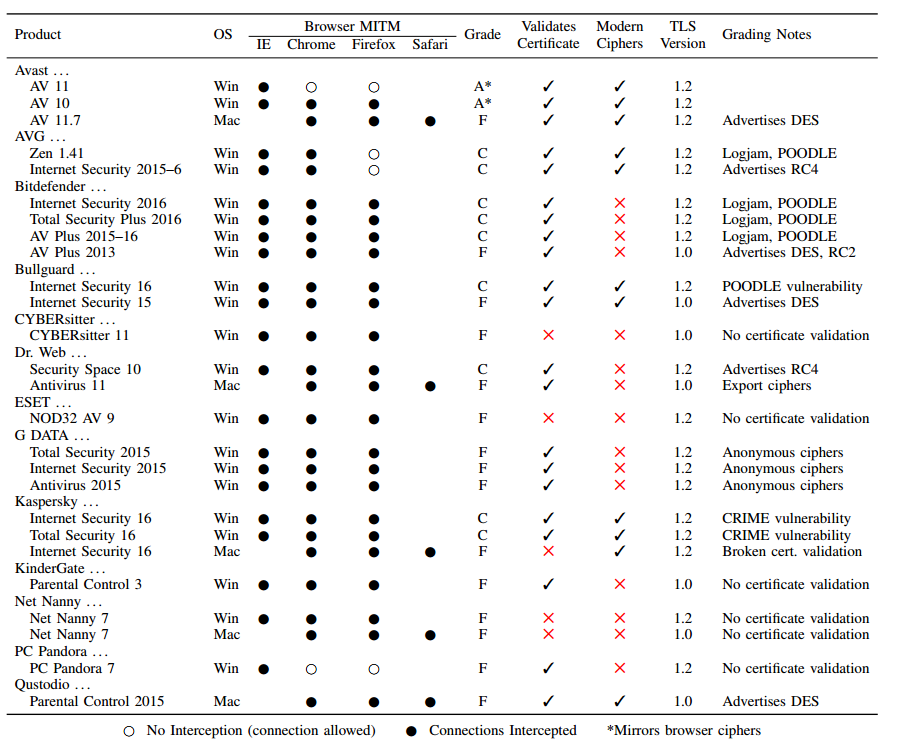

Также специалисты произвели анализ популярных антивирусных продуктов, в том числе Avast для Windows и Mac, AVG, Bitdefender, Bullguard, CYBERsitter, Dr. Web, ESET, G DATA, Kaspersky, KinderGate, Net Nanny, PC Pandora и Qustodio. Увы, высшего балла удостоились только продукты Avast. Решения других производителей, в числе прочего, страдают от уязвимости перед атаками Logjam, CRIME и POODLE.

С полной версией отчета можно ознакомиться здесь (PDF).