В начале апреля 2017 года хакерская группа The Shadow Brokers прервала продолжительное молчание и начала публиковать в открытом доступе инструменты, которые были похищены у АНБ еще в прошлом году. Так, 14 апреля 2017 года был обнародован дамп, получивший название «Трудности перевода» (Lost in Translation). И если ранее хакеры публиковали инструменты, предназначенные для компрометации для Unix-систем, то в дамп «Трудности перевода» в основном вошли Windows-эксплоиты, которые, как известно, тоже имелись в распоряжении группировки.

Исследователи обнаружили в инструментарии АНБ немало интересного. К примеру, там нашли платформу FUZZBUNCH, предназначенную для доставки эксплоитов конкретным целям, и эксперты не могли не заметить, что во многом она похожа на фреймворк Metasploit. Также «в комплекте» шли более 20 эксплоитов, которые можно использовать с FUZZBUNCH для поражения машин, работающих на базе практически любых систем семейства Windows (NT, 2000, 2003, 2008 и до 2012, а также для домашних версий XP, Vista, 7 и Windows 8).

Кроме того дамп содержал и импланты, среди которых был инструмент DOUBLEPULSAR, охарактеризованный известным ИБ-эксперетом Мэтью Хики (Matthew Hickey) как «многовариативный RING-0 kernel mode пейлоад». Говоря более простым языком – это загрузчик малвари, задача которого: доставить на целевую машину более серьезный арсенал.

Wow DOUBLEPULSAR is operating at RING-0 - its a multi-version kernel mode payload! *AMAZING*

— Hacker Fantastic (@hackerfantastic) April 14, 2017

Вскоре специалисты компании Binary Edge обнаружили, что после публикации дампа, а также после того как его расшифрованная версия была загружена на GitHub, число зараженных DOUBLEPULSAR Windows-машин составило 107 000. Другие сканирования, выполненные специалистами компаний Errata Security и Below0day в конце прошлой недели, выявили 41 000 и 30 000 инфицированных машин, соответственно.

Стоит отметить, что сначала специалисты просканировали интернет в поисках Windows-компьютеров с открытыми SMB-портами (в частности портом 445). Таких устройств удалось найти 5 561 708. Исследователи объясняют, что на все эти машины не были установлены патчи Microsoft, так как компания уже исправила практически все уязвимости, которые The Shadow Brokers предали огласке. То есть эксплоиты ETERNALBLUE, ETERNALCHAMPION, ETERNALSYNERGY, ETERNALROMANCE, EMERALDTHREAD и EDUCATEDSCHOLAR по-прежнему актуальны для этих систем. Лишь после этого эксперты провели поиск среди обнаруженных 5,5 миллионов IP-адресов, с целью найти устройства, зараженные DOUBLEPULSAR.

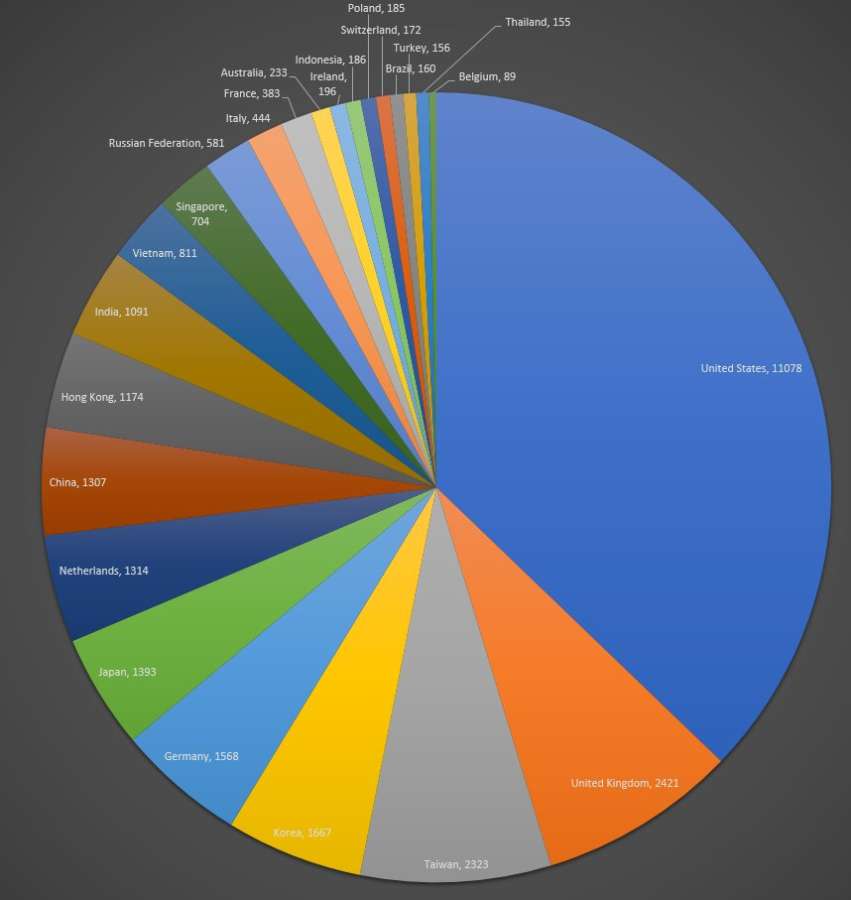

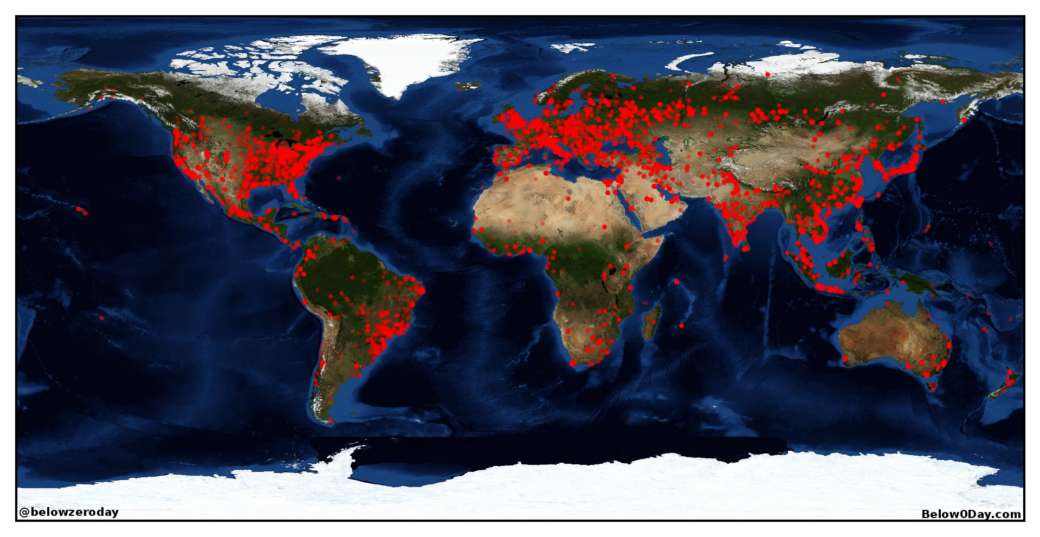

В целом ИБ-специалистов совсем не удивляет тот факт, что хакеры уже взяли на вооружение инструментарий АНБ. Удивление некоторых экспертов вызывали лишь полученные цифры. Дело в том, что, по мнению некоторых специалистов, даже 30 000 зараженных машин – это слишком много и, скорее всего, дело в ложноположительных срабатываниях скриптов. Впрочем, исследователи из вышеперечисленных компаний и многие другие специалисты уверены, что растущее количество зараженных систем объясняется куда проще – скрипт-кидди не теряют времени даром и спешат использовать эксплоиты АНБ, пока еще есть такая возможность. На иллюстрациях ниже можно увидеть количество заражений по странам.