Wikileaks продолжает публикацию архива секретных документов и хакерских инструментов Центрального разведывательного управления (ЦРУ) США, которые были переданы в распоряжение ресурса неизвестным информатором весной 2017 года. Публикации выходят под кодовым названием Vault 7 и рассказывают о самых разных инструментах и техниках.

Новая публикация повествует об инструментарии под названием CherryBlossom – многоцелевом фреймворке, который был создан при поддержке Стэнфордского научно-исследовательского института, специально для взлома домашних роутеров.

Фактически CherryBlossom предназначен для перехвата управления над различными моделями роутеров. Заражение целевого устройства малварью может быть осуществлено «полевым» оперативником, или же реализовано удаленно, через какую-либо уязвимость.

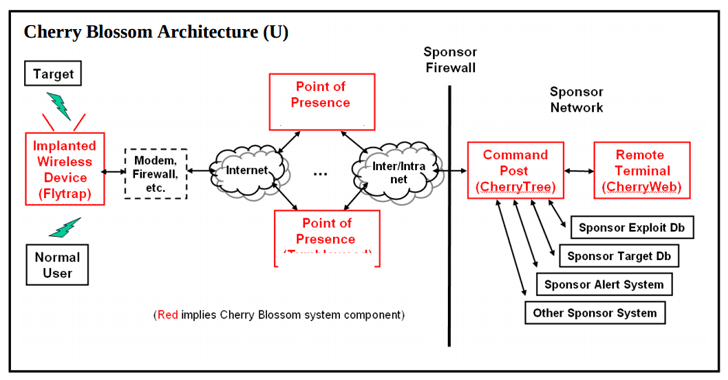

CherryBlossom состоит из нескольких компонентов, каждому из которых отводится своя роль:

- FlyTrap — «маячок» (вредоносная прошивка), который работает на скомпрометированном устройстве;

- CherryTree – управляющий сервер, перед которым отчитывается FlyTrap;

- CherryWeb – веб-панель управления, работающая на CherryTree;

- Claymore – инструмент для автоматизированного поиска уязвимых устройств.

Согласно инструкции для сотрудников ЦРУ, оператор CherryBlossom ставит перед зараженным устройством «задачи» (missions), осуществляя это через управляющий сервер CherryTree и панель CherryWeb, соответственно. «Задачи» могут быть самыми разными, к примеру, CherryBlossom может сканировать локальную сеть жертвы, изучать или перенаправлять весь трафик пользователя на сторонние серверы или прокси, может создать VPN-тоннель от оператора малвари к сети жертвы, а также выполнять различные действия, зависящие от заранее определенных триггеров (URL, юзернеймов, email-адресов, MAC-адресов и так далее).

Среди бумаг, имеющих отношение к проекту CherryBlossom, есть отдельный список (PDF), в котором перечислены более 200 моделей роутеров разных производителей. На эти устройства может быть установлен компонент FlyTraps. Хотя 24-страничный документ не содержит никаких дат, судя по другим инструкциям, все бумаги датированы примерно 2006-2012 годами. В список вошли устройства следующих производителей:

- 3Com

- Accton

- Aironet/Cisco

- Allied Telesyn

- Ambit

- AMIT, Inc

- Apple

- Asustek Co

- Belkin

- Breezecom

- Cameo

- D-Link

- Gemtek

- Global Sun

- Linksys

- Motorola

- Orinoco

- Planet Tec

- Senao

- US Robotics

- Z-Com

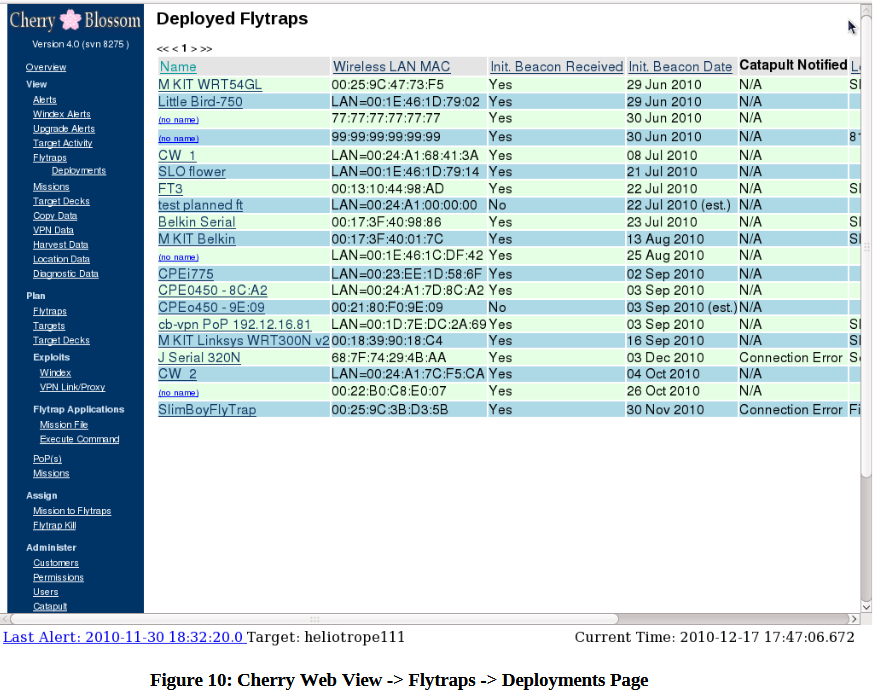

Также ИБ-специалисты обратили внимание и на еще одну интересную деталь, упомянутую в документах. Возможно, этот нюанс позволит отследить установки и деятельность CherryBlossom. Дело в том, что согласно инструкции по установке URL CherryWeb по умолчанию выглядит так: https://CherryTree-ip-address/CherryWeb/ (к примеру, https://10.10.10.10/CherryWeb/).