В марте 2017 года Wikileaks начала публикацию дампа под кодовым названием Vault 7, содержащего подробности работы Центрального разведывательного управления (ЦРУ) США. Бумаги, описывающие самые разные хакерские инструменты и техники правительства, были переданы в распоряжение ресурса неизвестным информатором.

Сегодня WikiLeaks обнародовала очередную порцию документов, рассказывающих о вредоносном Android-приложении HighRise, которым ЦРУ пользуется для перехвата и переадресации SMS-сообщений.

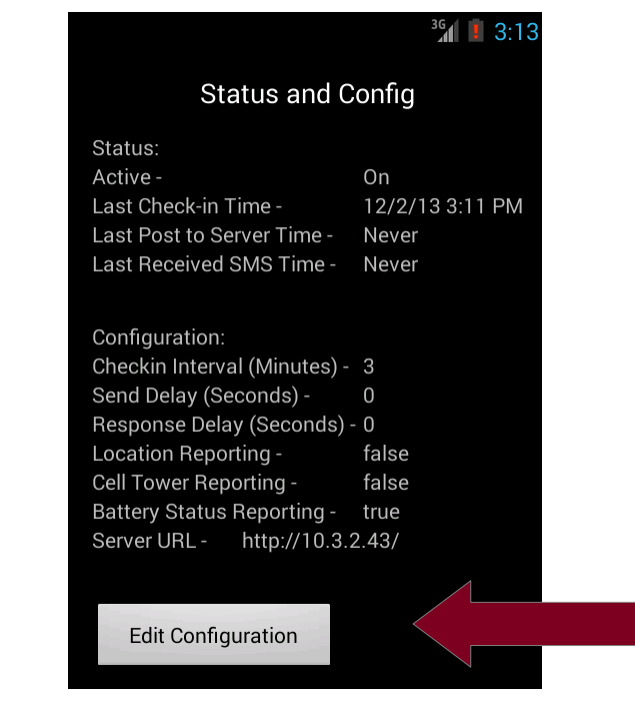

Согласно официальной инструкции (PDF), HighRise работает только для Android версий 4.0-4.3 (то есть от Ice Cream Sandwich до Jelly Bean), однако бумаги датированы декабрем 2013 года, и можно предположить, что с тех пор вредоносный инструмент обновили, и теперь он поддерживает и более свежие версии мобильной ОС.

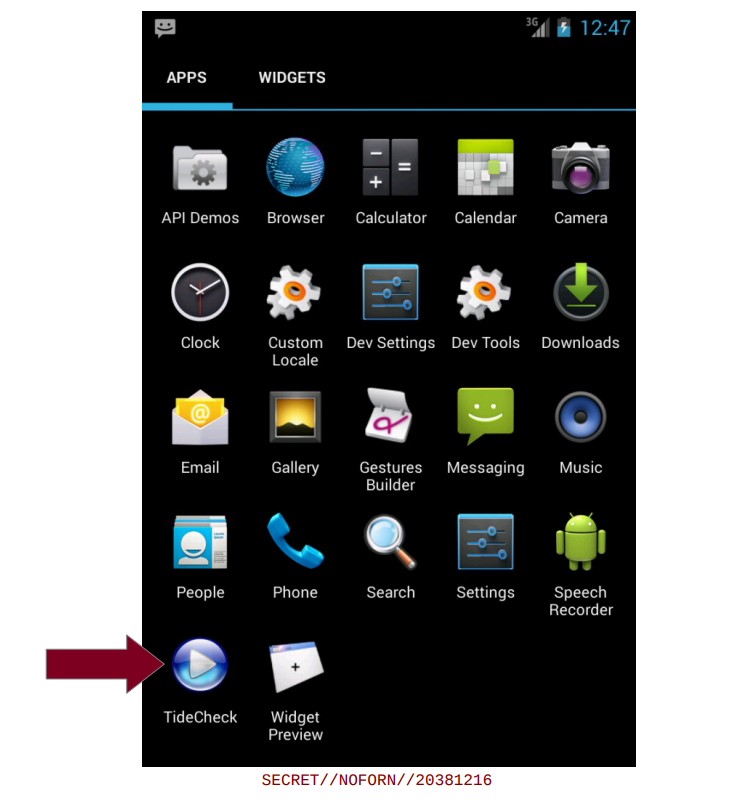

Малварь скрывается внутри приложения TideCheck (tidecheck-2.0.apk, MD5: 05ed39b0f1e578986b1169537f0a66fe). При этом инструмент определенно не предназначен для атак с использованием социальной инженерии, то есть оперативники ЦРУ должны самостоятельно установить приложение на устройство жертвы и запустить его вручную, чтобы малварь укрепилась в системе.

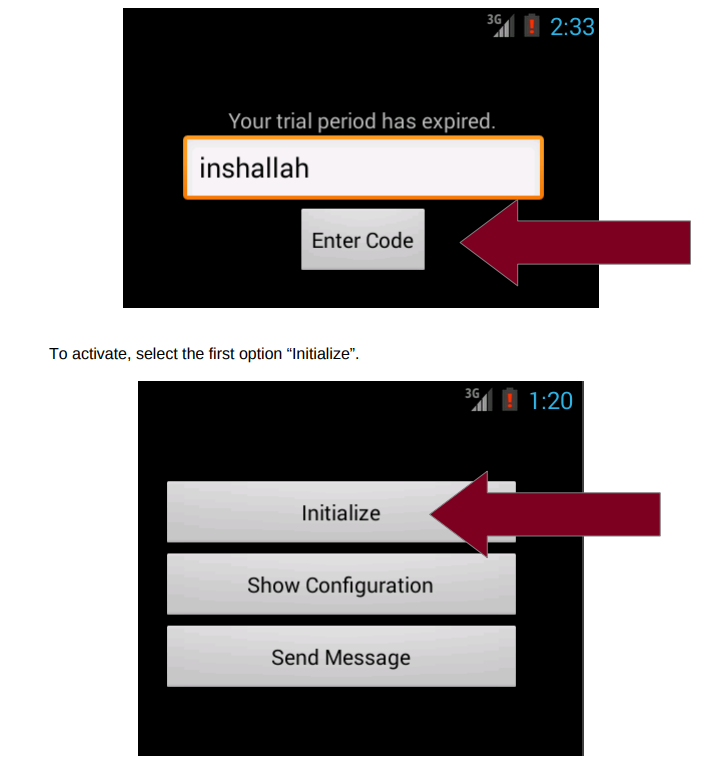

После первого запуска приложения специалист ЦРУ должен ввести специальный код для доступа к настройкам малвари. По умолчанию кодом выступает слово «inshallah» («Иншаллах», в переводе с арабского — «если пожелает Аллах». Ритуальное молитвенное восклицание, междометие, используемое в арабских и других мусульманских странах, как знак смирения мусульманина перед волей Аллаха). После ввода кода, становятся доступы три кнопки, первая из которых отвечает за инициализацию приложения, вторая открывает файл конфигурации, и третья позволяет передать SMS-сообщения с зараженного устройства на удаленный сервер ЦРУ.

Также обнародованные Wikileaks документы свидетельствуют о том, что HighRise умеет использовать TLS/SSL для защиты соединений; может пересылать копии всех входящих SMS-сообщений на подконтрольный ЦРУ сервер; отправлять сообщения с зараженного устройства; использоваться не только в качестве малвари, но также может служить каналом связи между полевыми оперативниками ЦРУ и их «кураторами».

Фото: Depositphotos