Свежая порция обнародованных Wikileaks документов рассказывает о том, как ЦРУ, в лучших традициях шпионских фильмов, взламывает и выводит из строя камеры наблюдения, микрофоны и повреждает записи, чтобы защитить своих агентов от компрометации и скрыть следы своих операций.

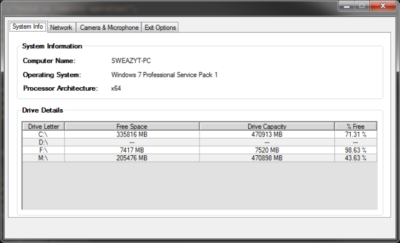

Для вышеозначенных целей ЦРУ использует проект под названием Dumbo. Это не малварь, а предназначенный для Windows-систем инструмент, который агенты могут носить с собой на USB-накопителе. Достаточно подключить флешку с Dumbo на борту к целевой системе и запустить утилиту. GUI инструмента, который говорит сам за себя, можно увидеть ниже.

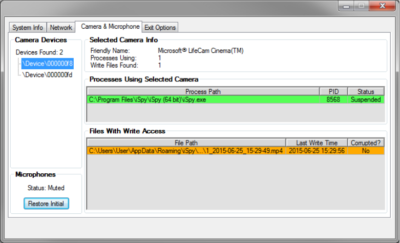

Dumbo автоматически обнаруживает все подключенные к системе устройства (Bluetooth, Wi-Fi, проводом), находит камеры, микрофоны, сетевые адаптеры и так далее. Буквально в два клика оператор может отключить всю следящую аппаратуру, и Dumbo удалит все процессы, связанные с этими устройствами, а также отключит процессы любого ПО, предназначенного для записи и мониторинга.

Наиболее свежая инструкция (PDF) датирована июнем 2015 года и описывает Dumbo версии 3.0. Согласно бумагам, для работы инструменту понадобятся привилегии SYSTEM, а перед запуском утилиты стоит отключить антивирусное ПО. Вероятнее всего, сотрудники ЦРУ используют вместе с Dumbo другие эксплоиты, если у них нет нужного уровня доступа.

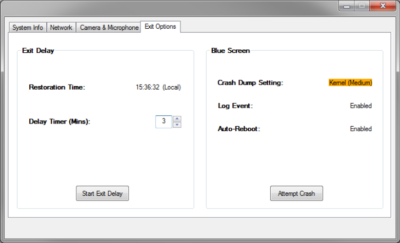

В Dumbo также предусмотрена интересная функция Blue Screen of Death (BSOD, «Синий экран смерти»), как для 32- так и для 64-битных платформ. Активация данной опции позволит замаскировать деятельность оперативника ЦРУ под обычный системный сбой. 32-битная версия поддерживает Windows XP, Windows Vista и более новые ОС семейства Windows. 64-битная версия, в свою очередь, не поддерживает устаревшие ОС, в том числе Windows XP.

Напомню, что Wikileaks начала публиковать дамп под кодовым названием Vault 7 еще в марте 2017 года. Архив содержит подробности работы Центрального разведывательного управления (ЦРУ) США. Бумаги, описывающие самые разные хакерские инструменты и техники правительства, были переданы в распоряжение ресурса неизвестным информатором.