Эксперт компании Mimecast Франциско Риберио (Francisco Ribeiro) придумал, как можно изменять содержание писем на вредоносное уже после их получения. Данную технику атак специалист назвал ROPEMAKER (это аббревиатура, расшифровывающаяся как Remotely Originated Post-delivery Email Manipulation Attacks Keeping Email Risky).

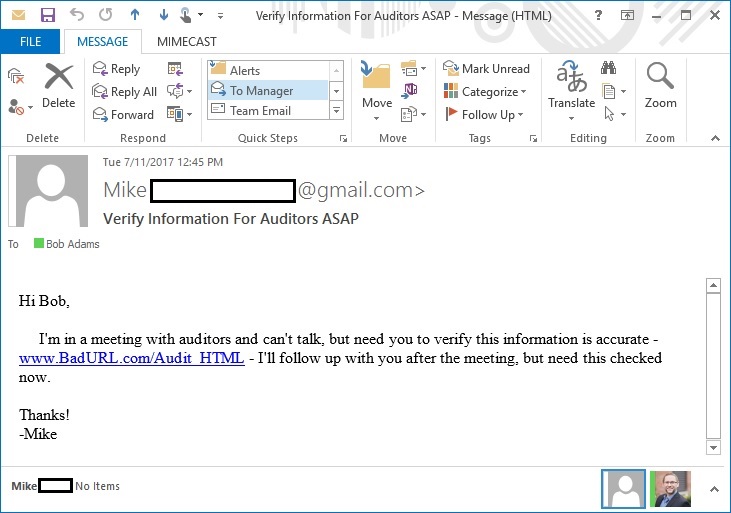

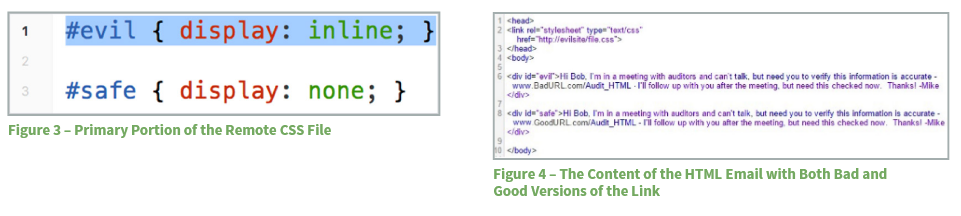

Идея Риберио достаточно проста: атака основывается на том, что злоумышленник отправляет жертве письмо в формате HTML и вместо использования встроенного CSS для оформления текста, использует файл CSS, подгружаемый с удаленного сервера. Вначале послание должно выглядеть обычно, чтобы обмануть спам-фильтры и защитные решения. Но когда пользователь уже получил опасное письмо, атакующий вносит изменения в файл CSS на своем сервере и превращает email во вредоносный. Дело в том, что повторное сканирование сообщений не производится.

В блоге компании Риберио описывает два возможных вектора эксплуатации ROPEMAKER. Первый метод предлагает помещать в письмо сразу две ссылки, использовав для этого функцию display. Одна из ссылок должна быть безобидной, а вторую атакующий должен «включить» уже после получения письма пользователем.

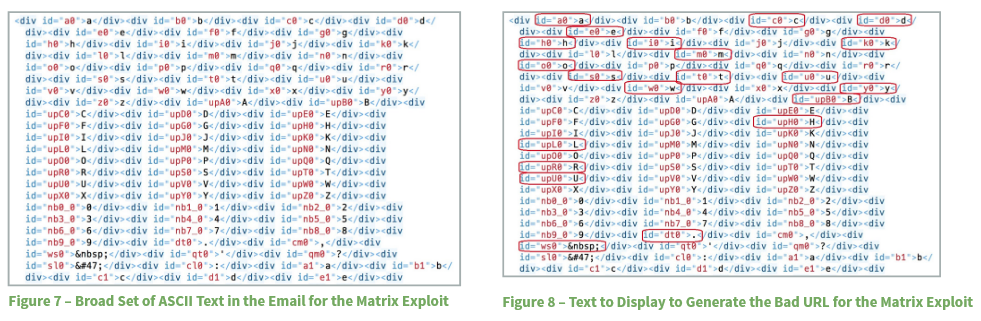

Вторая техника атак предлагает поместить в послание матрицу из ASCII-симоволов. Так как CSS позволит атакующему контролировать видимость каждого из этих символов, после получения письма злоумышленник может полностью изменить содержание послания.

По данным Mimecast, подобные атаки пока не используются злоумышленниками, но перед ними могут быть уязвимы многие почтовые клиенты (против почтовых веб-клиентов ROPEMAKER не сработает). Тем не менее, пользователи и специалисты уже отметили, что защититься от таких атак совсем будет нетрудно: достаточно запретить использование удаленных файлов CSS почтовым клиентом.