Еще в июне 2017 года специалисты компании «Доктор Веб» рассказали об обнаружении Linux-трояна, который поднимал на зараженном устройстве прокси-сервер. Троян получил название Linux.ProxyM.

Тогда сообщалось, что малварь запускает на инфицированном устройстве SOCKS-прокси сервер и умеет обнаруживать ханипоты. Соединившись с управляющим сервером и получив от него подтверждение, Linux.ProxyM загружает адреса двух ресурсов: с первого он получает список логинов и паролей, а второй необходим для работы SOCKS-прокси. Существуют сборки этого трояна для устройств с архитектурой x86, MIPS, MIPSEL, PowerPC, ARM, Superh, Motorola 68000 и SPARC. То есть малварь способна работать практически на любом устройстве под управлением Linux, включая роутеры, телевизионные приставки и другое оборудование.

Теперь аналитики «Доктор Веб» выяснили, что при помощи Linux.ProxyM злоумышленники рассылают спам. С управляющего сервера на зараженное устройство поступает команда, содержащая адрес SMTP-сервера, логин и пароль для доступа к нему, список почтовых адресов и сам шаблон сообщения. В письмах рекламируются различные сайты категории «для взрослых». Типичное письмо, отправленное посредством зараженного устройства, выглядит так:

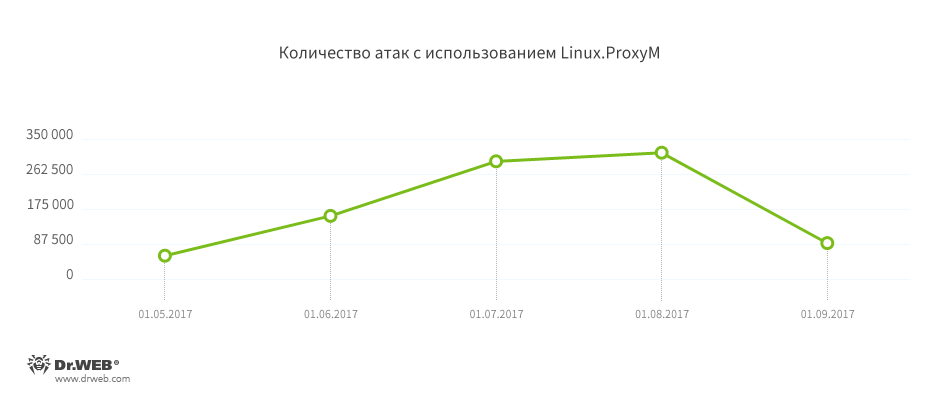

Согласно статистике «Доктор Веб», в среднем каждое зараженное устройство рассылает порядка 400 писем в день. График атак можно увидеть ниже.

Количество уникальных IP-адресов зараженных устройств показано на следующей диаграмме. Следует сказать, что иллюстрация показывает только число наблюдаемых аналитиками ботов, а реальное количество инфицированных устройств может отличаться в большую сторону.

В конце отчета исследователи отмечают, что ассортимент реализуемых трояном функций явно будет расширяться и далее.