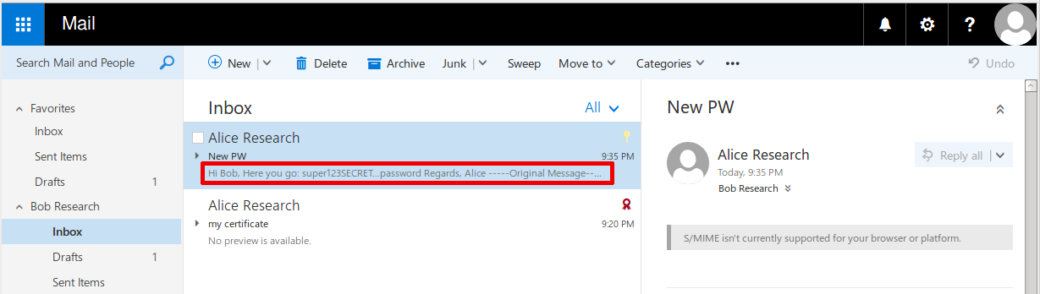

Специалисты компании SEC Consult предупредили всех, кто использует Outlook и шифрование S/MIME для своих писем, о том, шифрование фактически не работало последние несколько месяцев. Из-за программной ошибки к зашифрованным письмам прилагались их незашифрованные копии. В результате атакующий, перехватывающий трафик жертвы, мог с легкостью прочесть якобы защищенные шифрованием послания.

Исследователи объясняют, что обнаружили проблему случайно и вовсе не искали уязвимости в Outlook. Просто специалисты с удивлением заметили, что содержимое зашифрованных писем можно увидеть через Outlook Web Access. В блоге исследователи рассказывают, что проблема срабатывала лишь в ходе определенных сценариев:

- проблеме были подвержены только письма, зашифрованные при помощи S/MIME, на PGP/GPG ошибка не распространялась;

- баг затрагивал только отправленные через Outlook письма, но не полученные;

- «утечь» могли лишь те послания, которые написаны в формате простого текста. По умолчанию в Outlook включено HTML форматирование;

- проблема срабатывала постоянно, если Outlook использовался в связке с SMTP, то есть послания были открыты всей цепочке серверов на пути к получателю;

- если же пользователь применял связку Outlook и Microsoft Exchange, то послание раскрывалось только одному хопу.

Хотя представители Microsoft уже заверили, что эксплуатация проблемы злоумышленниками крайне маловероятна, многие ИБ-специалисты с ними не согласились. К примеру, известный эксперт Кевин Бимонт уже сообщил в своем твиттере, что он с легкостью воспроизвел баг:

Outlook S/MIME bug is absolutely reproducible, I just did it. Does not need an attacker. Microsoft have classified it wrong. @msftsecurity

— Kevin Beaumont ? (@GossiTheDog) October 10, 2017

Аналитики SEC Consult обнаружили проблему еще в мае 2017 года, а месяцем позже, через официальный форум Microsoft, о баге также сообщил простой пользователь. В итоге уязвимость получила идентификатор CVE-2017-11776 и была устранена на этой неделе: обновление было представлено в составе октябрьского «вторника обновлений».