В начале августа 2017 года хакерская группа 31337 опубликовала на Pastebin ссылки на личные данные специалиста Mandiant Ади Переца (Adi Peretz), который занимает в компании пост главного аналитика угроз. Таким образом злоумышленники похвастались взломом компании FireEye. Дело в том, что FireEye приобрела Mandiant Security в 2014 году за миллиард долларов, и с тех пор последняя фактически является подразделением ИБ-гиганта.

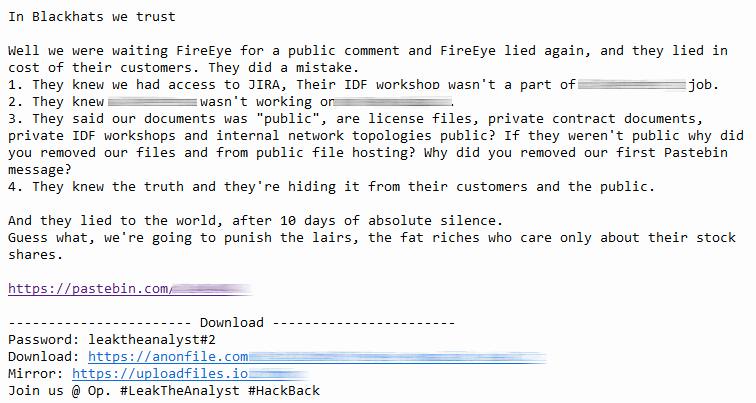

Тогда злоумышленники заявляли, что им удалось проникнуть глубоко в инфраструктуру Mandiant и FireEye, и это лишь начало масштабной операции #LeakTheAnalyst, где Перец стал «нулевым пациентом».

Чуть позже представители FireEye опубликовали официальное заявление, в котором заверили, что преступники лгут, то есть 31337 не взламывали Mandiant и FireEye и не проникали в их корпоративные сети, хотя в отчете было сказано, что хакеры неоднократно пытались. В свою очередь, Ади Перец пострадал от компрометации личных аккаунтов LinkedIn, Hotmail и OneDrive, именно так хакерская группа получила его список контактов из Outlook, личные письма и различную корпоративную PDF-документацию. Представители FireEye подчеркивали, что все украденные злоумышленниками документы ранее уже публиковались в открытом доступе, и никаких секретов не содержали.

На этой неделе стало известно, что преступник был задержан. Об этом рассказал глава FireEye Кевин Мандия (Kevin Mandia). По его словам, расследование, в котором принимали участие местные и международные правоохранители, помогло установить личность преступника, и 26 октября 2017 года тот был задержан и заключен под стражу. Никаких подробностей о личности подозреваемого не сообщается. В ходе своего заявления Мандия отдельно подчеркнул, что найти и, тем более, привлечь таких нарушителей к ответу, удается крайне редко. При этом глава FireEye еще раз назвал все заявления анонимного взломщика ложными и сообщил, что тот не проникал в корпоративные сети FireEye и Mandiant.