Хакерская группа 31337 опубликовала на Pastebin ссылки на личные данные специалиста компании Mandiant Ади Переца (Adi Peretz), который занимает пост главного аналитика угроз. Таким образом злоумышленники похвастались взломом компании FireEye. Дело в том, что FireEye приобрела Mandiant Security в 2014 году за миллиард долларов, и с тех пор последняя фактически является подразделением ИБ-гиганта.

«Было забавно проникнуть внутрь такой большой компании, как Mandiant. Mandiant известно, как глубоко в их инфраструктуру мы забрались», — пишут 31337.

Опубликованные злоумышленниками данные, впрочем, не имеют никакого отношения к компании, — это личная информация о самом Переце. Судя по всему, преступники сумели получить доступ к различным аккаунтам специалиста, включая учетные записи Microsoft (Hotmail, OneDrive) и LinkedIn. Кстати, профиль LinkedIn еще и дефейснули, из-за чего он в итоге был удален.

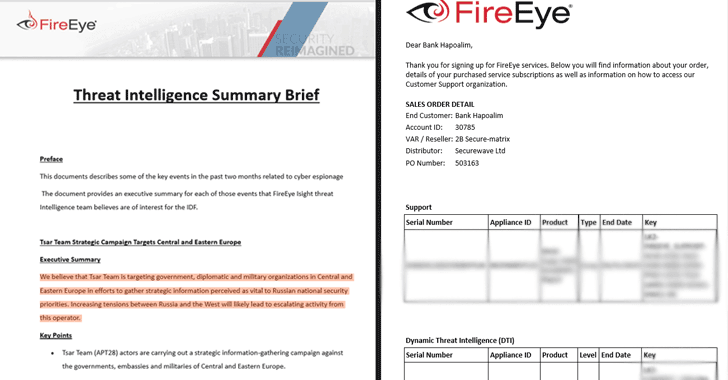

Опубликованный дамп включает в себя небольшой список контактов из Outlook, личные письма и различную рабочую PDF-документацию, которая скорее всего была взята из OneDrive эксперта, а не с серверов Mandiant.

Тем не менее, в своем заявлении хакеры пишут, что им удалось проникнуть глубоко во внутреннюю сеть FireEye, и это только начало масштабной операции #LeakTheAnalyst, где Перец стал «жертвой №1». Никаких доказательств этих громких заявлений группировка пока не предоставила, но злоумышленники пообещали продолжить публикации и посрамить как можно больше ИБ-специалистов.

Представители компании FireEye подтвердили прессе, что им уже известно о компрометации аккаунтов одного из сотрудников в социальных сетях. В настоящее время компания проводит расследование случившегося, но пока нет никаких признаков взлома и компрометации FireEye или Mandiant.