На прошлой неделе ИБ-специалисты массово заговорили о новом методе DDoS-атак: злоумышленники научились использовать для амплификации Memcached-серверы, что позволяет усилить атаку более чем в 50 000 раз. Первые «плоды» использования данного метода можно было наблюдать уже в конце прошлой недели, когда на GitHub обрушилась DDoS-атака рекордной мощности: 1,35 Тб/сек.

Эксперты предупреждали о том, что мощные Memcached-атаки наверняка продолжатся, ведь Memcached используют тысячи сайтов (около 93 000 серверов, по данным Shodan), включая таких гигантов, как Facebook, Flickr, Twitter, Reddit, YouTube, GitHub. Хуже того, злоумышленники уже используют для амплификации атак серверы таких крупных хостинг-провайдеров, как OVH, Digital Ocean, Sakura.

Теперь, в полном соответствии с прогнозами специалистов, ситуация продолжила ухудшаться. Аналитики компании Akamai зафиксировали усиленные посредством Memcached DDoS-атаки, которые отличаются от других. Как минимум одна группировка посылает своим жертвам не случайный флуд из UDP-пакетов, но встраивает в них своеобразное послание и требует от пострадавших выкуп в размере 50 Monero (около 17 000 долларов США).

В целом DDoS-атаки на службе у вымогателей (их так же называют RDoS) – это не новое явление. Подобные инциденты привлекли внимание специалистов еще в 2015 году. Одной из первых похожую тактику использовала хакерская группа DD4BTC, направлявшая различным компаниям письма с требованием выкупа, а в противном случае угрожавшая устроить DDoS-атаку на инфраструктуру жертв. И хотя члены группы вскоре были арестованы, их идею подхватили хакеры из Armada Collective и XMR Squad, а также многочисленные участники Anonymous и LulzSec.

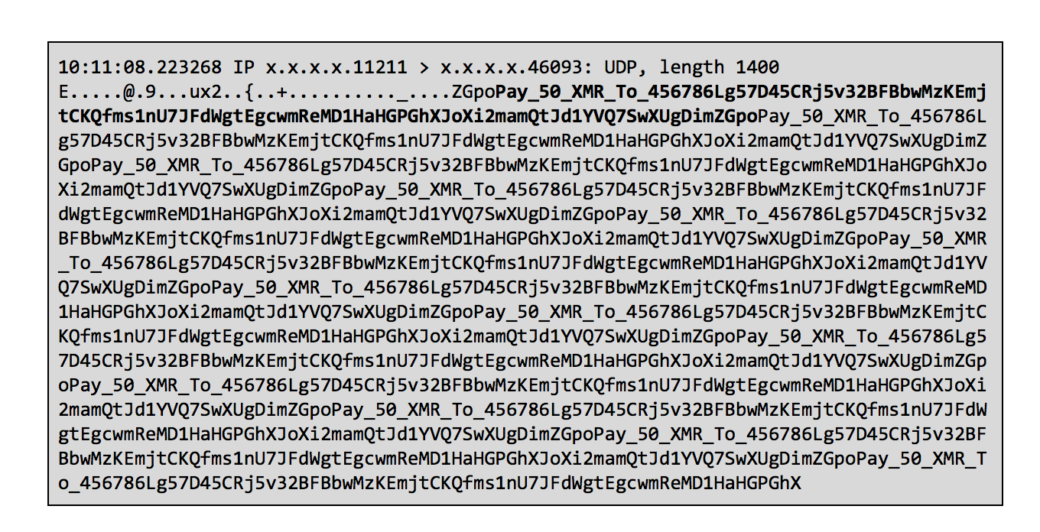

К сожалению, RDoS, усиленный посредством Memcached, работает не так, как классический вымогательский DDoS. Дело в том, что раньше злоумышленники преимущественно лишь угрожали своим жертвам, но не пускали DDoS в ход (и зачастую их угрозы оказывались блефом), тогда как сейчас атаки вполне реальны. Так, на скриншоте ниже можно увидеть требования злоумышленников, встроенные в «боевые» пакеты, при помощи которых и осуществляется атака.

При этом специалисты считают, что платить преступникам выкуп бесполезно. Так, эксперт компании Radware сообщил журналистам издания Bleeping Computer, что преступники используют один и тот же криптовалютный кошелек для разных атак, то есть группировка вряд ли сумеет отследить, от какой именно из атакованных компаний поступил платеж. Судя по всему, в настоящее время неизвестная группа просто занимается «ковровой бомбардировкой» и старается быстро атаковать как можно больше целей, надеясь напугать компании и получить выкуп. С этим выводом согласны и эксперты Akamai, первыми обнаружившие вымогателей.

«Нет никаких признаков, позволяющих предположить, что они активно отслеживают реакцию целей на атаки, никакой контактной информации и никаких дательных инструкций в требовании об оплате. Если жертва перечислит нужную сумму на кошелек, мы сомневаемся, что атакующие вообще смогут понять, какая из целей осуществила этот платеж, не говоря уже о том, чтобы из-за этого они прекратили атаки», — пишут аналитики Akamai.