Специалист швейцарского подразделения Google Руслан Хабалов (Ruslan Habalov, @evonide) и ИБ-эксперт Дарио Вайсер (Dario Weißer, @haxonaut), рассказали об интересном способе side-channel атак на пользователей браузеров Chrome и Firefox. Из-за изменений, появившихся в стандарте CSS в 2016 году, вредоносный сайт может следить за активностью пользователей, что специалисты и продемонстрировали на примере Facebook.

Специалисты пишут, что проблема кроется в том, как браузеры работают с функцией mix-blend-mode, которая появилась в CSS3 в 2016 году. Суть атаки заключается в том, чтобы заманить пользователя на вредоносный сайт, в который атакующие встроили iframe’ы. Так, для своих тестовых сайтов исследователи использовали один из социальных виджетов Facebook, но одной только социальной сетью проблема не ограничивается. В теории "сливать" информацию о пользователях могут тысячи сайтов.

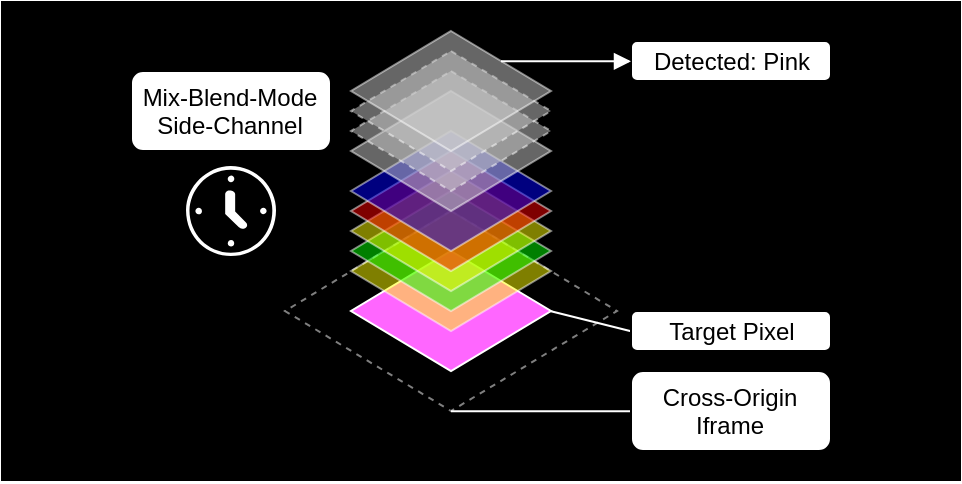

В ходе атаки происходит наложение на iframe множества DIV-слоев с различными режимами наложения. Размер каждого из этих слоев составляет 1х1 пиксель, то есть каждый перекрывает один пиксель iframe’а за раз.

«Мы не можем получить доступ к содержимому iframe’а напрямую. Однако мы можем использовать оверлеи поверх него, каждый из которых осуществляет определенное графическое взаимодействие с лежащими под ним пикселями. Так как оверлеи контролируются сайтом атакующих, появляется возможность определить, какое время занимает это графическое взаимодействие. Некоторые режимы mix-blend-mode требуют различного количества времени, которое зависит от цвета лежащего внизу пикселя. Так, если цвет тестируемого пикселя — это X, то процесс рендеринга займет больше времени, чем в случае с пикселем цвета Y. Такая утечка данных позволяет нам определить цвет каждого отдельного пикселя. Мы не «сливаем» HTML, но используем визуальный контент и iframe’ы», — объясняет Вайсер.

Специалисты создали сразу два сайта, на которых проблему можно увидеть в действии (1 и 2). Используя вышеописанную технику, они могут узнать имя пользователя в Facebook, получить копию его аватара в низком качестве, узнать, на каких сайтах он ставил лайки. Сама атака занимает около 20 секунд для юзернейма, около 500 миллисекунд для проверки лайков на тех или иных сайтах, от 5 до 20 минут для воссоздания пользовательского аватара. Ниже приведены демонстрации атак (нажми, чтобы открыть).

Эксперты пишут, что в теории такая атака может быть очень опасна, весь iframe можно легко скрыть от пользователя, а вредоносный сайт без особых проблем сможет удерживать внимание жертвы на протяжение нескольких минут (к примеру, прохождением какого-либо теста или чтением длинной статьи).

Специалисты уведомили о проблеме инженеров Google и Mozilla еще в прошлом году. Но, как выяснилось, их опередил другой ИБ-специалист, известный как Max May, нашедший баг даже немногим раньше. В настоящее время проблема была исправлена с релизом Chrome 63 и Firefox 60.

Интересно, что пользователей Safari проблема не коснулась, так как в браузере Apple использовалась имплементация mix-blend-mode с векторизацией. Пользователям Internet Explorer и Edge тоже не о чем волноваться, так как браузеры Microsoft вообще не имеют имплементаций для mix-blend-mode.