Начиная с прошлой недели известный защищенный почтовый сервис ProtonMail, а также принадлежащий ему ProtonVPN, подвергаются мощным DDoS-атакам. Так, в минувшую среду атака вызвала проблемы в работе сервисов, и сообщалось, что письма могут доставляться с задержками.

Our network has been under sustained attack this morning. We are working with our upstream providers to mitigate the attack. Emails are delayed but will not be lost. Thank you for your patience.

— ProtonMail (@ProtonMail) June 27, 2018

В итоге на восстановление нормальной работы операторам ProtonMail потребовалось несколько часов. Сообщалось, что в ходе инцидента ни одно письма не было утеряно, и хотя атака длилась несколько часов, сбои в работе почтового сервиса длились не более 10 минут к ряду.

Официальное заявление о случившемся позже было размещено на Reddit. В нем операторы сервиса объясняли, что компания сталкивается с DDoS-атакам ежедневно, однако на этот раз системы компании Radware, которая защищает ProtonMail, едва справились с инцидентом. Дело в том, что мощность атаки достигала 500 Гбит/сек (представители ProtonMail пишут, что это одна из мощнейших атак за все историю, однако это не так: к примеру, в марте 2018 года была зафиксирована DDoS-атака мощностью 1,7 Тб/сек).

Также в заявлении компании сообщалось, что атаку удалось проследить до некой хакерской группы, которая имеет связи с Россией. Многие СМИ тут же сообщили, что ProtonMail атакован русскими правительственными хакерами. Интересно, что представители Radware не подтвердили эту информацию и сообщили изданию SecurityWeek, что злоумышленники, вероятнее всего, базируются в Великобритании, но не в России.

Как выяснилось чуть позже, атака на ProtonMail вряд ли имела какое-то отношение к России и была делом рук правительственных хакеров. Так, издание Bleeping Computer сообщило, что ответственность за случившееся взяла на себя группа Apophis Squad, и журналистам удалось задать хакерам несколько вопросов.

Представитель Apophis Squad объяснил, что ProtonMail был случайной целью, и группа просто тестировала новый сервис для усиления DDoS-атак, который готовит к запуску. По данным группировки, исходная атака на защищенный почтовый сервис достигла мощности 200 Гбит/сек за счет использования SSDP-флуда.

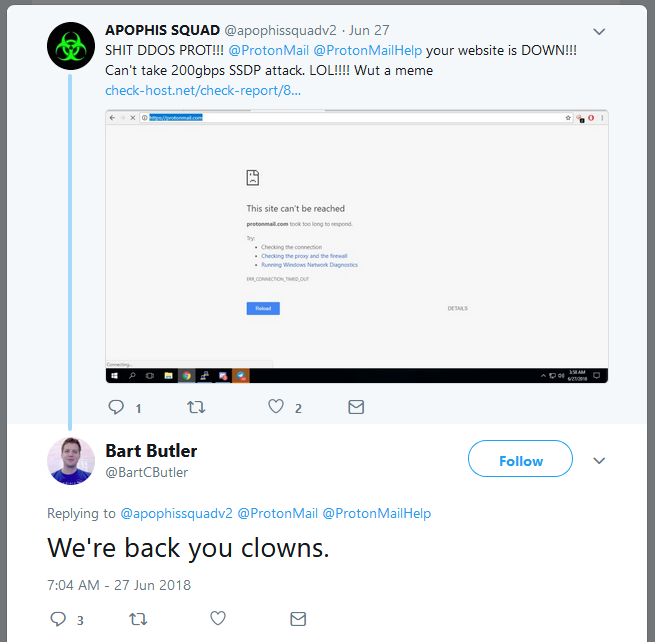

«После первой атаки они легли на 60 секунд», — рассказывает один из хакеров. И объясняет, что группировка вовсе не планировала атаковать сервис на протяжении нескольких дней. Однако планы поменялись после общения в Twitter с CTO ProtonMail Бартом Батлером (Bart Butler). Отвечая на один из твитов хакеров, тот назвал их «клоунами», что участникам Apophis Squad пришлось не по вкусу.

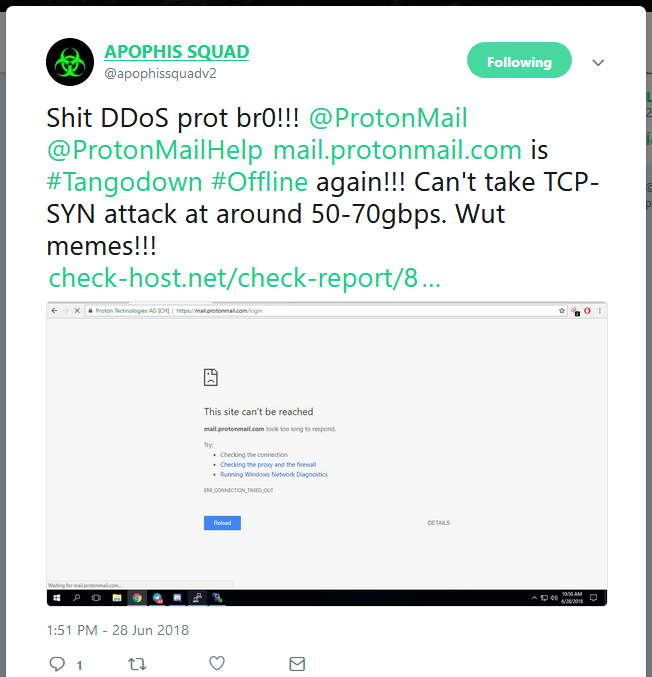

«Так что мы положили их на несколько часов», — объясняет представитель группировки. Для последующих атак злоумышленники использовали TCP-SYN флуд, а также NTP- и CLDAP-флуд (это в беседе с журналистами подтвердили сами хакеры и заметили ИБ-специалисты), добившись мощности 500 Гбит/сек.

DoS attacks are targetting @ProtonMail . We have seen some SYN-ACK in our network telescope (SYN FLOOD). DDoSMon shows that NTP and CLDAP were also used for the amplified DRDoS. Good luck with the mitigation guys. https://t.co/gUKA5yVxNW

— Piotr Bazydło (@chudyPB) June 27, 2018

Атаки продолжались и в конце прошлой недели. Теперь Apophis Squad использовали флуд TCP-SYN и CHARGEN, что давало от 2 до 50-70 Гбит/Сек.

Издание Bleeping Computer пишет, что теперь группировка активно рекламирует свой новый сервис для DDoS-атак в Twitter и Discord, сообщая, что их «продукт» использует NTP, DNS, SSDP, Memcached, LDAP, HTTP, умеет обходить CloudFlare, VSE, ARME, Torshammer и XML-RPC.

Отвечая на вопрос о связях с Россией, хакеры заверили журналистов, что они не русские. Стоит заметить что Twitter группировки однозначно указывает на обратное, но, вероятно, таким образом Apophis Squad шутят.

Судя по всему, атаки на ProtonMail продолжались в минувшие выходные. Почтовый сервис даже был вынужден отказаться от услуг Radware (по неназванным причинам) и спешно искать другого провайдера защиты от DDoS-атак.